Kuidas kaitsta oma kaamerat häkkimise eest. Väikevennad jälgivad sind. Kuidas kaitsta oma veebikaamerat häkkimise eest. Veebikaamera muutmine valvekaameraks

Kas sülearvuti kaamerat on tõesti nii lihtne häkkida? Medialeaksi autor, olles lugenud viimaseid uudiseid miljonite videokaamerate, häkkimisrakenduste ja saitide häkkimise kohta, kus kogu maailmast häkitud kaameratest voogesitus on muutunud tõsielusaate analoogiks, otsustas uurida veebikaamerate häkkimise programme, ning püüdis leida ka viise, kuidas end anonüümsete spioonide ja teiste veebis piilujate eest kaitsta.

Jutt videokaamerate häkkimisest ei ole tänapäeval enam üllatav. Sellest on saanud nii laialt levinud nähtus, et mõned häkkerid (krakkerid) haldavad veebisaiti, mis näitab parooliga kaitsmata valvekaamerate ja veebikaamerate ülekandeid kogu maailmast, teised aga programmi, mis võimaldab teil saada kaugjuurdepääsu erinevatele ühendatud videokaameratele. Internetti.

Enamasti häkitakse seadmeid sisse põhjusel, et nende omanikud ei muuda kaamerate tehaseparooli, ühendades need avalikku võrku, kuid tavalised sülearvutite veebikaamerad sellesse kategooriasse ei kuulu. Nendele juurdepääsu saamiseks vajavad häkkerid midagi tõsisemat kui "admin admin" parool ja seda pole kuhugi sisestada.

Vastupidiselt levinud arvamusele, et veebikaameratesse häkivad luureagentuurid, võib palju sagedamini kohata lugusid häkkimistest, mille on toime pannud mitte mundrikandjad, vaid lihtsurelikud. Pealegi ei püüa temaatiliste saitide kommentaarides oma lähedaste järele luurata sageli isegi mitte üleliia uudishimulikud isikud, vaid häkkeritrollid. Nende jaoks ei ole suurt vahet, keda nad vaatavad, kuid nad võivad oma ohvritele palju rohkem kahju teha, sest nad ei pruugi piirduda ainult vaatlemisega. Mõnikord võtavad nad kontrolli kellegi teise arvuti üle, hävitades või muutes naljana kasutajaandmeid.

Sülearvuti kaamerat oskab häkkida ka eelpubekas koolipoiss: YouTube’is on häkkimise kohta palju videoid, mille autorid pahaaimamatuid kasutajaid trollivad oma veebikaameratega ühenduse loodes. Selliste videote autoreid on palju, kuid videote olemus on sama: hankige juurdepääs veebikaamerale ja seejärel voogesitage ohvri näoilmet, samal ajal kui ta püüab aru saada, miks töölaua taustapilt äkitselt muutus või heliga porno muutus. peal. Enamasti teevad selliseid videoid teismelised ja pealkirjas on sõnad “naljakas”, “trollimine”, “erutusse sattumine” jne.

Koolilapsed on häkkimisprogrammidega nii tuttavaks saanud, et annavad oma kanalitele täistunnid häkkimisprogrammide seadistamise kohta, kus teiste inimeste arvutite häkkimist käsitlevate videote vahel räägitakse oma lapsepõlve hobidest a la “kaktuse kasvatamine” ja “siin on minu lemmiknukk."

Veebikaamerate häkkimise trend on muutunud väga populaarseks. Häkkerid (krakkerid) on loonud mitmeid spetsiaalseid saite, kus nad räägivad erinevatest arvutite häkkimise meetoditest, jagavad foorumite vastavates lõimedes oma avastusi ja edusamme trollimise valdkonnas ning loovad oma kreekerite komplekte, mis võimaldavad neil, kes soovivad alustada. tundmatute inimeste mõnitamine võrgus ilma asjatute probleemideta programmide installimisel.

Lisaks trollidele ühenduvad kaameratega ka need, kes võõraste järele luurates päris raha teenida üritavad. VKontakte'is on kogukondi, mis müüvad juurdepääsu erinevatele kaameratele. Enamasti on need üürikorteritesse paigaldatud valvekaamerad ja avalikes kohtades. Nendega ühenduse loomine on lihtne: omanikud ei muuda sageli kaamerat võrku ühendades tehase paroole ja kräkkeri ainus probleem on seadme soovitud asukohast leidmine - ja kui ta töötab sellise installija või konfigureerijana. kaamerad, muutub ülesanne veelgi lihtsamaks.

Näiteks kogukonna “IVMS-i levitamine, müük, vahetamine / IP-kaamera” administratsioon müüb VKontakte'is grupi sisseehitatud poe korterite kaamerate ülekandeid, järjestades need maksumuse järgi. Mida ilusam on saateohver (enamasti on need naised), seda kallim on tema järel luuramine. Hinnalagi ei ületa 400 rubla - selle raha eest pakub administraator kõigile, kes soovivad noore tüdruku toas kaameraga ühendust võtta.

Alustuseks pakuvad adminnid tellijatele tasuta võimalust jälgida elu mõnes majas, kus peaaegu igasse ruumi on paigaldatud valvesüsteemid. Saateid tehakse ööpäevaringselt, mõnel juhul kirjutavad administraatorid neile alla kommentaaridega stiilis "siin on midagi head". Grupid pakuvad ka eelkonfigureeritud valvekaamerate paigaldust ning isegi hooldust, vahetust ja tootegarantiid.

Kõige sagedamini häkitakse arvutitesse täiesti legaalseid utiliite, mida tavaliselt kasutatakse süsteemiadministraatorite ja teiste IT-osakonna töötajate töö optimeerimise vahendina erinevates suurtes organisatsioonides - TeamViewer, RMS, LuminosityLink, Radmin jms. Nende tööpõhimõte eeldab, et ühte võrgus olevat arvutit saab teine juhtida kaugjuhtimisega ja ettevõtte võrkudes võib see vaevalt probleemiks muutuda: iga võrgu arvuti on ühendatud üldiste sätetega "ülemaga", nende ühendus. on sageli parooliga kaitstud.

Selliseid programme saavad kasutada ka tavalised võrgukasutajad. Peate lihtsalt installima seadmed kahele või enamale arvutile, mis on omavahel ühendatud samade eelnevalt määratud sätetega - hallatavates arvutites on "kliendi" utiliit ja seadmes serveriutiliit, millest saab ülem.

On ebatõenäoline, et paljud häkkimise ohvrid installivad klientidele teadlikult programme, mis võimaldavad neid jälgida. Enamasti installitakse klient arvutisse kaasutiliidina mõne eelmodifitseeritud programmi installimise ajal (enamasti on see midagi tasuta ja tundmatust ressursist alla laaditud). Sellise MediaGet torrenti otsingumootorisse installitud trooja abiga 2016. aasta aprillis mitu päeva järjest üks Dvachi kasutajatest.

Lisaks ametlikele programmidele, mis on loodud süsteemiadministraatorite elu lihtsamaks muutmiseks, on olemas ka spetsiaalselt arvutite salajaseks jälgimiseks loodud utiliidid. Nende hulka kuuluvad näiteks RemCam ja DarkComet. Viimane osutus ootamatult seotuks Süüria konfliktiga: Wiredi andmetel kasutas valitsus DarkCometi opositsiooniaktivistide järele luuramiseks, saates neile selle installatsiooni varjatud lingi, mis oli maskeeritud sõnumiga hüpikaknaks. Pärast seda, kui meedias ilmus teave Süüria valitsuse tegevuse kohta, lõpetas rakenduse arendaja ametlikult selle toetamise, öeldes, et ei soovi kunagi, et võimud seda kasutaksid.

On irooniline, et häkkimisrakenduste loojad, kes räägivad oma veebisaidil, kuidas häkkida teiste inimeste arvuteid, on samal ajal seotud VKontakte'i kogukondadega, kus nad teatavad. infoturbe ja arvuti kaitsmiseks erinevaid meetodeid häkkimine

Androidi rakendused töötavad samal põhimõttel, kuid mobiiltelefoni kasutajaid kaitseb teatud määral litsents. Näiteks GPP Remote Vieweri rakendus võimaldab teil arvutist andmeid vastu võtta samamoodi nagu TeamViewer, kuid seni, kuni laadite need Play turult alla, võite olla veidi kindlam, et sellega troojalasi ei installita. .

Apple'i toodetega on olukorda lihtsam hallata ja keerulisem häkkida: iOS-i kaasaegsed kaugjuurdepääsu utiliidid nõuavad sageli sünkroonimist Apple ID kaudu ja see jätab veelgi vähem võimalusi arvutite kiireks häkkimiseks või neile kahjuliku utiliidi installimiseks, mis annab juhtimise üle. kolmandale isikule.

Medialeaksi toimetajad testisid kahte levinud programmi veebikaamera ja kaugandmete haldamiseks - legaalset RMS-i ja "halli" RemCam2. Tabel üritas häkkida Tatjana arvutit, pommitades tema isiklikku kontot kõikvõimalike arusaamatute failidega, mis pidid tema arvutisse vastava tarkvara installima. Kõik on Windowsis, jälgimiseks kasutati tarkvara ilma kasutaja muudatusteta.

RMS küsis käivitamisel palju igasuguseid erinevaid õigusi, mida tuleks ignoreerida, kui käivitate kellegi (või teie, kui olete häckerman) eelkonfigureeritud versiooni. Lisaks küsis programm ohvri arvutiga ühenduse loomiseks parooli, mille Tanya installimise ajal sisestas. Vaikne häkkimine ebaõnnestus, pealegi, kui ühendasime kaamera puldi, ilmus ohvri ekraanile vastav teade. Ema vuajer sai lüüa, kuid ainult seetõttu, et ta kasutas seaduslikult alla laaditud ja muutmata utiliiti.

RemCam2 osutus selles osas palju kasulikumaks - see on täieõiguslik troojalane, mille installimise kohta isegi kasutaja ise ei arva: ekraane pole, rakendus installiti vaikselt, kui Tanya klõpsas rumala nimega failiikoonil. vestlus. Saanud teada oma IP-st, hakkas salakaval Tabel omapäi töötamise asemel sel ajal töötavat toimetajat jälgima.

Programme oli võimalik täielikult eemaldada alles pärast registri puhastamist. Ärge proovige seda kodus.

Kui kasutate aktiivselt Internetti, siis on tänapäeval lihtsalt võimatu end täielikult kaitsta veebikaamera piilumise ja andmetele kaugjuurdepääsu eest. See ei tähenda, et teie arvutisse on praegu installitud pahavara, kuid mida rohkem laadite alla ebaselgeid rakendusi erinevatest kahtlastest allikatest (või jälgite võõrastelt e-kirjades olevaid linke), seda tõenäolisemalt komistate mõne sellise troojalase otsa.

Üks loogilisemaid meetodeid kaamera häkkimise eest kaitsmiseks näib olevat selle täielik väljalülitamine – seda saab teha Windowsi seadmehalduri kaudu. Kaamera asub jaotises Pildindusseadmed. Topeltklõpsake kaameral, jaotises "Draiver" ja "Keela". Saate seda samamoodi tagasi keerata.

Kuid isegi kui kaamera on keelatud, võivad mõned troojalased proovida seda uuesti sisse lülitada, nii et need, kes on mures võimalike spioonide pärast, peaksid kontrollima arvutit banaalse programmihalduri utiliidiga - see näitab, millised protsessid parasjagu töötavad, ja see võimaldab teil et märgata, kas kellegi videokaamera. Viirusetõrjetest ei tasu isegi kirjutada.

Veebikaamerate kleepimise traditsioon on laialt levinud just seetõttu, et paljude arvutikasutajate seas ei ole võimalik saavutada sajaprotsendilist turvalisust - kummalisel kombel on see praegu kõige levinum. tõhus viis võitlus piilujate vastu. Facebooki asutaja Mark Zuckerberg ja endine FBI direktor James Comey on mõlemad rääkinud videokaamerate lindistamise eelistest ning viirusetõrjetootjate ESETi andmetel lindistab umbes 17% arvutikasutajatest videokaameraid.

Kleeplindi kasutamine kaitsevahendina piilujate vastu viimased aastad on jõudnud uuele tasemele: entusiastid asendavad selle spetsiaalsete kaamerakatikuseadmetega ning mõned sülearvutite tootjad lisavad kaameraluugid tootmisetapis. Kuid ka sel juhul võivad sissemurdjad ohvrite järele luurata – kui mitte luurates, siis vähemalt sisseehitatud mikrofoni kasutades pealtkuulades. Nii et kaamerat lindistades mõelge ka sellele.

Tegelikult on katmata videokaameral ka oma eelised: see võib aidata potentsiaalsel ohvril tuvastada häkkimist, kuna selle töönäidik sülearvuti korpusel näitab, et arvutiga on ühenduse loonud kõrvaline isik. Sel juhul on ainuõige lahendus Internet välja lülitada kohe, kui videokaamera tuluke teadmata põhjusel vilkumas kasvõi sekundikski on: seda ei juhtu peaaegu kunagi juhuslikult.

Kaugjuurdepääs veebikaameratele ja valvekaameratele on kõige ilmsem häkkimise tava. See ei vaja spetsiaalset tarkvara, mis võimaldab teil hakkama saada ainult brauseri ja lihtsate manipulatsioonidega. Tuhanded digitaalsed silmad üle maailma on ligipääsetavad, kui tead, kuidas leida nende IP-aadressid ja haavatavused.

HOIATUS

Artikkel on uurimusliku iseloomuga. See on adresseeritud turvaspetsialistidele ja neile, kes neist saavad. Selle kirjutamisel kasutati avalikke andmebaase. Toimetajad ega autor ei vastuta siin mainitud teabe ebaeetilise kasutamise eest.

Silmad kinni

Videovalvet kasutatakse peamiselt turvaeesmärkidel, seega ärge oodake naljakaid pilte esimesest häkitud kaamerast. Teil võib küll õnn leida kiirelt HD-ülekanne eliitbordelist, kuid sagedamini kohtate VGA eraldusvõimega igavaid vaateid mahajäetud ladudest ja parklatest. Kui kaadris on inimesi, siis enamasti on need fuajees ettekandjad ja kohvikus vitsad. Hoopis huvitavam on jälgida operaatoreid endid ja kõikvõimalike robotite tööd.

IP-kaamerad ja veebikaamerad aetakse sageli segamini, kuigi see on põhiline erinevaid seadmeid. Võrgukaamera ehk IP-kaamera on isemajandav seiretööriist. Seda juhitakse veebiliidese kaudu ja see edastab videovoo iseseisvalt üle võrgu. Põhimõtteliselt on see mikroarvuti, millel on oma Linuxi-põhine OS. Etherneti (RJ-45) või Wi-Fi võrguliides võimaldab otseühendust IP-kaameraga. Varem kasutati selleks patenteeritud klientrakendusi, kuid enamikku kaasaegseid kaameraid juhitakse brauseri kaudu mis tahes seadmest – olgu selleks siis arvuti või nutitelefon. IP-kaamerad on reeglina alati sisse lülitatud ja eemalt ligipääsetavad. Just seda häkkerid ära kasutavad.

Veebikaamera on passiivne seade, mida juhitakse lokaalselt arvutist (USB kaudu) või sülearvutist (kui see on sisseehitatud) draiveri kaudu operatsioonisüsteem. Seda draiverit võib olla kaks erinevad tüübid: universaalne (OS-i eelinstallitud ja sobib paljudele erinevate tootjate kaameratele) ja kohandatud jaoks konkreetne mudel. Häkkeri ülesanne on siin erinev: mitte luua ühendust veebikaameraga, vaid peatada selle videovoog, mida ta edastab draiveri kaudu. Veebikaameral ei ole eraldi IP-aadressi ja sisseehitatud veebiserverit. Seetõttu on veebikaamera häkkimine alati selle arvuti häkkimise tagajärg, millega see on ühendatud. Jätame teooria esialgu kõrvale ja harjutame veidi.

Valvekaamerate häkkimine

IP-kaamerate häkkimine ei tähenda, et keegi kontrollib arvutit, millest omanik nende videovoogu vaatab. Lihtsalt nüüd ei vaata ta seda üksi. Need on eraldiseisvad ja üsna lihtsad eesmärgid, kuid nendeni jõudmisel on palju lõkse.

HOIATUS

Kaamera kaudu luuramine võib kaasa tuua haldus- ja kriminaalkaristused. Tavaliselt annavad trahvi, aga kõik ei lähe kergelt maha. Matthew Anderson teenis poolteist aastat troojalasega veebikaamerate häkkimise eest. Oma vägiteo kordamist autasustati neljaks aastaks.

Esiteks saab valitud kaamerale kaugjuurdepääsu toetada ainult kindla brauseri kaudu. Mõned pakuvad värsket Chrome'i või Firefoxi, teised töötavad ainult vana IE-ga. Teiseks edastatakse videovoogu Internetis erinevates formaatides. Mõned kaamerad peavad selle vaatamiseks installima VLC pistikprogrammi, teised kaamerad nõuavad Flash Playerit ja teised ei näita midagi ilma Java vana versiooni või oma pistikprogrammita.

Mõnikord on mittetriviaalseid lahendusi. Näiteks Raspberry Pi muudetakse nginxiga videovalveserveriks ja edastab videot RTMP kaudu.

Disaini järgi on IP-kaamera sissetungimise eest kaitstud kahe saladusega: selle IP-aadress ja konto parool. Praktikas ei saa IP-aadresse peaaegu saladuseks pidada. Neid on standardsetel aadressidel lihtne tuvastada ja kaamerad vastavad otsingurobotite päringutele võrdselt. Näiteks järgmisel ekraanipildil näete, et kaamera omanik on keelanud sellele anonüümse juurdepääsu ja lisanud automaatsete rünnakute vältimiseks CAPTCHA. Kuid otselingi /index.htm abil saate neid ilma loata muuta.

Haavatavad valvekaamerad leiate Google'i või mõne muu otsingumootori kaudu täpsemate päringute abil. Näiteks:

Inurl:"wvhttp-01" inurl:"viewerframe?mode=" inurl:"videostream.cgi" inurl:"webcapture" inurl:"snap.jpg" inurl:"snapshot.jpg" inurl:"video.mjpg"

Teine suurepärane asjade Interneti otsingumootor on ZoomEye. Selles olevad kaamerad asuvad päringu seade:veebikaamera või seade:meediumiseade järgi.

Saate otsida vanaviisi, skannides lihtsalt IP-aadresside vahemikke, otsides kaameralt iseloomulikku vastust. Sellest veebiteenusest saate hankida konkreetse linna IP-aadresside loendi. Olemas on ka pordiskanner juhuks, kui teil endal veel pole.

Meid huvitavad eelkõige pordid 8000, 8080 ja 8888, kuna need on sageli vaikeportid. Konkreetse kaamera vaikepordi numbri leiate selle juhendist. Numbrit ei muudeta peaaegu kunagi. Loomulikult võib muid teenuseid leida mis tahes pordist, seega tuleb otsingutulemusi täiendavalt filtreerida.

RTFM!

RTFM! Tuvastatud kaamera mudelit on lihtne teada saada: see on tavaliselt märgitud veebiliidese tiitellehel ja selle seadetes.

Kui ma rääkisin artikli alguses kaamerate juhtimisest "varalise kliendirakenduse" kaudu, siis rääkisin sellistest programmidest nagu iVMS 4xxx, mis on kaasas Hikvisioni kaameratega. Arendaja veebisaidil saate lugeda programmi ja kaamerate endi venekeelset juhendit. Kui leiate sellise kaamera, on sellel tõenäoliselt tehase parool ja programm tagab sellele täieliku juurdepääsu.

Valvekaamerate paroolidega on asjad üldiselt äärmiselt lõbusad. Mõnel kaameral pole lihtsalt parooli ja autoriseerimist pole üldse. Teistel on vaikeparool, mille leiate hõlpsalt kaamera kasutusjuhendist. Veebisait ipvm.com avaldas nimekirja enim levinud erinevatele kaameramudelitele installitud sisselogimistest ja paroolidest.

Sageli juhtub, et tootja on jätnud kaamera püsivarasse teeninduskeskuste teenindussissepääsu. See jääb avatuks ka pärast seda, kui kaamera omanik on vaikeparooli muutnud. Te ei saa seda juhendist lugeda, kuid leiate selle temaatilistest foorumitest.

Suur probleem on see, et paljud kaamerad kasutavad sama GoAheadi veebiserverit. Sellel on mitmeid teadaolevaid turvaauke, mida kaameratootjad on aeglaselt parandanud.

Eelkõige GoAhead on vastuvõtlik virna ületäitumisele, mille võib põhjustada lihtne HTTP GET-i päring. Olukorra muudab veelgi keerulisemaks asjaolu, et Hiina tootjad muudavad GoAheadi oma püsivaras, lisades uusi auke.

Muu püsivara koodis on selliseid vigu nagu kõverad tingimuslikud üleminekud. Selline kaamera võimaldab juurdepääsu, kui sisestate vale parooli või vajutate lihtsalt mitu korda nuppu "Tühista". Meie uurimistöö käigus puutusin kokku rohkem kui tosina sellise kaameraga. Seega, kui olete vaikeparoolide proovimisest väsinud, proovige klõpsata nuppu Tühista – on võimalus, et pääsete ootamatult juurde.

Keskmise ja tipptaseme kaamerad on varustatud pöörlevad kinnitused. Pärast selle häkkimist saate nurka muuta ja kõike ümbritsevat täielikult uurida. Kaamera tirimist võib olla eriti lõbus mängida siis, kui lisaks sinule üritab seda samal ajal juhtida keegi teine. Üldiselt saab ründaja kaamera üle täieliku kontrolli otse oma brauserist, pääsedes lihtsalt soovitud aadressile.

Kui nad räägivad tuhandetest haavatavatest kaameratest, tahan vähemalt ühte lähemalt vaadata. Soovitan alustada populaarsest tootjast Foscam. Kas mäletate, mida ma teenindusse sisenemise kohta ütlesin? Nii et Foscam kaameratel ja paljudel teistel on need olemas. Lisaks sisseehitatud administraatori kontole, mille parool on soovitatav kaamera esmakordsel sisselülitamisel määrata, on veel üks konto - operaator. Selle vaikeparool on tühi ja harva mõtleb keegi seda muuta.

Lisaks on Foscam kaameratel väga hästi äratuntavad aadressid tänu malli registreerimisele. Üldiselt näeb see välja nagu xxxxxx.myfoscam.org:88, kus kaks esimest xx on ladina tähed ja järgmised neli on kümnendvormingus seerianumber.

Kui kaamera on ühendatud IP-videosalvestiga, ei saa mitte ainult reaalajas kaugjälgimist, vaid ka varasemaid salvestusi vaadata.

Kuidas liikumisandur töötab?

Professionaalsed valvekaamerad on varustatud lisasensoriga – liikumisanduriga, mis tänu IR-vastuvõtjale töötab ka täielikus pimeduses. See on huvitavam kui alati sisse lülitatud IR-valgustus, kuna see ei paljasta kaamerat ja võimaldab tal teostada varjatud jälgimist. Inimesed helendavad alati lähi-infrapuna vahemikus (vähemalt siis, kui nad on elus). Niipea kui andur tuvastab liikumise, alustab kontroller salvestamist. Kui fotosilm annab märku vähesest valgusest, lülitub taustvalgus täiendavalt sisse. Ja täpselt salvestuse hetkel, kui on liiga hilja end objektiivist sulgeda.

Odavad kaamerad on lihtsamad. Neil pole eraldi liikumisandurit, vaid selle asemel kasutatakse veebikaamera enda kaadrite võrdlust. Kui pilt erineb eelmisest, tähendab see, et kaadris on midagi muutunud ja peate selle salvestama. Kui liikumist ei salvestata, kustutatakse kaadrite seeria lihtsalt. See säästab ruumi, liiklust ja aega video hilisemaks tagasikerimiseks. Enamik liikumisandureid on kohandatavad. Saate määrata käivitusläve, et kaamera ees toimuvat liikumist ei registreerita, ja seadistada täiendavaid hoiatusi. Saatke näiteks SMS-id ja uusim foto kaamerast otse nutitelefoni.

Tarkvaraline liikumisandur on palju halvem kui riistvaraline ja muutub sageli vahejuhtumite põhjuseks. Uurimise käigus puutusin kokku kahe kaameraga, mis saatsid pidevalt hoiatusi ja salvestasid gigabaiti "kompromiteerivaid tõendeid". Kõik häired osutusid valedeks. Esimene kaamera paigaldati mõnda ladu väljapoole. See oli kasvanud ämblikuvõrkudest, mis tuule käes värisesid ja liikumisanduri hulluks ajasid. Teine kaamera asus kontoris ruuteri vilkuvate tulede vastas. Mõlemal juhul oli käivituslävi liiga madal.

Veebikaamerate häkkimine

Universaalse draiveri kaudu töötavaid veebikaameraid nimetatakse sageli UVC-ühilduvateks (USB Video Class - UVC). UVC-kaamerat on lihtsam häkkida, kuna see kasutab standardset ja hästi dokumenteeritud protokolli. Kuid igal juhul peab ründaja veebikaamerale juurdepääsuks esmalt saavutama kontrolli arvuti üle, millega see ühendatud on.

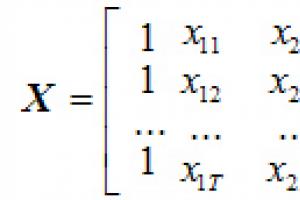

Tehniliselt saavutatakse juurdepääs mis tahes versiooni ja bitisügavusega Windowsi arvutite veebikaameratele kaamera draiveri, DirectDraw filtrite ja VFW koodekite kaudu. Algaja häkker ei pea aga kõigisse nendesse üksikasjadesse süvenema, välja arvatud juhul, kui ta kavatseb kirjutada täiustatud tagaukse. Piisab võtta suvaline "rott" (RAT - Remote Admin Tool) ja seda veidi muuta. Tänapäeval on lihtsalt palju kaughaldustööriistu. Lisaks VX Heaveni valitud tagaustele on olemas ka täiesti legitiimsed utiliidid, nagu Ammyy Admin, LiteManager, LuminosityLink, Team Viewer või Radmin. Kõik, mida nendes valikuliselt muuta tuleb, on konfigureerida kaugühenduste taotluste automaatne vastuvõtmine ja peaakna minimeerimine. Siis on asi sotsiaalse manipuleerimise meetodite käes.

Ohver laadib koodiga muudetud roti alla andmepüügilingi kaudu või roomab läbi esimese avastatud augu ohvri arvutisse. Lisateavet selle protsessi automatiseerimise kohta leiate artiklist "". Muide, olge ettevaatlik: enamik linke "kaamera häkkimisprogrammidele" on ise andmepüügiks ja võib viia teid pahavara allalaadimiseni.

Tavakasutaja jaoks on veebikaamera enamuse ajast passiivne. Tavaliselt hoiatab LED selle aktiveerumise eest, kuid isegi sellise märguande korral saate teha varjatud jälgimist. Nagu selgus, saab veebikaamera aktiivsuse indikatsiooni välja lülitada ka siis, kui LED-i ja CMOS-maatriksi toide on omavahel füüsiliselt ühendatud. Seda on juba tehtud MacBookidesse sisseehitatud iSighti veebikaameratega. Johns Hopkinsi ülikooli teadlased Broker ja Checkoway kirjutasid utiliidi, mis töötab lihtsa kasutajana ja Cypressi kontrolleri haavatavust ära kasutades asendab selle püsivara. Pärast seda, kui ohver käivitab iSeeYou, saab ründaja kaamera sisse lülitada ilma selle aktiivsusindikaatorit põlema panemata.

Teistes mikrokontrollerites leitakse regulaarselt turvaauke. Prevxi spetsialist on kogunud terve kollektsiooni selliseid ärakasutusi ja näidanud nende kasutamise näiteid. Peaaegu kõik leitud haavatavused olid seotud 0dayga, kuid nende hulgas oli ka ammu teada, mida tootjad lihtsalt ei kavatsenud parandada.

Üha rohkem võimalusi on ärakasutamiseks ja aina raskem neid tabada. Viirusetõrjed annavad sageli järele muudetud PDF-failidele, neil on suurte failide skannimisel eelseadistatud piirangud ega saa skannida krüptitud pahavara komponente. Veelgi enam, polümorfism või lahingukoormuse pidev kompileerimine on muutunud normiks, mistõttu allkirjade analüüs on pikka aega tagaplaanile jäänud. Tänapäeval on veebikaamerale kaugjuurdepääsu võimaldava trooja juurutamine muutunud äärmiselt lihtsaks. See on üks populaarsemaid ajaviidet trollide ja stsenaariumite seas.

Veebikaamera muutmine valvekaameraks

Iga veebikaamera saab muuta omamoodi IP-kaameraks, kui installida sellega ühendatud seadmesse videovalveserver. Arvutites kasutavad paljud selleks otstarbeks vana webcamXP-d, veidi uuemat veebikaamerat 7 ja sarnaseid programme.

Sarnane tarkvara on ka nutitelefonidele – näiteks Salient Eye. See programm võib salvestada videoid pilvemajutusse, vabastades teie nutitelefoni kohaliku mälu. Sellistes programmides ja operatsioonisüsteemides endis on aga palju auke, mistõttu nende poolt juhitavate veebikaamerate häkkimine ei osutu sageli keerulisemaks kui lekkiva püsivaraga IP-kaamerate puhul.

Nutitelefon kui jälgimisvahend

Viimasel ajal on vanad nutitelefonid ja tahvelarvutid sageli kohandatud koduseks videovalveks. Kõige sagedamini on neile installitud Android Webcam Server - lihtne rakendus, mis edastab videovoogu sisseehitatud kaamerast Internetti. See aktsepteerib päringuid pordis 8080 ja avab juhtpaneeli sobiva nimega /remote.html lehele. Pärast seda saate muuta kaamera seadeid ja vaadata pilti otse brauseriaknas (heliga või ilma).

Tavaliselt näitavad sellised nutitelefonid üsna tuhmi pilte. On ebatõenäoline, et olete huvitatud magava koera või maja lähedal pargitud auto vaatamisest. Androidi veebikaamera serverit ja sarnaseid rakendusi saab aga kasutada ka muul viisil. Nutitelefonidel on lisaks tagakaamerale ka esikaamera. Miks me seda sisse ei lülita? Siis näeme nutitelefoni omaniku elu teist poolt.

Piilumisvastane kaitse

Esimene asi, mis enamikule pärast lihtsa kaamerahäkkimise demonstreerimist pähe tuleb, on need lindistada. Luugiga veebikaamerate omanikud usuvad, et nende piilumisprobleem neid ei puuduta ja asjata. Võimalik on ka pealtkuulamine, sest lisaks objektiivile on kaameratel mikrofon.

Viiruste ja muude tarkvarakaitsesüsteemide arendajad kasutavad oma toodete reklaamimisel segadust terminoloogias. Nad hirmutavad teid kaamera häkkimise statistikaga (mis on tõesti muljetavaldav, kui kaasata IP-kaamerad), kuid nad ise pakuvad lahendust veebikaameratele juurdepääsu kontrollimiseks ja tehniliselt piiratud.

IP-kaamerate turvalisust saab parandada lihtsate vahenditega: püsivara uuendamine, parooli muutmine, pordi muutmine ja vaikekontode keelamine ning IP-aadresside filtreerimise lubamine. Sellest aga ei piisa. Paljudel püsivaradel on lahendamata vigu, mis võimaldavad juurdepääsu ilma loata – näiteks LiveView või seadete paneeli veebilehe standardaadressil. Kui leiate veel ühe lekkiva püsivara, soovite seda lihtsalt eemalt värskendada!

Veebikaamera häkkimine on hoopis teine asi. See on alati jäämäe tipp. Tavaliselt oli ründajal selleks ajaks, kui sellele ligipääs sai, juba õnnestunud kohalikel ketastel möllata, varastada kõigi kontode mandaadid või muuta arvuti botneti osaks.

Sama Kaspersky Internet Security hoiab ära volitamata juurdepääsu ainult veebikaamera videovoogudele. See ei takista häkkeril seadeid muutmast ega mikrofoni sisse lülitamast. Selle kaitstud mudelite loend piirdub ametlikult Microsofti ja Logitechi veebikaameratega. Seetõttu tuleks veebikaamera kaitse funktsiooni võtta ainult lisana.

Piilumiskohad

Eraldi probleemiks on rünnakud, mis on seotud kaamera juurdepääsukontrolli rakendamisega brauserites. Paljud saidid pakuvad kaamerat kasutades sideteenuseid, seega ilmuvad brauseris kümme korda päevas juurdepääsutaotlused sellele ja selle sisseehitatud mikrofonile. Omapära on siin see, et sait saab kasutada skripti, mis avab hüpikakna (taustal lisaakna). Sellele alamaknale antakse ülemakna õigused. Avalehe sulgemisel jääb mikrofon taustale sisse lülitama. Seetõttu on võimalik stsenaarium, kus kasutaja arvab, et ta on vestluse lõpetanud, kuid tegelikult kuulab vestluskaaslane (või keegi teine) teda edasi.

Ükskõik kui tugev tulemüür (tulemüür) Olenemata sellest, kas teil on see installitud, on alati võimalus, et häkkerid saavad sellest mööda minna ja teie veebikaameraga ühenduse luua, et muuta teid YouTube'i staariks, kes paraab arvuti ees aluspükstes (või ilma nendeta).

Täna tahan öelda kuidas veebikaamerat keelata(ajutiselt, kuni kasutate videosuhtluseks sõprade ja sugulastega) kolmel lihtsal ja usaldusväärsel viisil (millist kasutada, on teie otsustada).

Seega on kaks võimalust veebikaamera väljalülitamiseks füüsiline ja üks tarkvara ( Veebikaamera sisse-välja). Igal neist on oma plussid ja miinused.

Ma ei ava Ameerikat, öeldes, et kõige usaldusväärsem viis veebikaamera väljalülitamiseks on tõmmata selle kaabel arvuti usb-pordist välja. Seega ei saa ükski häkker sellega ühendust luua (kui ta just teie majja ei tule).

Rääkisime Brasiiliast pärit sugulastega ja lülitasime veebikaamera välja. Kui tahtsite kellegi teisega rääkida, lõi ta ühendust. Kõik on lihtne ja 100% usaldusväärne.

Samuti saate osta spetsiaalse sulgeva objektiiviga veebikaamera...

… kuid probleem jääb endiselt mikrofoniga, mis on sageli nendesse seadmetesse vaikimisi sisse ehitatud (ja tavaliselt väga tundlik).

Ainus probleem - seda meetodit Sobib ainult väliste veebikaamerate omanikele. Sülearvutis ei saa end kuidagi kaitsta.

Kuidas sülearvuti veebikaamerat keelata

Sülearvuti veebikaamera objektiivi katmiseks on spetsiaalsed kardinad, mida saab Internetist leida ja osta ...

Mõnel sülearvuti mudelil on sellised kardinad...

...aga te ei vaheta oma arvutit kardina pärast, eks?

Veebikaamerat saab ikka plaastri või elektrilindiga kinni katta, aga esiteks on tegemist “kolhoosiga”, teiseks jääb probleem sisse lülitatud mikrofoniga.

Kuidas programmiliselt veebikaamerat keelata

Nii jõuame veebikaamera ajutiseks keelamiseks kõige huvitavama viisini - kasutades tasuta kaasaskantav arvutiprogramm, mis suudab juhtida selle seadme draiverit.

Programmi nimi on WebCam On-Off. Seda ei pea arvutisse installima – see töötab otse kaustast. Liides on kahjuks inglise keeles, kuid seal on ainult kolm nuppu ja seda on väga lihtne välja mõelda.

Käivitage WebCam On-Off, klõpsates otseteel ja programmi põhiaknas (ainult) näete oma veebikaamera draiveri olekut antud ajahetkel...

Luba tähendab LUBATUD.

Tähelepanu! Palun ärge ajage töötavat juhti segamini sisselülitatud kaameraga – need on täiesti erinevad asjad!

Vasakul on kolm nuppu. Klõpsake nuppu "Keela" ja teie veebikaamera draiver lülitub välja (koos mikrofoniga) - operatsioonisüsteem kaotab selle seadme silmist...

Kõige alumine nupp “Veebikaamera” näitab veebikaamera pilti (kui draiver on aktiivne) eraldi aknas. Kui see on keelatud, kuvatakse teile järgmine teade...

Saate programmi sulgeda pärast veebikaamera väljalülitamist – see on endiselt keelatud, kuni programmi uuesti käivitate ja draiverit lubate (käivitate).

Väike nüanss – veebikaamera tuleks välja lülitada ainult siis, kui seda üheski programmis ei kasutata. Sulgege Skype või Viber ja alles seejärel lülitage veebikaamera välja, kasutades programmi WebCam On-Off.

Kui te ei saa seda keelata ja kuvatakse järgmine teade ...

...siis kaamerat kasutab mingi protsess – lõpetage see või taaskäivitage süsteem.

Laadige alla veebikaamera sisse-välja lülitamine

Programmi suurus on ainult 452,7 kb. Viirusi pole. Programm töötab kõigis Windowsi operatsioonisüsteemi versioonides.

Skeptikud ütlevad, et see on lihtsalt programm ja sellest saab ka häkkida või mööda minna, et kogenud häkker saab kaamera draiveri kaugjuhtimisega hõlpsalt lubada... aga poisid, siis on arvutikaitsega kõik väga halvasti. Vaja tee midagi või lülita see välja ja peida kappi ning unusta see igaveseks.

Järgmises artiklis(sõna otseses mõttes homme) Ma ütlen teile, kuidas saate oma veebikaamerat ilma eriprogrammideta kontrollida.

Uute kasulike arvutiprogrammide juurde ja.

KASULIK VIDEO

Vaatan just programme! Kõik kaebused - nende tootjatele!

Toronto elanikud Chelsea Clarke ja tema poiss-sõber vaatasid paar nädalat tagasi Netflixist filme mugavalt sülearvuti ees istudes. Seda tüüpi puhkust eelistab suur hulk inimesi üle maailma. Selle loo teeb erakordseks üks tõsiasi: nendega oli ruumis veel keegi.

Mõned inimesed katavad oma privaatsuse kaitsmiseks kaamera piiluava kleeplindiga.

Nagu selgus, oli õhtul ebameeldiv jätk: kui Chelsea järgmisel päeval oma Facebooki lehele läks, sai ta tundmatult saatjalt sõnumi, mis sisaldas temast eelmisel õhtul tehtud intiimseid fotosid. Kairost pärit Mahmoud Abdulina identifitseeriv mees laadis fotod üles kommentaariga: "Tõesti armas paar!" Kõik viitas sellele, et pildid on tehtud sülearvuti veebikaamera abil.

Kasutajad on sarnaste probleemidega varemgi kokku puutunud. Selle aasta märtsis langes FBI sihikule noormees, kes mõisteti 18 kuuks vangi Miss Teen USA Cassidy Wolfi arvutisse häkkimise eest. Mitu kuud järjest jälgis ta teda sülearvuti veebikaamera kaudu ja tegi tema magamistoast intiimseid pilte. Seejärel üritas ta teda šantažeerida, nõudes lunaraha ja ähvardades avaldada fotod ja videod, kui naine keeldub.

Võib-olla mäletate ka meie ajaveebi postitatud lugusid videolapsehoidjate häkkimisest Ohios ja Texases. Mõlemal juhul võtsid ründajad seadme üle täieliku kontrolli ja karjusid laste magamise ajal roppusi.

Need lood ajavad juuksed püsti, eriti kui arvestada kõiki meie titaanlikke jõupingutusi kaitsta end ja oma kodu volitamata sissetungi eest. Lukustame uksed ja aknad, paigaldame alarmid ja liikumisandurid – seda kõike selleks, et end sissetungijate eest kaitsta. Tänapäeval on aga peamine oht see, mida me ise majja toome.

Veebikaamera kaitse

Kuidas kaitsta end häkkimise ja jälgimise eest veebikaamera ja valvekaamerate kaudu

- Kasutage usaldusväärseid viirusetõrjelahendusi.

- Parim kaitse on tagada, et teie arvuti on alati uusimate värskendustega kursis. Värskendage alati oma viirusetõrjeprogrammi Uusim versioon ja hoida viiruste andmebaase ajakohasena, uuendada veebibrausereid ja neis olevaid lisamooduleid, paigaldada õigeaegselt paigad kolmandate osapoolte tarkvarale, sh. kuulsad tootjad nagu Adobe, Oracle ja Microsoft. Programm SUMo saab teie eest töö ära teha.

- Veenduge, et teie ruuter on piisavalt turvaline.

- Näiteks kui teil on väliturvakaamera, tehke kõik endast oleneva, et teada saada, kuidas see töötab ja milliseid samme saate selle täielikuks kinnitamiseks ette võtta. Need meetmed võivad hõlmata parooli või muude vaikeseadete muutmist.

- Paljud inimesed kleebivad oma kaamerale paberi või teibi, kui nad seda ei kasuta.

- Muidugi ärge klõpsake e-kirjas olevaid linke. kirjad või sõnumid saatjatelt, mis on teile võõrad ja tunduvad lihtsalt kahtlased.