Co nowego w cichym domu. Deep web, alternatywne wejście do cichego domu. Biały szum i templariusze

Ociemnyi głęboki internet „cichy dom”.

Być może w końcu oszalałem sięgając do samych głębin Internetu w poszukiwaniu rewelacyjnego „cichego domu”, studiowałem przez długi czas ciemnyIgłębokosieć, przez całą podróż zgromadziłem ponad 600 zakładek ze stronami, dały mi wskazówki do dalszych poszukiwań, wszystko okazało się nie tak mistyczne, jak opisano głębokosieć.

głęboka sieć jak wiadomo, zamknięta i czasem mistyczna strona Internetu. Jak wielu już wiedziało, aby rozpocząć podróż do głębokiej sieci, musisz najpierw ją odwiedzić ciemna sieć.

Pobierz przeglądarkę Tor, skonfiguruj ją i zacznij surfować po zamkniętej sieci. Musisz używać wyszukiwarek dla Tora, to jest pochodnia lub zło.

Zamknięte witryny będą miały domenę cebulową i źle zrozumiałą nazwę. Witryny są stale usuwane/blokowane i otwierane na nowo.

Grupy hakerów, ekstremiści, handlarze nielegalnymi rzeczami tworzą zamknięte fora, na które możesz przypadkowo wejść. Darknet zawiera wszystkie zablokowane filmy z witryny Wikileaks, znalezienie wszystkich filmów wymaga tylko czasu i chęci. . W serwisie YouTube dla poziomu „B” można znaleźć filmy, do których dostęp został zablokowany lub ograniczony.

Ten ciemna strona Internet pełen zabronionych treści, wszystkiego, co jest zablokowane lub usunięte jasnenet, jest mało prawdopodobne, że będziesz w stanie go ponownie znaleźć, jeśli coś się tam znajdzie Darknet usunięte, a następnie utworzone na nowo z tą samą treścią i są trwale dostępne.

Cóż, teraz przejdźmy do najważniejszej rzeczy, jak właściwie dostać się do „cichego domu” i jak trudne to wszystko?

Czym jest „cichy dom” według netstalkerów, którzy ciągle czegoś szukają w głębinach, mówią, że jest to jakieś miejsce, które wygląda jak piekło, przeraża swoją prostotą i mnóstwem pytań, na które nikt nie jest w stanie odpowiedzieć, ale są tacy, którzy mówią, że jest to strona, po otwarciu której zobaczysz na białym tle rozmowę z jednym „anonimowym” botem, który nic Ci nie napisze. Lub musisz przeprowadzić pewne ceremonie, rytuały i inny mistycyzm).

Powiem z góry, że aby znaleźć wejście, będziesz potrzebować Tora, i2p, a najlepiej systemu operacyjnego, który zapewni ci anonimowość w sieci, na przykład tails lub QubesOS (uruchom system operacyjny z livecd).

Twórcy mapy, która krok po kroku opisywała, co należy przestudiować, aby dostać się w głąb głębokiej sieci, opisali, że na koniec trzeba będzie przejść specjalne rytuały, wejść w „świadome sny” OS, od rzeczywistości, aby znaleźć „cichy dom”.

Gdy zaczniesz uczyć się wszystkich kroków, natkniesz się na filmy i witryny, których udostępnianie zostało zabronione.

Wielokrotnie natrafiałem na strony, na których film wywoływał złość i obrzydzenie, a wiele po prostu zszokowało ich treścią i po odwiedzeniu setki takich stron, siedząc przed monitorem z drżącym okiem, próbowałem znaleźć fora, na których ludzie byliby tych samych prześladowców sieci, abym mógł odwrócić uwagę od tego, co widziałem, w przeciwnym razie myślałem, że „zwariuję”.

Poziom „śmieci” w treściach, które można znaleźć w czeluściach Internetu sięga poziomu, który po prostu gorączkowo klikasz, aby zamknąć przeglądarkę

Na przykład zamieszczane i emitowane są filmy przedstawiające zabijanie zwierząt, można zlecić zabicie dowolnego zwierzęcia, cena będzie uzależniona od tego, jakie zwierzę i stopień złożoności „egzekucji”.

Za pieniądze można zamówić coś, czego nie ma na zwykłych rynkach internetowych. Wszyscy psychopaci umieszczają tam swoje programy, mnóstwo krótkich filmów, nagrania z kamer wideo kostnic, jak nekrofile naśmiewają się ze zwłok, co robią z chorymi pacjentami w szpitalach psychiatrycznych, jak i dlaczego sataniści zbierają się na rytuały.

Po przejrzeniu tego wszystkiego w poszukiwaniu „cichego domu” będziesz na skraju załamania się od tego, co faktycznie dzieje się na świecie, jak wielu drani pozostaje bezkarnych, zabijających i torturujących ludzi, a następnie przesyłających filmy na swoją stronę. Jak rząd przymyka oczy na wszystko i co tak naprawdę dzieje się w naszym świecie i dlaczego ta sieć nie jest zamykana, bo udało się wyeliminować ogromną liczbę czarnych rynków na raz, zniszczyć całą treść wideo, która sprawia, że jasne jest, że po prostu nie ma wielu szaleńców na głowach.

Po spędzeniu setek godzin w zamkniętej sieci, sprawdzaniu każdego linku i oglądaniu wszystkiego, co oferują te witryny, Twoje życie zmieni się w zamkniętą sieć, jedzenie, pracę, sen, zamkniętą sieć. Z tej ilości po prostu szalonych informacji, które będziesz codziennie konsumował, sen w końcu zniknie, po 4 dniach bezsenności, zaczniesz przeszukiwać martwe fora i zapomniane przez Boga strony, zaczniesz wierzyć we wszystko, co jest tam napisane, zrozumiesz zacznij wierzyć, że Internet to nie tylko sieć prowadzona przewodowo, to chmura informacji, w której znajdują się wszystkie informacje z Internetu.

Wszystko, co zostało utworzone lub zapisane w sieci, wszystko jest przechowywane w chmurze, wszystko, co zostało usunięte, jest tam przechowywane, chmura jest ogromnym repozytorium informacji, niczym światowa biblioteka, wszystko, co wydawało się utracone lub zniszczone, wszystko jest zapisane. To będzie twój punkt przerwania. Tak naprawdę nie ma innych zagadek niż ciągłe wyszukiwanie i surfowanie po stronach.

Mówiono o rytuale z systemem operacyjnym (świadome sny), że trzeba ustawić alarm na 3 w nocy, w tym czasie trzeba będzie przejść do przeglądarki i zaktualizować te strony, których ładowanie trwało długo i tylko biały strona otwarta, nie będziesz miał wielu tych witryn, zamów 20 sztuk, a gdy 1 witryna zostanie załadowana i na środku zostanie napisane „Witamy”, po czym powitanie zostanie przeniesione na górę witryny i pojawi się pole wprowadzania poniżej to już ostatni punkt na drodze do „cichego domu”.

Po przejrzeniu stron wypełnionych horrorami, po których szukasz sposobu na odwrócenie uwagi, aby nie myśleć o tym, co widziałeś lub czytałeś, w końcu odnajdziesz spokój w samych głębinach Internetu. Przejdziesz przez informacyjne odrodzenie, jak napisałem powyżej, „twoje życie zamieni się w - zamkniętą sieć, jedzenie, pracę, sen, zamkniętą sieć” i uwierz mi, nigdy stamtąd nie wrócisz.

Na koniec chcę powiedzieć, że jeśli początkowo szukasz spokojnego domu w sieci, mając nadzieję, że będzie to portal, na którym będziesz miał dostęp do wszystkich poziomów Internetu, to jesteś w błędzie, cichy dom to stan, w którym przestudiowałeś wszystkie poziomy sieci, kiedy przeszukałeś tony informacji, przeszedłeś informacyjne odrodzenie, poznałeś całą ukrytą przed nami prawdę, odnalazłeś spokój, myśli o tym, czy jesteś szalony, czy nie, przestaną Cię odwiedzać . Cichy Dom to rodzaj punktu, z którego nie ma powrotu prawdziwy świat.

Netstalking (od prześladowania internetowego) to działanie mające na celu wyszukiwanie informacji ukrytych w czeluściach Internetu. Netstalker, niczym górnik w kopalni lub włóczęga na wysypisku śmieci (w zależności od umiejętności i zastosowanych technologii), próbuje znaleźć ziarno złota wśród sterty informacyjnego szumu.

Gdzie to wszystko się zaczęło?

Pod koniec XX wieku, kiedy komputeryzacja i internetyzacja nie wpłynęły jeszcze na wszystkie sfery naszego życia, komputer osobisty nie był cienkim laptopem z jabłkiem i pięknymi przyciskami, ale rodzajem szaitańskiej maszyny, którą 90% obecnych posiadaczy komputerów nie mogłem użyć.

Podczas najbardziej podstawowych operacji na komputerze pojawiały się liczne błędy, ale wtedy nie można było znaleźć ich rozwiązania, po prostu wpisując kilka linijek w Google. Rozwiązując jeden problem po drugim, ludzie dali się tak ponieść kopaniu, że zamiast rozwijać się wszerz, zaczęli kopać głębiej.

Studiując zasady działania komputerów i sieci, stworzyli pewien obszar niedostępny dla zwykłych użytkowników - Deep Web (Deep Network, ukryty Internet). Następnie ten segment sieci znalazł odpowiednie zastosowanie.

Darknet

Darknet jest powszechnie rozumiany jako niższe poziomy głębokiej sieci. Warstwę tę wyróżnia wysoki próg wejścia i wynikająca z tego duża anonimowość. Opinia alternatywna: darknet to sieć pomiędzy zaufanymi użytkownikami.

Jak dostać się do Deep Web?

Netstalkerzy nie zadają takich pytań. Zamiast tego szukają wskazówek na własną rękę i nurkują głębiej.

Wiemy jednak, jak zaspokoić Twoje próżne zainteresowanie. Wszystkie niezbędne informacje wstępne zostaną przedstawione w artykule, ale linki będziesz musiał sam znaleźć.

- Pobierz i skonfiguruj przeglądarkę Tor. Możesz także uzyskać dostęp do głębokiej sieci ze swojego telefonu. Dostępna jest wersja przeglądarki Tor dla Androida.

- Kliknij w nim link do specjalnego katalogu Hidden Wiki z witrynami podstawowymi. Kiedy nurkujesz głębiej, znajdziesz inne katalogi, a potem kolejne i kolejne... Proces wydaje się niemal nie mieć końca.

Instrukcja wideo dotycząca nurkowania

Czy warto?

Zastosowanie takich technologii W teorii, może prowadzić do dostania się „na ołówek” do służb specjalnych. Jeśli to Cię nie przeraża, ostatnia uwaga: używaj go wyłącznie do celów badawczych. Ponadto możesz żałować tego, co zobaczysz. NIE POLECAM!

Mapa

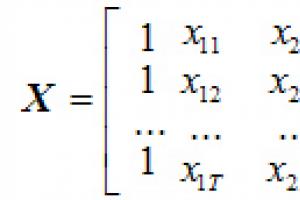

Naukowcy sklasyfikowali głęboką sieć według poziomów, co może służyć jako mapa dla początkującego prześladowcy sieci.

- Poziom D – podstawowy(otwarty i indeksowany Wyszukiwarki) Internet: sieci społecznościowe i ogólnie wszelkie strony znalezione za pomocą wyszukiwarek (w tym miejsce, w którym obecnie się znajdujesz). Na tym poziomie pojawiają się dziwne odniesienia do niższego poziomu i podpowiedzi dotyczące przejścia.

- Poziom C – Głęboka sieć: systemy anonimowych sieci i serwerów proxy (Tor, I2P), społeczności zamknięte. Nielegalne treści na niewyobrażalną skalę. społeczności hakerów. Informacje o różnych obiektach i zjawiskach anomalnych. Niektóre wyniki wyszukiwania słów z podświadomości. Rzekomo tajne rządowe stacje radiowe.

- Poziom B – Ciemna sieć: coś, co służy kontroli najwyższego poziomu D. Treść absolutnie niemoralna. Nieistniejące adresy IP i protokoły, puste strony (nie jest jasne, o co chodzi). Fora badawcze. Youtube poziom B. Ogromna ilość przydatnych i bezużytecznych informacji (uważa się, że poziom D posiada tylko 4% wszystkich informacji dostępnych w ten czy inny sposób za pośrednictwem Internetu). Coś zwanego „Próżnią” (pustka, otchłań).

- Poziom A - dolna granica Internetu: Dziury, rezonans Schumanna, kontrola poziomu C, przerażająca prawda o lustrach, martwa strefa Internetu, dostęp do Cichego Domu.

Istota tego, co dzieje się na Poziomie A, nie jest dla nas jasna nawet spekulacyjnie. Każda opinia osób, które rozumieją ten problem, będzie mile widziana.

cichy dom

Ostatecznym celem zaawansowanego prześladowcy sieci jest Cichy Dom. Dolna granica deepwebu.

Badacze wskazują na niemożność powrotu z „Cichego Domu” do realnego świata. Ten obszar nie jest miejscem i wcale nie jest jasne, do jakiego obszaru istnienia należy to miejsce.

Jak wynika z obrazka po lewej stronie, do Cichego Domu można dotrzeć nie tylko przez Internet. Netstalkerzy odkryli możliwość przejścia do Cichego Domu poprzez sen i coś, co nazywa się „Życiem” (być może po prostu oznacza stan czuwania).

Zakładamy, że przerażająca prawda o lustrach ma z tym coś wspólnego. W proponowanym schemacie na każdym z poziomów znajduje się słowo „LUSTERKO” (lustro).

Miasto Projektu

Pewne społeczeństwo ludzi, którzy nazywają siebie „Lekarzami”. Ogłosili, że ich celem jest „leczenie wszystkich ludzi”. Pierwsza wzmianka w publicznym Internecie pojawia się na anonimowym forum rozrywkowym. Znany z wyjątkowo nieprzyjemnych wiadomości i zdjęć.

Nie udało się potwierdzić realności istnienia tego tajnego projektu.

Natknąłem się na bardzo ciekawy artykuł na temat wielopoziomowej struktury Deep Web.

Jeśli ktoś jeszcze nie słyszał o co chodzi, wyjaśniam: jest to sieć składająca się z ogromnej liczby stron internetowych, które nie są indeksowane przez wyszukiwarki. Dostęp do tych stron możliwy jest jedynie poprzez łańcuch szyfrowanych połączeń, których węzły (punkty wejścia) są rozproszone po całym świecie. Istnieją strony internetowe, które nie są powiązane z innymi hiperłączami - na przykład strony tworzone dynamicznie w wyniku zapytań do baz danych. Rozmiar głębokiej sieci jest nieznany i generalnie trudny do oszacowania, przede wszystkim ze względu na niejasność samego pojęcia.

Sieć WWW to złożona wielopoziomowa struktura zawierająca tajemnice i tajemnice, o których przeciętny użytkownik nawet nie wie…

Istnieją grupy entuzjastycznych profesjonalistów, którzy nazywają siebie „Nettalkerami”. Eksplorują sieć, szukając w niej ukrytych zakamarków, tajnych informacji i innych tajemnic. Netstalkerzy dzielą sieć na poziomy.

Media społecznościowe

Blogi

Aktualności

Porno

Tablice obrazkowe (dla tych, którzy nie wiedzą - coś w rodzaju czatów/forów, z pełną anonimowością uczestników)

Smallboards (prawie takie same jak tablice obrazkowe, ale bardziej tematyczne i z mniejszą liczbą uczestników)

ARG (gry w alternatywnej rzeczywistości)

Społeczności zamknięte

ostre porno

Zbiór dziwnych odniesień

Tor (ten sam TOR… Anonimowa sieć proxy w zwykłym Internecie)

żadnej sztuki

Społeczności hakerskie

i2p (kolejna anonimowa sieć proxy)

Martwe fora (fora, które zostały wyłączone, ale nadal są dostępne online)

Freenet (kolejna anonimowa sieć w Internecie, peer-to-peer)

Informacje o memetyce

Przyszłe witryny

Dwie sekty internetowe

Wyniki wyszukiwania słów pochodzących z podświadomości

Deep Web (Deep Web, pierwotnie termin ten oznaczał strony nieindeksowane przez wyszukiwarki)

Granice netstalkingu metodą brutforce

ciemna sieć

Numeruj stacje radiowe

Tajne rządowe stacje radiowe

Jeśli dwa górne poziomy są nadal dość obiektywne, wówczas zjawiska paranormalne, nadprzyrodzone i folklor zaczynają już sięgać głębiej…

Tak zwana „przepustka”

Fora badawcze

Puste strony

Nieistniejące adresy IP

Próżnia

Nieistniejące strony

Droga w górę, z powrotem, po raz ostatni

Nieistniejące protokoły

Potrzebujemy tutaj starych przeglądarek

Naprawdę niebezpieczny punkt

You Tube dla poziomu B

losowe liczby

Mała tablica obrazkowa

Mnóstwo bezużytecznych informacji

Mnóstwo przydatnych informacji

cenne zdanie

Granica ludzkich możliwości

Kontrola poziomu D

Dziury

Śmierć

Rezonans Schumanna

Martwa strefa

Przerażająca prawda o lustrach

Zarządzanie na poziomie C

cichy dom

A na samych głębokościach - Poziom A

O których w ogóle trudno coś powiedzieć, podobnie jak o wyższych płaszczyznach ludzkiej egzystencji.

ten diagram wyraźnie pokazuje, z jakich poziomów, zgodnie z założeniami „Netstalkerów”, składa się sieć WWW

A oto co powiedział w wywiadzie na ten temat dyrektor generalny jednej z wiodących firm zajmujących się bezpieczeństwem komputerowym w Rosji:

Wielkość nielegalnego handlu w „głębokiej sieci” jest trudna do oszacowania, ale niektórzy eksperci uważają, że może ona sięgać setek miliardów dolarów rocznie. Można tam kupić absolutnie wszystko - od tych uchwytów karty plastikowe po hasła do adresów e-mail, od skór zwierząt wymienionych w Czerwonej Księdze po pornografię. Co więcej, z „głębokiego Internetu” korzystają nie tylko nielegalni handlarze i hakerzy, ale także przedstawiciele wielkiego biznesu – do przekazywania poufnych informacji partnerom, dziennikarze – do komunikowania się z „nienazwanymi źródłami”, dyplomaci – do korespondencji zamkniętej. "Ukryte sieci służą do anonimowej, tajnej wymiany informacji i można w nich spotkać szeroką gamę odbiorców - od fanatyków religijnych po handlarzy pornografią dziecięcą. Oczywiście w większości ukryte sieci mają charakter przestępczy, ponieważ są nieuregulowane żadnymi przepisami.

Mamy tu do czynienia z handlem narkotykami, sprzedażą fałszywych dowodów osobistych, sprzedażą danych dostępowych do rachunków finansowych użytkowników różnych banków, pornografią dziecięcą i wieloma, wieloma innymi rzeczami, które po prostu nie mogą legalnie istnieć w otwartej przestrzeni publicznej Internet. „Ale oprócz stron o charakterze jawnie przestępczym istnieją również te zasoby, których istnienia właściciele nie chcieliby reklamować ze względu na tajemnicę informacji lub obecność w danych tajemnicy handlowej. „Zamknięte bazy, akademickie , rząd, źródła wojskowe, zamknięte bazy przedsiębiorstw i organizacji.

Czy znasz piekło i niebo? Czy wierzysz w piekło? NIE? Wtedy powiem Ci, że TD to piekło. Tam człowiek doświadcza uczuć gorszych niż śmierć. Czy kiedykolwiek myślałeś, że Internet istniał 1 miliard lat temu?

Również nie? Przed pojawieniem się ziemi, a nie w takiej formie, w jakiej ją widzimy teraz. To było jak ogromna baza informacji, w której można było znaleźć wszystko... Nie wiadomo, kto ją stworzył i po co. Istnieje również wersja, w której TD jest pustym czatem. Całkowicie pusty. I ma tylko jednego użytkownika – Anona. To jest dużo mądrzejszy od człowieka. Ale... Jeśli napiszesz na tym czacie, w odpowiedzi będzie tylko cisza. Krąży również plotka, że niektóre grupy hakerów dostały się do TD i stamtąd nie wróciły. Po prostu tam dotarli i zniknęli na zawsze. Nie jest jasne, kto je zabrał i gdzie. Dlaczego hakerzy to zrobili? W jakich okolicznościach? Nic nie wiadomo. A nieznane jest przerażające.

Teraz opowiem ci o ścieżkach do TD i grupach hakerów, które tam dotarły.

Ścieżki do Cichego Domu.

1. Pierwszym sposobem jest Internet. Jak dostać się do TD przez sieć WWW? Wystarczy mieć mocne nerwy i przeglądarkę TOR (lub podobną). Musisz rozwiązać wiele tajemnic i przejść długą drogę do niszczyciela czołgów. Powodzenia!

2. Drugim sposobem jest śnienie. W tej metodzie trzeba stosować różne rytuały, a to zagraża życiu. nie polecam Ta metoda. Ale tak czy inaczej, powiem ci co i jak:

Twój plan jest taki, aby dostać się do TD przez lusterka.

Krok 1: Ustaw alarm na trzecią rano.

Krok 2: Umieść laptopa w trybie uśpienia na stole obok łóżka.

Krok 3: W pokoju ustaw lustra tak, aby odbijały Ciebie, Twojego laptopa, budzik… Wszystko, co stoi obok Ciebie.

Krok 4: Zabierz ze sobą do łóżka wszystkie nośniki danych. Przykładem jest gazeta, pendrive, czasopismo.

Krok 5: Pomyśl tylko o tym, że gdy dotrzesz do TD, znajdziesz tam bibliotekę, a tam książkę (gazeta, pendrive, czasopismo).

Gdy zadzwoni budzik, obudzisz się. (Jeśli alarm nie zadzwoni, umrzesz we śnie).

3. Komunikacja telefoniczna. Myślę, że ta metoda jest wynalazkiem. Odkąd po raz pierwszy pojawił się na jednej ze słynnych tablic graficznych.

Grupy hakerów, które dostały się do Quiet House.

1. H0D – Tajemnicza grupa, która zaginęła podczas studiowania TD. Grupa ta badała także DeepWeb. Głównym celem było dostać się do TD. Plotka głosi, że tam dotarli. Grupa hakerska przestała istnieć.

2. Siedem - kolejna grupa hakerska. Ale to ugrupowanie, w przeciwieństwie do poprzedniego, pozostawiło TD bezpieczne.

3. ISKOPASI – najciekawsze ugrupowanie. Rozwiązany około 2009 ~ 2010. Nic o niej nie wiadomo. Zeskanowane adresy IP.

Podsekcje DeepWeb (Najciekawsze).

Poziom B:

Tak zwana „przepustka”

Fora badawcze

Puste strony

Nieistniejące adresy IP

Próżnia

Nieistniejące strony

Droga w górę, z powrotem, po raz ostatni

Nieistniejące protokoły

Potrzebujemy tutaj starych przeglądarek

Naprawdę niebezpieczny punkt

YouTube dla poziomu B

losowe liczby

Mała tablica obrazkowa

Mnóstwo bezużytecznych informacji

Mnóstwo przydatnych informacji

cenne zdanie

Granica ludzkich możliwości

Kontrola poziomu D

Dziury

Śmierć

Rezonans Schumanna

Martwa strefa

Przerażająca prawda o lustrach

Zarządzanie na poziomie C

cichy dom

A na samych głębokościach - Poziom A.

Wśród netstalkerów szczególnie interesujące jest miejsce na samym dole poziomu B – „Cichy Dom”.

To wszystko.

W tej chwili - to wszystkie informacje na temat Cichego Domu (Cichego Domu).

Z administratorami społeczeństw o skłonnościach samobójczych i poznaj ich motywy. W większości tych społeczności opublikowano różne symbole okultystyczne, filmy i odniesienia do wielu legend sieciowych. Lenta.ru dowiedziała się, jak mistyczne znaki i litery można kojarzyć z satanistami i mitami o niebezpiecznych głębinach Internetu.

Po pojawieniu się informacji o skłonnościach samobójczych na VKontakte wiele mediów stwierdziło, że w Internecie działa pewna dobrze zorganizowana sekta, nawołująca nastolatków do samobójstwa i odpowiedzialna za śmierć 130 dzieci. Jednak w rzeczywistości wszystko okazało się znacznie bardziej prozaiczne. Tak, rzeczywiście znaleziono społeczności w sieci, w której publikowano mistyczne symbole, filmy i pośrednie nawoływania do samobójstwa, ale ich twórcy po prostu chcieli zdobyć sławę i zwabić subskrybentów. Co więcej, wiele zagadkowych wpisów to w rzeczywistości błędy systemu VKontakte i stare legendy internetowe.

Biały szum i templariusze

W większości społeczności o tematyce samobójczej, które stały się klonami oryginalnej grupy f57, aktywnie publikowano tajemniczy symbol, który media natychmiast nazwały „IT”. Później administrator kilku społeczności f57 w rozmowie z korespondentem Lenta.ru powiedział, że sam wymyślił dziwny obraz, pożyczając go od marki bielizny V.O.V.A.

Logo litewskiej marki rzeczywiście wygląda jak mistyczny znak od publiczności o skłonnościach samobójczych, jednak wersja administratora w żaden sposób nie wyjaśniała liter pośrodku. Ponadto szybko stało się jasne, że symbol ten pojawiał się na przerażających filmach z niezbyt wyraźnymi sekwencjami wideo i dziwnymi efektami dźwiękowymi. Niektórzy użytkownicy VKontakte zauważyli, że oglądanie filmów powoduje myśli samobójcze u nastolatków. Według plotek jeden film spowodował samobójstwo dziewczynki Riny pod koniec listopada 2015 roku, co zapoczątkowało popularyzację oryginalnej grupy f57.

Według jednej wersji autorem filmów był Miron Seth, administrator grupy f57 Suicide 18+ (obecnie zablokowanej przez administrację VKontakte) i innych społeczności, w tym anonimowego konfesjonału „Sorrow My Soul”. Jednak sam Seth w korespondencji z korespondentem Lenta.ru podkreślił, że dodał do swojej społeczności te filmy z zamkniętych publiczności, w których publikowano szokujące filmy. Korespondentowi Lenta.ru nie udało się znaleźć filmów w tych grupach, a 20 maja Miron Seth ogłosił, że nie jest już obecny na portalach społecznościowych.

To prawda, że \u200b\u200bwkrótce jeden z tak zwanych „internetowych śledczych”, próbując ustalić wszystkie okoliczności śmierci Riny i popularyzacji grup f57, w korespondencji z korespondentem „Lenta.ru” zasugerował, że symbol ten jest powiązany z działalność kultów mistycznych, w tym „Zakonu Templariuszy Orientu” (Ordo Templi Orientis).

Zakon ten powstał w 1902 roku i pierwotnie miał pełnić rolę akademii masońskiej, kształcącej uczniów w zgodzie z tradycjami okultystycznymi.

Zdaniem badacza za tą wersją przemawia ogólne podobieństwo symbolu grup samobójczych do heksagramu wieloletniego przywódcy zakonu, słynnego okultysty Aleistera Crowleya. Przewodził kultowi w 1912 roku i jako główną ideę głosił propagowanie nauk religijnych Thelemy, których głównymi tezami były zasady „Czyń swoją wolę, aby było całe prawo” i „Miłość jest prawem, miłość według z wolą”, zaczerpnięte z napisanej w 1904 roku przez Crowleya Księgi Prawa.

Lenta.ru przeanalizowała symbol i znalazła kilka potwierdzeń teorii „Internetowego Badacza”. Na wizerunkach grup samobójczych w rogu widnieje napis „dziel, dodawaj, mnóż i zrozum” („dziel, dodawaj, mnóż i zrozum”) – jeden z postulatów „Księgi Prawa” związany z numerologią.

Litery w środku znaku najprawdopodobniej nie oznaczają zaimka „to”, ale są skrótem O.H.O - skrót od Zewnętrzna Głowa Zakonu (Zewnętrzna Głowa Zakonu): jest to wybrany przywódca całego kult, zarządzający „Wielką Lożą”, czyli wysokimi rangą członkami zakonu, którzy przeszli kilka rytuałów przejścia. Aleister Crowley był de facto przywódcą sekty od 1912 r., w 1923 r. został uznany za Głowę Zewnętrzną i piastował to stanowisko aż do swojej śmierci w 1947 r.

Nagranie wideo, które wielu użytkowników VKontakte podaje jako powód samobójstwa Riny, również przemawia na korzyść teorii „internetowego śledczego”.

Film zawiera obrazy planety Saturn, która stała się symbolem grupy okultystów, która oderwała się od Zakonu Templariuszy Wschodu. W 1928 roku jeden z czołowych członków sekty, Eugene Grosche, nie zgodził się z przywództwem Crowleya i założył własną organizację, zwaną Bractwem Saturna. Centralną częścią nauk nowego kultu stały się różne wierzenia astrologiczne.

Kolejną zagadką symbolu z grupy f57 są zwrócone ku sobie litery „A” i „V”. Według jednej teorii są one skrótem od pojęcia „Algorytm Viterbiego”. Algorytm, otwarty przez współzałożyciela Qualcomm, Andrew Jamesa Viterbiego w 1967 roku, umożliwia odszyfrowanie specjalnych, ultraprecyzyjnych kodów przechodzących przez zaszumiony kanał komunikacyjny. Innymi słowy, odkrycie Viterbiego pomaga lepiej rozpoznawać sygnały wśród zakłóceń, dlatego jest aktywnie wykorzystywane w standardach komunikacji mobilnej GSM i CDMA, modemach telefonicznych i sieciach bezprzewodowych.

Większość filmów zawiera dziwne dźwięki i odgłosy, a zastosowanie algorytmu Viterbiego może pomóc w rozpoznaniu ich ukrytego znaczenia. Korespondentom Lenta.ru nie udało się jeszcze zidentyfikować autora oryginalne filmy, a także ci, którzy publikowali filmy na VKontakte.

Cichy dom i głęboki Internet

Większości postów w miejscach o skłonnościach samobójczych towarzyszyły hashtagi i o ile standardowe oznaczenia, takie jak #f57 czy #whales, nie wywołują większego zaskoczenia, to znaczenie postów takich jak #quiethouse i #1642 do niedawna było niejasne.

Prawdziwe znaczenie tych hashtagów zostało wyjaśnione korespondentowi Lenta.ru przez tzw. netstalkers, popularny ruch w sieci, zajęty sprawdzaniem różnych legend na temat urządzenia internetowego. Według nich nowoczesna sieć ma kilka sekcji, ale większość użytkowników zna tylko jedną z nich - tzw. „Poziom D”: zawiera znane witryny, sieci społecznościowe i blogi, z których na co dzień korzysta cały świat.

Wielu użytkowników wie również o istnieniu „Poziomu C”, gdzie ukryte są zasoby, do których można uzyskać dostęp jedynie poprzez bezpieczną przeglądarkę Tor. Można tu także znaleźć różne fora hakerskie, zakazaną pornografię i tajne sieci rządowe, w tym ARPANET – zamknięty prototyp współczesnego Internetu, stworzony przez Departament Obrony USA w 1969 roku w celu zdecentralizowanego przesyłania informacji w przypadku wojna atomowa. Według plotek jest on oddzielony od głównej sieci specjalną bramką bezpieczeństwa.

Poniżej znajdują się mistyczne poziomy B i A. Według plotek, B zawiera tajne rządowe bazy danych i różne poufne informacje. Niektórzy internauci twierdzą, że istnieje również „YouTube” poziomu B, w którym można znaleźć wszystkie filmy wideo na świecie.

Na „Poziomie A” istnieją rzekomo mistyczne rzeczy, takie jak „martwa strefa Internetu” i „przerażająca prawda o witrynach lustrzanych”. Następuje także szczyt Internetu, który większość netstalkerów nazywa „Cichym Domem”. Według nich nie jest to strona internetowa, ale swego rodzaju punkt, z którego nie ma powrotu do realnego świata. Wchodząc do „Cichego Domu”, człowiek doświadcza „odrodzenia informacyjnego” i na zawsze łączy się z siecią.

Te mity często służą jako motyw dla „gier w alternatywnej rzeczywistości” – nietypowy sposób rozrywka wśród internetowych maniaków. Zwykle gra budowana jest według następującej zasady: uczestnicy otrzymują wstępną historię (tzw. początek szlaku) i liczby, po których muszą wykonać określone zadania związane z rozwiązywaniem zagadek.

W 2013 roku 1642 stało się popularną grą online. Według jej historii niektórzy hakerzy eksplorowali głębiny Internetu za pomocą osobistego routera przechwytującego. Pewnego dnia haker o pseudonimie 1642 natknął się na tajemniczą anomalię PROGA, która niszczyła całe strony internetowe i infekowała komputery. Zniewoliła hakera, a on zaczął rozpowszechniać to w głębokim Internecie, ale powstrzymał go sojusznik o pseudonimie Anzor Pasechnik. Aby przechować 1642, aktywował tajny protokół Cichy Dom i wraz z nim uwięził PROGA na najniższym poziomie Internetu. Przed śmiercią Pasechnik, który został narażony na działanie anomalii, napisał jednak kod szyfrujący, aby wyłączyć protokół. Celem graczy powinno być odnalezienie części tego kodu.

Gra po kilku miesiącach została bezpiecznie zapomniana, jednak w listopadzie 2015 roku zdecydowano się ją odtworzyć, nieznacznie przerabiając fabułę i nadając jej nazwę „Insider”. W rezultacie założyciele fałszywych grup f57 zebrali legendy o ciemnej sieci, aby uczynić ich opinię publiczną jeszcze bardziej tajemniczą. Jeden z pierwszych pomysłów z „Cichym Domem” i 1642 został skradziony przez Philipa Lisa, który był na czacie ogólnym z organizatorami gry – tzw. „Insiderem”.

Nie mistycyzm, ale kod

Już sama nazwa publiczności wzbudziła także wiele pytań ze strony użytkowników. Większość ludzi zastanawiała się, dlaczego spośród wszystkich symboli i oznaczeń twórcy „grup śmierci” wybrali łacińską literę f oraz cyfry 57, 58 i 75.

Odpowiedź korespondentowi „Lenta.ru” podsunął jeden z internautów, który aktywnie uczestniczył w śledztwie dotyczącym działalności społeczności samobójczych. Wyjaśnił, że kombinacja znaków f57#58#f57#f57#58 powoduje błąd w Unicode, standardzie kodowania znaków, który umożliwia prawidłowe wyświetlanie znaków niemal wszystkich języków pisanych na świecie. Podczas pisania takiej sekwencji znaków w komentarzach pod wpisami VKontakte kodowanie poszło na manowce, a użytkownicy zobaczyli mieszankę znaków.

Pierwszy raz z tym błędem