چگونه از دوربین خود در برابر هک محافظت کنیم. برادران کوچک شما را تماشا می کنند. چگونه از وب کم خود در برابر هک محافظت کنیم. تبدیل وب کم به دوربین مداربسته

آیا واقعاً هک کردن دوربین لپتاپ به این راحتی است؟ نویسنده Medialeaks با خواندن آخرین اخبار در مورد هک میلیونها دوربین فیلمبرداری، هک برنامهها و سایتهایی که پخش جریانی از دوربینهای هک شده از سرتاسر جهان به آنالوگ یک نمایش واقعی تبدیل شده است، تصمیم گرفت برنامههایی را برای هک وبکمها مطالعه کند. و همچنین سعی کرد راه هایی بیابد که از طریق آنها بتوانید از خود در برابر جاسوسان ناشناس و سایر فضولان آنلاین محافظت کنید.

صحبت در مورد هک دوربین های فیلمبرداری این روزها دیگر تعجب آور نیست. این به یک پدیده گسترده تبدیل شده است که برخی از هکرها (کرکرها) یک وب سایت دارند که پخش برنامه های دوربین های نظارتی و وب کم های محافظت نشده از سراسر جهان را نشان می دهد و برخی دیگر برنامه ای هستند که به شما امکان دسترسی از راه دور به دوربین های ویدیویی مختلف متصل را می دهد. به اینترنت

در بیشتر موارد، دستگاه ها به این دلیل هک می شوند که صاحبان آن ها رمز کارخانه دوربین ها را با اتصال به شبکه عمومی تغییر نمی دهند، اما وب کم های معمولی روی لپ تاپ ها در این دسته قرار نمی گیرند. برای دسترسی به آنها، هکرها به چیزی جدی تر از رمز عبور مدیریت مدیر نیاز دارند و جایی برای وارد کردن آن وجود ندارد.

برخلاف تصور رایج که وبکمها توسط آژانسهای اطلاعاتی هک میشوند، اغلب شما میتوانید با داستانهایی در مورد هکهایی که نه توسط افراد یونیفرمپوش، بلکه توسط انسانهای فانی انجام شدهاند مواجه شوید. علاوه بر این، در نظرات سایتهای موضوعی، اغلب افراد بیش از حد کنجکاو نیز سعی در جاسوسی از عزیزان خود ندارند، بلکه ترولهای هکر هستند. برای آنها فرق چندانی نمیکند که چه کسی را تماشا میکنند، اما میتوانند آسیب بسیار بیشتری به قربانیان خود وارد کنند، زیرا ممکن است خود را به مشاهده محدود نکنند. گاهی اوقات آنها کنترل رایانه شخص دیگری را به دست می گیرند و اطلاعات کاربر را به شوخی از بین می برند یا تغییر می دهند.

حتی یک دانش آموز پیش از بلوغ هم می تواند دوربین لپ تاپ را هک کند: ویدیوهای زیادی در یوتیوب در مورد هک کردن وجود دارد که نویسندگان آنها با اتصال به وب کم کاربران ناآگاه را ترول می کنند. نویسندگان بسیاری از چنین ویدیوهایی وجود دارند، اما ماهیت ویدیوها یکی است: دسترسی به یک وب کم، و سپس پخش حالت چهره قربانی در حالی که او سعی می کند بفهمد که چرا کاغذ دیواری روی دسکتاپ به طور ناگهانی تغییر کرده یا پورنو با صدا تبدیل شده است. بر. اغلب، چنین ویدئوهایی توسط نوجوانان ساخته می شود و عنوان حاوی کلمات "خنده دار"، "ترولینگ"، "هیجان زده شدن" و غیره است.

دانشآموزان آنقدر با برنامههای هک آشنا شدهاند که آموزشهای کاملی در مورد نحوه راهاندازی برنامههای هک در کانالهای خود میدهند، جایی که بین ویدیوهای مربوط به هک کردن رایانههای دیگران، درباره سرگرمیهای دوران کودکی خود صحبت میکنند: «پرورش کاکتوس» و «اینجاست». عروسک مورد علاقه من.»

روند هک وب کم بسیار محبوب شده است. هکرها (کرکرها) چندین سایت تخصصی ایجاد کرده اند که در آنها در مورد روش های مختلف هک رایانه ها صحبت می کنند، اکتشافات و موفقیت های خود را در زمینه ترولینگ در تاپیک های مربوطه در انجمن ها به اشتراک می گذارند و مجموعه های کرکرهای خود را ایجاد می کنند که به کسانی که می خواهند شروع کنند اجازه می دهد. تمسخر افراد ناشناس در شبکه بدون مشکلات غیر ضروری در نصب برنامه ها.

علاوه بر ترول ها، کسانی که با جاسوسی از غریبه ها سعی در کسب درآمد واقعی دارند نیز به دوربین ها متصل می شوند. جوامعی در VKontakte وجود دارد که دسترسی به دوربین های مختلف را می فروشند. اغلب اینها دوربین های نظارتی هستند که در آپارتمان های اجاره ای نصب شده اند در مکان های عمومی. اتصال به آنها آسان است: صاحبان اغلب رمزهای عبور کارخانه را هنگام اتصال دوربین به شبکه تغییر نمی دهند، و تنها مشکل برای کرکر این است که دستگاه را در مکان مورد نظر پیدا کند - و اگر او به عنوان یک نصب کننده یا پیکربندی چنین کار می کند. دوربین، کار حتی ساده تر می شود.

به عنوان مثال، مدیریت انجمن "IVMS توزیع، فروش، مبادله / دوربین IP" پخشهایی را از دوربینهای آپارتمانهای موجود در فروشگاه داخلی گروه در VKontakte میفروشد و آنها را بر اساس هزینه رتبهبندی میکند. هر چه قربانی پخش تلویزیونی زیباتر باشد (در اکثر موارد این افراد زن هستند)، جاسوسی از او هزینه بیشتری دارد. سقف قیمت از 400 روبل تجاوز نمی کند - در ازای این پول، مدیر به هر کسی که می خواهد به دوربین اتاق دختر جوان متصل شود، پیشنهاد می دهد.

برای شروع، مدیران روشی رایگان برای مشاهده زندگی در برخی خانهها به مشترکین پیشنهاد میکنند، جایی که سیستمهای نظارت تقریباً در هر اتاق نصب شدهاند. پخش ها به صورت شبانه روزی انجام می شود؛ در برخی موارد، مدیران آنها را با نظراتی به سبک "چیز خوب اینجا" امضا می کنند. این گروه ها همچنین نصب دوربین های نظارتی از پیش تنظیم شده و حتی خدمات، تعویض و گارانتی محصول را ارائه می دهند.

بیشتر اوقات، رایانه ها با استفاده از ابزارهای کاملاً قانونی هک می شوند که معمولاً به عنوان وسیله ای برای بهینه سازی کار مدیران سیستم و سایر کارمندان بخش فناوری اطلاعات در سازمان های مختلف بزرگ - TeamViewer، RMS، LuminosityLink، Radmin و موارد مشابه استفاده می شود. اصل عملکرد آنها فرض می کند که یکی از رایانه های موجود در شبکه می تواند توسط دیگری از راه دور کنترل شود، و در شبکه های شرکتی این امر به سختی می تواند مشکل ساز شود: هر رایانه موجود در شبکه با تنظیمات کلی، اتصال آنها به "Master" متصل است. اغلب با رمز عبور محافظت می شود.

چنین برنامه هایی برای کاربران عادی شبکه نیز قابل استفاده است. شما فقط باید تجهیزات را روی دو یا چند رایانه نصب کنید، که توسط تنظیمات از پیش تعیین شده یکسان به هم متصل شده اند - ابزارهای "کلینت" در رایانه های تحت مدیریت، و یک ابزار سرور در دستگاهی که اصلی خواهد بود.

بعید است که بسیاری از قربانیان هک عمداً کلاینت هایی را با برنامه هایی نصب کنند که اجازه نظارت بر آنها را می دهد. در بیشتر موارد، کلاینت به عنوان یک ابزار همراه در هنگام نصب برخی از برنامه های از پیش اصلاح شده روی رایانه نصب می شود (اغلب این برنامه چیزی رایگان است و از یک منبع ناشناخته دانلود می شود). با کمک چنین تروجانی نصب شده در موتور جستجوی تورنت MediaGet، در آوریل 2016، یکی از کاربران Dvach برای چند روز متوالی.

علاوه بر برنامههای رسمی که برای آسانتر کردن زندگی مدیران سیستم طراحی شدهاند، ابزارهایی نیز وجود دارند که به طور خاص برای نظارت مخفیانه رایانهها طراحی شدهاند. برای مثال RemCam و DarkComet از جمله این موارد هستند. به طور ناگهانی مشخص شد که دومی به درگیریهای سوریه مرتبط است: طبق گزارش Wired، دولت از DarkComet برای جاسوسی از فعالان مخالف استفاده کرد و یک پیوند مخفی به نصب آن برای آنها ارسال کرد که به عنوان یک پنجره بازشو با پیامی مبدل شده بود. پس از انتشار اطلاعاتی در مورد اقدامات دولت سوریه در رسانه ها، توسعه دهنده برنامه رسماً از آن پشتیبانی نکرد و گفت که هرگز نمی خواهد مقامات از آن استفاده کنند.

طعنه آمیز است که سازندگان برنامه های هک، که در وب سایت خود در مورد نحوه هک کردن رایانه های دیگران صحبت می کنند، در همان زمان با جوامعی در VKontakte در ارتباط هستند که در آن گزارش می دهند. امنیت اطلاعاتو از کامپیوتر خود محافظت کنید روش های مختلفهک کردن

برنامه های اندروید بر اساس همین اصل کار می کنند، اما کاربران تلفن همراه تا حدی توسط مجوز محافظت می شوند. به عنوان مثال، برنامه GPP Remote Viewer به شما امکان می دهد مانند TeamViewer داده ها را از رایانه خود دریافت کنید، اما تا زمانی که آنها را از Play Market دانلود کنید، می توانید کمی بیشتر مطمئن باشید که تروجان ها با آن نصب نمی شوند. .

با محصولات اپل، مدیریت وضعیت آسانتر و هک کردن آن دشوارتر است: ابزارهای دسترسی از راه دور مدرن در iOS اغلب نیاز به همگامسازی از طریق Apple ID دارند و این فرصت کمتری را برای هک کردن سریع رایانهها یا نصب ابزار مضر بر روی آنها باقی میگذارد که کنترل را منتقل میکند. به شخص ثالث .

ویراستاران Medialeaks دو برنامه رایج را برای نظارت از طریق وب کم و مدیریت داده از راه دور آزمایش کردند - RMS قانونی و RemCam2 "خاکستری". میز سعی کرد رایانه تاتیانا را هک کند و حساب شخصی او را با انواع فایل های نامفهوم بمباران کند که قرار بود نرم افزار مربوطه را روی رایانه او نصب کند. همه چیز در ویندوز است؛ نرم افزار برای نظارت بدون تغییرات کاربر استفاده شد.

RMS در هنگام راهاندازی مجوزهای مختلفی درخواست میکند که اگر نسخه از پیش پیکربندی شدهای را توسط شخص دیگری (یا توسط شما، اگر هکرمن هستید) اجرا میکنید، باید نادیده گرفته شوند. علاوه بر این، برای اتصال به رایانه قربانی، برنامه رمز عبوری را درخواست کرد که تانیا در هنگام نصب آن را وارد کرد. هک بیصدا ناموفق بود و وقتی کنترل از راه دور دوربین را وصل کردیم، اعلان مربوطه روی صفحه قربانی ظاهر شد. فضول مامان شکست خورد، اما فقط به این دلیل که از یک ابزار قانونی دانلود شده و اصلاح نشده استفاده می کرد.

RemCam2 در این زمینه بسیار مفیدتر بود - این یک تروجان تمام عیار است که نصب آن حتی خود کاربر نیز حدس نمی زند: بدون صفحه نمایش، برنامه بدون توجه زمانی که تانیا با یک احمقانه روی نماد فایل کلیک کرد نصب شد. نام در چت استولیک موذی با یادگیری IP خود، به جای اینکه خودش کار کند، شروع به مشاهده ویرایشگر که در آن زمان کار می کرد، کرد.

حذف کامل برنامه ها فقط پس از تمیز کردن رجیستری امکان پذیر بود. این را در خانه امتحان نکنید.

متأسفانه، اگر به طور فعال از اینترنت استفاده می کنید، امروزه غیرممکن است که کاملاً از خود در برابر جاسوسی از وب کم و دسترسی از راه دور به داده ها محافظت کنید. این بدان معنا نیست که شما در حال حاضر بدافزار را روی رایانه خود نصب کرده اید، اما هر چه بیشتر برنامه های کاربردی عجیب و غریب را از منابع مشکوک مختلف دانلود کنید (یا روی پیوندهای موجود در ایمیل های افراد غریبه کلیک کنید)، احتمال بیشتری وجود دارد که به یکی از این تروجان ها برخورد کنید.

به نظر می رسد یکی از منطقی ترین روش های محافظت از دوربین شما در برابر هک شدن، غیرفعال کردن کامل آن است - این کار را می توان از طریق مدیر دستگاه ویندوز انجام داد. دوربین در قسمت Imaging Devices قرار خواهد گرفت. روی دوربین دوبار کلیک کنید، بخش "درایور"، دکمه "غیرفعال کردن". شما می توانید آن را به همان روش برگردانید.

اما حتی اگر دوربین غیرفعال باشد، برخی از تروجان ها ممکن است سعی کنند دوباره آن را روشن کنند، بنابراین کسانی که نگران جاسوسی های احتمالی هستند باید رایانه خود را با ابزار پیش پا افتاده Program Manager بررسی کنند - این نشان می دهد که در حال حاضر کدام فرآیندها در حال اجرا هستند، و این به شما امکان می دهد متوجه شوید که آیا دوربین فیلمبرداری کسی. حتی ارزش نوشتن در مورد آنتی ویروس ها را ندارد.

دقیقاً به دلیل ناتوانی در دستیابی به امنیت صد در صد است که بسیاری از کاربران رایانه شخصی سنت گسترده ای در مهر و موم کردن وب کم دارند - به اندازه کافی عجیب، امروزه این بیشترین است. راه موثرمبارزه با فضولان مارک زاکربرگ، بنیانگذار فیس بوک و جیمز کومی، مدیر سابق اف بی آی، در مورد مزایای استفاده از دوربین های ویدئویی صحبت کرده اند و به گفته تولیدکنندگان آنتی ویروس ESET، حدود 17 درصد از کاربران رایانه های شخصی از دوربین های فیلمبرداری ضربه می زنند.

استفاده از نوار چسب به عنوان وسیله ای برای محافظت در برابر فضولان در سال های گذشتهبه سطح جدیدی رسیده است: علاقه مندان در حال جایگزینی آن با شاترهای مخصوص دوربین هستند و برخی از تولیدکنندگان لپ تاپ در حال اضافه کردن شاترهای دوربین در مرحله تولید هستند. با این حال، حتی در این مورد، سارقان می توانند از قربانیان جاسوسی کنند - اگر نه با جاسوسی، حداقل با استراق سمع با استفاده از میکروفون داخلی. بنابراین هنگام ضبط دوربین خود به این موضوع نیز فکر کنید.

در واقع، یک دوربین فیلمبرداری بدون پوشش مزایای خود را نیز دارد: می تواند به قربانی احتمالی کمک کند تا یک هک را تشخیص دهد، زیرا نشانگر عملکرد آن روی کیس لپ تاپ نشان می دهد که یک فرد خارجی به رایانه متصل شده است. در این مورد، تنها راه حل صحیح این است که به محض مشاهده نور دوربین فیلمبرداری به دلیل نامعلومی، حتی برای یک ثانیه، اینترنت را خاموش کنید: این تقریباً هرگز تصادفی اتفاق نمی افتد.

دسترسی از راه دور به وبکمها و دوربینهای نظارتی واضحترین روش هک است. این نیازی به نرم افزار خاصی ندارد و به شما امکان می دهد فقط با یک مرورگر و دستکاری های ساده از پس آن بربیایید. اگر بدانید که چگونه آدرس های IP و آسیب پذیری های آنها را پیدا کنید، هزاران چشم دیجیتال در سراسر جهان در دسترس خواهند بود.

هشدار

مقاله ماهیت پژوهشی دارد. این خطاب به متخصصان امنیتی و کسانی است که قصد دارند به آنها تبدیل شوند. هنگام نوشتن آن، از پایگاه های اطلاعاتی در دسترس عموم استفاده شد. نه سردبیران و نه نویسنده مسئول استفاده غیراخلاقی از اطلاعات ذکر شده در اینجا نیستند.

با چشمانی کاملا بسته

نظارت تصویری در درجه اول برای اهداف امنیتی استفاده می شود، بنابراین از اولین دوربین هک شده انتظار عکس های خنده دار نداشته باشید. ممکن است به اندازه کافی خوش شانس باشید که به سرعت یک پخش HD از یک فاحشه خانه نخبه پیدا کنید، اما بیشتر اوقات با مناظر خسته کننده انبارها و پارکینگ های متروک با وضوح VGA روبرو می شوید. اگر افرادی در قاب باشند، بیشتر گارسون ها در لابی و هوگرها در کافه هستند. تماشای خود اپراتورها و کار انواع ربات ها بسیار جالب تر است.

دوربینهای IP و وبکمها اغلب اشتباه گرفته میشوند، اگرچه این امر اساسی است دستگاه های مختلف. دوربین تحت شبکه یا دوربین IP یک ابزار نظارتی خودکفا است. از طریق یک رابط وب کنترل می شود و به طور مستقل جریان ویدیو را از طریق شبکه منتقل می کند. در اصل، این یک میکرو کامپیوتر با سیستم عامل مبتنی بر لینوکس خود است. رابط شبکه اترنت (RJ-45) یا Wi-Fi امکان اتصال مستقیم به دوربین IP را فراهم می کند. قبلاً از برنامه های کاربردی مشتری اختصاصی برای این کار استفاده می شد، اما اکثر دوربین های مدرن از طریق مرورگر از هر دستگاهی - خواه رایانه یا تلفن هوشمند - کنترل می شوند. به عنوان یک قاعده، دوربین های IP همیشه روشن هستند و از راه دور قابل دسترسی هستند. این دقیقاً همان چیزی است که هکرها از آن سوء استفاده می کنند.

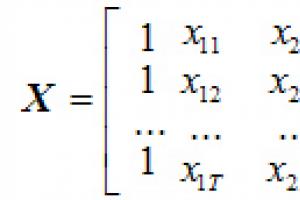

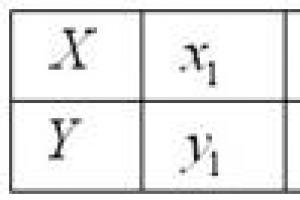

وب کم یک دستگاه غیرفعال است که به صورت محلی از طریق رایانه (از طریق USB) یا لپ تاپ (اگر داخلی) از طریق درایور کنترل می شود. سیستم عامل. این درایور می تواند دو باشد انواع متفاوت: جهانی (از پیش نصب شده در سیستم عامل و مناسب برای بسیاری از دوربین های تولید کنندگان مختلف) و سفارشی نوشته شده برای مدل خاص. وظیفه هکر در اینجا متفاوت است: اتصال به وب کم نیست، بلکه رهگیری جریان ویدیویی آن است که از طریق درایور پخش می شود. وب کم یک آدرس IP مجزا و یک وب سرور داخلی ندارد. بنابراین، هک یک وب کم همیشه نتیجه هک کامپیوتری است که به آن متصل است. بیایید فعلا تئوری را کنار بگذاریم و کمی تمرین کنیم.

هک دوربین های مداربسته

هک کردن دوربینهای IP به این معنی نیست که شخصی کنترل رایانهای را در دست دارد که مالک از آن جریان ویدیوی او را تماشا میکند. فقط این است که اکنون او به تنهایی آن را تماشا نمی کند. اینها اهداف جداگانه و نسبتاً آسانی هستند، اما دام های زیادی در راه رسیدن به آنها وجود دارد.

هشدار

جاسوسی از طریق دوربین ها ممکن است منجر به مجازات های اداری و کیفری شود. معمولا جریمه می شود، اما همه راحت نمی شوند. متیو اندرسون به دلیل هک کردن وب کم با استفاده از تروجان یک سال و نیم در زندان سپری کرد. کسانی که شاهکار او را تکرار کردند به چهار سال محکوم شدند.

اولاً، دسترسی از راه دور به دوربین انتخاب شده فقط از طریق یک مرورگر خاص قابل پشتیبانی است. به برخی افراد کروم یا فایرفاکس تازه بدهید، در حالی که برخی دیگر فقط با IE قدیمی کار می کنند. ثانیاً جریان ویدیو در قالب های مختلف به اینترنت پخش می شود. برخی از دوربین ها برای مشاهده باید افزونه VLC را نصب کنند، دوربین های دیگر به Flash Player نیاز دارند و برخی دیگر بدون نسخه قدیمی جاوا یا پلاگین خود چیزی را نشان نمی دهند.

گاهی اوقات راه حل های غیر ضروری وجود دارد. به عنوان مثال، Raspberry Pi با nginx به یک سرور نظارت تصویری تبدیل شده و ویدیو را از طریق RTMP پخش می کند.

با طراحی، دوربین IP توسط دو راز از نفوذ محافظت می شود: آدرس IP و رمز عبور حساب. در عمل، آدرس های IP را به سختی می توان یک راز در نظر گرفت. آنها به راحتی در آدرس های استاندارد شناسایی می شوند و دوربین ها به درخواست های روبات های جستجوگر به همان اندازه پاسخ می دهند. به عنوان مثال، در تصویر زیر می بینید که صاحب دوربین دسترسی ناشناس به آن را غیرفعال کرده و یک CAPTCHA برای جلوگیری از حملات خودکار اضافه کرده است. با این حال، با استفاده از پیوند مستقیم /index.htm می توانید آنها را بدون مجوز تغییر دهید.

دوربین های نظارتی آسیب پذیر را می توان از طریق گوگل یا موتورهای جستجوی دیگر با استفاده از پرس و جوهای پیشرفته پیدا کرد. مثلا:

Inurl:"wvhttp-01" inurl:"viewerframe?mode=" inurl:"videostream.cgi" inurl:"webcapture" inurl:"snap.jpg" inurl:"snapshot.jpg" inurl:"video.mjpg"

یکی دیگر از موتورهای جستجوگر اینترنت اشیا ZoomEye است. دوربین های موجود در آن بر اساس درخواست دستگاه: وب کم یا دستگاه: دستگاه رسانه قرار دارند.

شما می توانید به روش قدیمی جستجو کنید، به سادگی محدوده آدرس های IP را در جستجوی پاسخ مشخصه دوربین اسکن کنید. شما می توانید لیستی از آدرس های IP برای یک شهر خاص را در این وب سرویس دریافت کنید. همچنین یک پورت اسکنر در صورتی که هنوز اسکنر خود را ندارید وجود دارد.

ما در درجه اول به پورت های 8000، 8080 و 8888 علاقه مند هستیم، زیرا آنها اغلب پورت های پیش فرض هستند. می توانید شماره پورت پیش فرض یک دوربین خاص را در دفترچه راهنمای آن بیابید. عدد تقریباً هرگز تغییر نمی کند. به طور طبیعی، خدمات دیگری را می توان در هر پورتی یافت، بنابراین نتایج جستجو باید بیشتر فیلتر شوند.

RTFM!

RTFM! پیدا کردن مدل دوربین شناسایی شده آسان است: معمولاً در صفحه عنوان رابط وب و در تنظیمات آن نشان داده می شود.

وقتی در ابتدای مقاله در مورد کنترل دوربین ها از طریق "برنامه اختصاصی مشتری" صحبت کردم، در مورد برنامه هایی مانند iVMS 4xxx صحبت می کردم که با دوربین های هایک ویژن ارائه می شود. در وب سایت توسعه دهنده می توانید کتابچه راهنمای روسی زبان برنامه و خود دوربین ها را بخوانید. اگر چنین دوربینی را پیدا کنید، به احتمال زیاد رمز عبور کارخانه را خواهد داشت و برنامه دسترسی کامل به آن را فراهم می کند.

با رمز عبور دوربین های نظارتی، همه چیز به طور کلی بسیار سرگرم کننده است. در برخی از دوربین ها به سادگی رمز عبور وجود ندارد و اصلاً مجوزی وجود ندارد. برخی دیگر یک رمز عبور پیش فرض دارند که به راحتی در دفترچه راهنمای دوربین پیدا می شود. وب سایت ipvm.com لیستی از رایج ترین لاگین ها و رمزهای عبور نصب شده بر روی مدل های مختلف دوربین را منتشر کرد.

اغلب اتفاق می افتد که سازنده یک ورودی خدمات را برای مراکز خدمات در سیستم عامل دوربین گذاشته است. حتی پس از اینکه مالک دوربین رمز عبور پیشفرض را تغییر داد، باز میماند. شما نمی توانید آن را در دفترچه راهنما بخوانید، اما می توانید آن را در انجمن های موضوعی پیدا کنید.

یک مشکل بزرگ این است که بسیاری از دوربین ها از یک وب سرور GoAhead استفاده می کنند. چندین آسیب پذیری شناخته شده دارد که سازندگان دوربین در رفع آنها کند بوده اند.

GoAhead به طور خاص مستعد سرریزهای پشته است که می تواند توسط یک درخواست ساده HTTP GET ایجاد شود. این وضعیت با این واقعیت پیچیده تر می شود که سازندگان چینی GoAhead را در سیستم عامل خود تغییر می دهند و حفره های جدیدی اضافه می کنند.

در کد سایر سیستم عامل ها اشتباهاتی مانند انتقال شرطی منحنی وجود دارد. چنین دوربینی در صورت وارد کردن رمز عبور اشتباه یا فشار دادن دکمه "لغو" چندین بار امکان دسترسی را فراهم می کند. در طی تحقیقاتی که انجام دادیم، با بیش از ده مورد از این دوربین ها مواجه شدم. بنابراین، اگر از امتحان کردن رمزهای عبور پیشفرض خسته شدهاید، روی لغو کلیک کنید - این احتمال وجود دارد که ناگهان به آن دسترسی پیدا کنید.

دوربین های متوسط و رده بالا مجهز به پایه های چرخشی. با هک کردن این یکی، می توانید زاویه را تغییر دهید و همه چیز را به طور کامل بررسی کنید. زمانی که علاوه بر شما، شخص دیگری سعی میکند همزمان آن را کنترل کند، کشیدن دوربین میتواند بسیار سرگرمکننده باشد. به طور کلی، مهاجم کنترل کامل دوربین را مستقیماً از مرورگر خود به سادگی با دسترسی به آدرس مورد نظر به دست می آورد.

وقتی آنها در مورد هزاران دوربین آسیب پذیر صحبت می کنند، می خواهم حداقل یکی را از نزدیک نگاه کنم. من پیشنهاد می کنم با تولید کننده محبوب Foscam شروع کنید. یادت هست در مورد ورودی های سرویس چی گفتم؟ بنابراین دوربین های Foscam و بسیاری دیگر آنها را دارند. علاوه بر حساب کاربری داخلی داخلی، که رمز عبور آن توصیه می شود هنگام اولین بار روشن کردن دوربین تنظیم شود، یک حساب دیگر وجود دارد - اپراتور. رمز عبور پیش فرض آن خالی است و به ندرت کسی فکر می کند آن را تغییر دهد.

علاوه بر این دوربین های Foscam به دلیل ثبت قالب دارای آدرس های بسیار قابل تشخیص هستند. به طور کلی، به نظر می رسد xxxxxx.myfoscam.org:88، که در آن دو xx اول حروف لاتین هستند، و چهار بعدی یک شماره سریال در فرمت اعشاری هستند.

اگر دوربین به یک ضبط کننده ویدیوی IP متصل باشد، نه تنها می توانید از راه دور به صورت واقعی نظارت کنید، بلکه می توانید ضبط های قبلی را نیز مشاهده کنید.

آشکارساز حرکت چگونه کار می کند؟

دوربین های نظارت حرفه ای به یک سنسور اضافی مجهز هستند - یک آشکارساز حرکت که به لطف گیرنده IR حتی در تاریکی کامل کار می کند. این جالبتر از روشنایی IR همیشه روشن است، زیرا دوربین را پنهان نمیکند و به آن اجازه میدهد تا نظارت پنهانی انجام دهد. مردم همیشه در محدوده مادون قرمز نزدیک (حداقل زمانی که زنده هستند) می درخشند. به محض اینکه سنسور حرکت را تشخیص داد، کنترل کننده شروع به ضبط می کند. اگر فتوسل سیگنال نور کم را بدهد، نور پس زمینه نیز روشن می شود. و دقیقا در لحظه ضبط، زمانی که دیگر برای بستن خود از لنز دیر شده است.

دوربین های ارزان قیمت ساده تر هستند. آنها سنسور حرکت جداگانه ندارند، اما در عوض از مقایسه فریم از خود وب کم استفاده می کنند. اگر تصویر با تصویر قبلی متفاوت است، به این معنی است که چیزی در کادر تغییر کرده است و باید آن را ضبط کنید. اگر حرکت ضبط نشود، سری فریم ها به سادگی حذف می شوند. این باعث صرفه جویی در فضا، ترافیک و زمان برای برگشت بعدی ویدیو می شود. اکثر آشکارسازهای حرکتی قابل تنظیم هستند. میتوانید آستانه ماشهای تنظیم کنید تا هرگونه حرکت جلوی دوربین ثبت نشود و هشدارهای اضافی را تنظیم کنید. به عنوان مثال، پیامک و آخرین عکس را از دوربین مستقیماً به تلفن هوشمند خود ارسال کنید.

یک آشکارساز حرکت نرم افزاری بسیار پایین تر از سخت افزار است و اغلب عامل بروز حوادث می شود. در طول تحقیقاتم، با دو دوربین مواجه شدم که به طور مداوم هشدار می فرستادند و گیگابایت ها "شواهد مخرب" را ضبط می کردند. همه آلارم ها نادرست بودند. اولین دوربین در خارج از یک انبار نصب شد. پر از تار عنکبوت بود که در باد می لرزید و آشکارساز حرکت را دیوانه می کرد. دوربین دوم در دفتر روبروی روتر چشمک زن قرار داشت. در هر دو مورد آستانه خیلی پایین بود.

هک وب کم

وب کم هایی که از طریق یک درایور جهانی کار می کنند اغلب سازگار با UVC نامیده می شوند (از کلاس ویدیوی USB - UVC). هک کردن دوربین UVC آسانتر است زیرا از یک پروتکل استاندارد و مستند استفاده می کند. با این حال، در هر صورت، برای دسترسی به وبکم، مهاجم ابتدا باید کنترل رایانهای را که به آن متصل است به دست بیاورد.

از نظر فنی، دسترسی به وب کم در رایانه های ویندوزی با هر نسخه و عمق بیتی از طریق درایور دوربین، فیلترهای DirectDraw و کدک های VFW به دست می آید. با این حال، یک هکر تازه کار نیازی به کاوش در تمام این جزئیات ندارد، مگر اینکه قصد نوشتن یک Backdoor پیشرفته را داشته باشد. کافی است هر "rat" (RAT - Remote Admin Tool) را بردارید و کمی آن را تغییر دهید. امروزه به سادگی بسیاری از ابزارهای مدیریت از راه دور وجود دارد. علاوه بر درهای پشتی منتخب از VX Heaven، ابزارهای کاملاً قانونی نیز وجود دارد، مانند Ammyy Admin، LiteManager، LuminosityLink، Team Viewer یا Radmin. تنها چیزی که به صورت اختیاری باید در آنها تغییر کند، پیکربندی دریافت خودکار درخواستها برای اتصالات از راه دور و به حداقل رساندن پنجره اصلی است. سپس نوبت به روش های مهندسی اجتماعی می رسد.

موش اصلاح شده با کد توسط قربانی از طریق یک پیوند فیشینگ دانلود می شود یا از طریق اولین سوراخ شناسایی شده روی رایانه قربانی می خزد. برای اطلاعات در مورد نحوه خودکارسازی این فرآیند، به مقاله "" مراجعه کنید. به هر حال، مراقب باشید: بیشتر پیوندهای "برنامه های هک دوربین" خود فیشینگ هستند و می توانند شما را به دانلود بدافزار هدایت کنند.

برای یک کاربر معمولی، وب کم در اکثر مواقع غیرفعال است. معمولا یک LED در مورد فعال شدن آن هشدار می دهد، اما حتی با چنین اعلانی می توانید نظارت مخفیانه انجام دهید. همانطور که مشخص شد، حتی اگر منبع تغذیه LED و ماتریس CMOS از نظر فیزیکی به هم متصل باشند، نشانگر فعالیت وب کم را می توان خاموش کرد. این کار قبلاً با وبکمهای iSight که در مکبوکها تعبیه شدهاند انجام شده است. محققان Broker و Checkoway از دانشگاه جانز هاپکینز ابزاری نوشتند که به عنوان یک کاربر ساده اجرا می شود و با سوء استفاده از آسیب پذیری کنترلر Cypress، سیستم عامل آن را جایگزین می کند. پس از اینکه قربانی iSeeYou را راه اندازی کرد، مهاجم می تواند دوربین را بدون روشن کردن نشانگر فعالیت آن روشن کند.

آسیب پذیری ها به طور مرتب در سایر میکروکنترلرها یافت می شوند. یک متخصص Prevx مجموعه کاملی از چنین اکسپلویت ها را جمع آوری کرده و نمونه هایی از استفاده از آنها را نشان داده است. تقریباً تمام آسیبپذیریهای یافت شده مربوط به 0day بود، اما در میان آنها موارد شناخته شدهای نیز وجود داشت که سازندگان به سادگی قصد رفع آنها را نداشتند.

راههای بیشتری برای ارائه اکسپلویتها وجود دارد و گرفتن آنها دشوارتر و سختتر میشود. آنتی ویروس ها اغلب به فایل های PDF اصلاح شده تسلیم می شوند، محدودیت های از پیش تعیین شده ای برای اسکن فایل های بزرگ دارند و نمی توانند اجزای بدافزار رمزگذاری شده را اسکن کنند. علاوه بر این، چندشکلی یا کامپایل مجدد مداوم بار جنگی به یک هنجار تبدیل شده است، بنابراین تجزیه و تحلیل امضا مدت هاست که در پس زمینه محو شده است. امروزه معرفی تروجانی که امکان دسترسی از راه دور به وب کم را می دهد بسیار آسان شده است. این یکی از سرگرمی های محبوب در بین ترول ها و بچه های اسکریپت است.

تبدیل وب کم به دوربین مداربسته

اگر سرور نظارت تصویری را روی دستگاه متصل به آن نصب کنید، هر وب کم را می توان به نوعی دوربین IP تبدیل کرد. در رایانهها، بسیاری از مردم از webcamXP قدیمی، وبکم کمی جدیدتر 7 و برنامههای مشابه برای این منظور استفاده میکنند.

نرم افزار مشابهی برای گوشی های هوشمند وجود دارد - به عنوان مثال Salient Eye. این برنامه می تواند ویدیوها را در هاست ابری ذخیره کند و حافظه محلی گوشی هوشمند شما را آزاد کند. با این حال، حفرههای زیادی در چنین برنامهها و خود سیستمعاملها وجود دارد، بنابراین هک کردن دوربینهای وب تحت کنترل آنها اغلب دشوارتر از دوربینهای IP با سیستمافزار نشتی نیست.

گوشی هوشمند به عنوان یک ابزار نظارتی

اخیراً تلفنهای هوشمند و تبلتهای قدیمی اغلب برای نظارت تصویری خانگی سازگار شدهاند. اغلب آنها با سرور وب کم اندروید نصب می شوند - یک برنامه ساده که یک جریان ویدیویی را از دوربین داخلی به اینترنت پخش می کند. درخواست های پورت 8080 را می پذیرد و کنترل پنل را در صفحه ای با نام خود توضیحی /remote.html باز می کند. با استفاده از آن، می توانید تنظیمات دوربین را تغییر دهید و تصویر را مستقیماً در پنجره مرورگر (با یا بدون صدا) تماشا کنید.

معمولاً چنین تلفن های هوشمند تصاویر نسبتاً کسل کننده ای را نشان می دهند. بعید است که شما علاقه مند به تماشای یک سگ خواب یا ماشین پارک شده در نزدیکی خانه باشید. با این حال، سرور وب کم اندروید و برنامه های مشابه را می توان به روش های دیگری نیز استفاده کرد. گوشی های هوشمند علاوه بر دوربین پشتی دارای دوربین جلو نیز هستند. چرا آن را روشن نمی کنیم؟ سپس طرف دیگر زندگی صاحب یک گوشی هوشمند را خواهیم دید.

محافظ ضد پیپ

اولین چیزی که پس از نشان دادن نحوه هک آسان دوربین ها به ذهن اکثر افراد می رسد، مهر و موم کردن آنها با نوار چسب است. صاحبان وب کم های دارای شاتر معتقدند که مشکل فضول بودن به آنها مربوط نمی شود و بیهوده است. استراق سمع نیز امکان پذیر است زیرا دوربین ها علاوه بر لنز دارای میکروفون هستند.

توسعه دهندگان آنتی ویروس ها و سایر سیستم های حفاظتی نرم افزاری از اصطلاحات گیج کننده برای تبلیغ محصولات خود استفاده می کنند. آنها شما را با آمار هک دوربین می ترسانند (که اگر دوربین های IP را در نظر بگیرید واقعاً چشمگیر است) و خودشان راه حلی برای کنترل دسترسی به دوربین های وب ارائه می دهند که از نظر فنی محدود است.

امنیت دوربین های IP را می توان با روش های ساده افزایش داد: با به روز رسانی سیستم عامل، تغییر رمز عبور، پورت و غیرفعال کردن حساب های پیش فرض و همچنین فعال کردن فیلتر آدرس IP. به هر حال، این کافی نیست. بسیاری از سفتافزارها دارای خطاهای حلنشدهای هستند که اجازه دسترسی بدون مجوز را میدهند - به عنوان مثال، استفاده از آدرس استاندارد یک صفحه وب با LiveView یا پانل تنظیمات. هنگامی که یک سیستم عامل نشتی دیگر پیدا کردید، فقط می خواهید آن را از راه دور به روز کنید!

هک کردن وب کم یک موضوع کاملا متفاوت است. این همیشه نوک کوه یخ است. معمولاً، زمانی که مهاجم به آن دسترسی پیدا میکرد، قبلاً موفق شده بود روی دیسکهای محلی شادی کند، اعتبار همه حسابها را بدزدد یا رایانه را بخشی از یک باتنت کند.

همان Kaspersky Internet Security از دسترسی غیرمجاز فقط به جریان ویدیوی وب کم جلوگیری می کند. این مانع از تغییر تنظیمات یا روشن کردن میکروفون توسط هکر نمی شود. لیست مدل هایی که از آن محافظت می کند به طور رسمی محدود به وب کم مایکروسافت و لاجیتک است. بنابراین، عملکرد "محافظت از وبکم" فقط باید به عنوان یک اضافه در نظر گرفته شود.

سایت های نظاره گر

یک مشکل جداگانه حملات مربوط به اجرای کنترل دسترسی دوربین در مرورگرها است. بسیاری از سایت ها خدمات ارتباطی را با استفاده از دوربین ارائه می دهند، بنابراین درخواست های دسترسی به آن و میکروفون داخلی آن ده بار در روز در مرورگر ظاهر می شوند. ویژگی در اینجا این است که سایت می تواند از اسکریپتی استفاده کند که یک پاپ-under (یک پنجره اضافی در پس زمینه) باز می کند. به این پنجره فرزند مجوزهای پنجره والد داده می شود. وقتی صفحه اصلی را می بندید، میکروفون در پس زمینه روشن می ماند. به همین دلیل، سناریویی ممکن است که در آن کاربر فکر می کند که مکالمه را به پایان رسانده است، اما در واقع مخاطب (یا شخص دیگری) به شنیدن او ادامه می دهد.

مهم نیست چقدر قوی است فایروال (دیوار آتش)مهم نیست که چه چیزی را نصب کرده اید، همیشه این احتمال وجود دارد که هکرها بتوانند آن را دور بزنند و با اتصال به وب کم، شما را به یک ستاره یوتیوب تبدیل کنند و با شلوارک (یا بدون آنها) جلوی رایانه رژه بروند.

امروز میخوام بگم چگونه وب کم را غیرفعال کنیم(به طور موقت تا زمانی که از آن استفاده کنید برای ارتباط تصویریبا دوستان و اقوام) به سه روش ساده و قابل اعتماد (استفاده از کدام یک به شما بستگی دارد).

بنابراین، دو راه برای غیرفعال کردن وب کم فیزیکی و یکی نرم افزاری خواهد بود ( وب کم روشن-خاموش). هر کدام از آنها مزایا و معایب خاص خود را دارند.

من آمریکا را با گفتن اینکه مطمئن ترین راه برای غیرفعال کردن وب کم این است که کابل آن را از درگاه USB رایانه جدا کنید باز نمی کنم. به این ترتیب، هیچ هکری نمی تواند به آن متصل شود (مگر اینکه به خانه شما بیاید).

با اقوام برزیلی صحبت کردیم و وب کم را خاموش کردیم. اگر می خواستید با شخص دیگری صحبت کنید، آنها وصل شدند. همه چیز ساده و 100٪ قابل اعتماد است.

همچنین می توانید یک وب کم مخصوص با لنز بسته بخرید...

... اما هنوز مشکلی در میکروفون وجود خواهد داشت، میکروفونی که اغلب خارج از جعبه در این دستگاه ها تعبیه شده است (و معمولاً بسیار حساس است).

تنها مشکل - این روشفقط برای دارندگان وب کم های خارجی مناسب است. هیچ راهی برای محافظت از خود در لپ تاپ وجود ندارد.

نحوه غیرفعال کردن وب کم در لپ تاپ

برای پوشاندن لنز وب کم در لپ تاپ، پرده های مخصوصی وجود دارد که می توانید آن ها را در اینترنت پیدا و خریداری کنید...

برخی از مدل های لپ تاپ با چنین پرده هایی ...

... اما شما کامپیوتر خود را به دلیل پرده عوض نمی کنید، درست است؟

همچنین می توانید وب کم را با گچ یا نوار بپوشانید ، اما اولاً این یک "مزرعه جمعی" است و ثانیاً هنوز مشکلی در روشن شدن میکروفون وجود دارد.

نحوه غیرفعال کردن وب کم به صورت برنامه ای

در اینجا به جالب ترین راه برای غیرفعال کردن موقت وب کم می رسیم - استفاده از یک وب کم رایگان قابل حملیک برنامه کامپیوتری که قادر به مدیریت درایور این دستگاه است.

این برنامه WebCam On-Off نام دارد. نیازی به نصب بر روی رایانه شما نیست - مستقیماً از پوشه کار می کند. رابط کاربری متأسفانه به زبان انگلیسی است، اما فقط سه دکمه وجود دارد و فهمیدن آن بسیار آسان است.

شما با کلیک روی میانبر WebCam On-Off را راه اندازی می کنید و در پنجره اصلی (فقط) برنامه وضعیت درایور وب کم خود را در یک زمان معین مشاهده می کنید...

Enable به معنای فعال است.

توجه! لطفاً یک راننده در حال کار را با دوربین روشن اشتباه نگیرید - اینها چیزهای کاملاً متفاوتی هستند!

سه دکمه در سمت چپ وجود دارد. بر روی "غیرفعال کردن" کلیک کنید و درایور وب کم شما (همراه با میکروفون) خاموش می شود - سیستم عامل این دستگاه را از دست می دهد ...

پایین ترین دکمه "وب کم" تصویر وب کم (در صورت فعال بودن درایور) را در یک پنجره جداگانه به شما نشان می دهد. در صورت غیر فعال بودن پیغام زیر به شما نمایش داده می شود...

میتوانید پس از خاموش کردن وبکم برنامه را ببندید - تا زمانی که دوباره برنامه را اجرا نکنید و درایور را فعال کنید، همچنان غیرفعال میشود.

یک تفاوت ظریف - وب کم باید فقط زمانی خاموش شود که در هیچ برنامه ای از آن استفاده نمی شود. اسکایپ یا وایبر را ببندید و تنها پس از آن وب کم را با استفاده از برنامه WebCam On-Off خاموش کنید.

اگر نمی توانید آن را غیرفعال کنید و پیام زیر ظاهر می شود ...

... سپس دوربین توسط فرآیندی استفاده می شود - آن را خاتمه دهید یا سیستم را راه اندازی مجدد کنید.

دانلود وب کم روشن-خاموش

حجم برنامه فقط 452.7 کیلوبایت است. هیچ ویروسی وجود ندارد. این برنامه بر روی تمامی نسخه های سیستم عامل ویندوز اجرا می شود.

شکاکان خواهند گفت که این فقط یک برنامه است و همچنین می توان آن را هک کرد یا دور زد، که یک هکر با تجربه می تواند به راحتی درایور دوربین را از راه دور فعال کند ... اما بچه ها، پس همه چیز با محافظت از رایانه شما بسیار بد است. نیاز به کاری بکنیدیا خاموشش کنید و در کمد پنهان کنید و برای همیشه فراموشش کنید.

در مقاله بعدی(به معنای واقعی کلمه فردا) به شما خواهم گفت که چگونه می توانید وب کم خود را بدون برنامه های خاص بررسی کنید.

به برنامه های کامپیوتری مفید جدید و.

ویدیوی مفید

من فقط برنامه ها را مرور می کنم! هر گونه شکایت - به تولید کنندگان آنها!

ساکنان تورنتو، چلسی کلارک و دوست پسرش چند هفته پیش در حال تماشای فیلم در نتفلیکس بودند در حالی که به راحتی جلوی لپ تاپ خود نشسته بودند. این نوع تعطیلات توسط تعداد زیادی از مردم در سراسر جهان ترجیح داده می شود. چیزی که این داستان را خارقالعاده میکند یک واقعیت است: شخص دیگری در اتاق با آنها بود.

برخی از افراد برای محافظت از حریم خصوصی خود، سوراخ دوربین را با نوار چسب می پوشانند.

همانطور که معلوم شد، عصر یک ادامه ناخوشایند داشت: وقتی روز بعد چلسی به صفحه فیس بوک خود رفت، پیامی از یک فرستنده ناشناس دریافت کرد که حاوی عکس های صمیمی او بود که شب قبل از او گرفته شده بود. مردی که خود را محمود عبدالله از قاهره معرفی می کند، این عکس ها را با این نظر بارگذاری کرد: "زوج واقعاً بامزه!" همه چیز نشان می داد که تصاویر با استفاده از وب کم لپ تاپ گرفته شده اند.

کاربران قبلاً با مشکلات مشابهی روبرو شده بودند. در ماه مارس سال جاری، مرد جوانی به دلیل هک کردن کامپیوتر خانم کسیدی ولف، توسط پلیس فدرال آمریکا هدف قرار گرفت و به 18 ماه محکوم شد. چندین ماه متوالی، او را از طریق وبکم لپتاپ تماشا میکرد و از اتاق خوابش عکسهای صمیمی گرفت. سپس سعی کرد از او باج گیری کند و باج بگیرد و تهدید کرد که در صورت امتناع عکس و فیلم منتشر خواهد کرد.

همچنین ممکن است داستان هایی را که در وبلاگ خود درباره هک دوربین عکاسی پرستار بچه در اوهایو و تگزاس پست کرده بودیم به خاطر بیاورید. در هر دو مورد، مهاجمان کنترل کامل دستگاه را به دست آوردند و در هنگام خواب بچه ها فریادهای فحاشی سر دادند.

این داستان ها موهای شما را سیخ می کند، به ویژه با توجه به تمام تلاش های هرکول ما برای محافظت از خود و خانه هایمان در برابر نفوذهای غیرمجاز. ما درها و پنجرهها را قفل میکنیم، آلارمها و حسگرهای حرکتی را نصب میکنیم - فقط برای محافظت از خود در برابر مزاحمان. با این حال، امروز خطر اصلی چیزی است که خودمان وارد خانه می کنیم.

محافظت از وب کم

چگونه از طریق وب کم و دوربین های نظارتی از خود در برابر هک و نظارت محافظت کنید

- از راه حل های آنتی ویروس قابل اعتماد استفاده کنید.

- بهترین دفاع شما این است که مطمئن شوید رایانه شما همیشه با آخرین به روز رسانی ها به روز است. همیشه برنامه آنتی ویروس خود را به روز رسانی کنید آخرین نسخهو پایگاه داده های ویروس را به روز نگه دارید، مرورگرهای وب و ماژول های اضافی را در آنها به روز کنید، وصله ها را برای نرم افزارهای شخص ثالث به موقع نصب کنید، از جمله تولید کنندگان معروفمانند Adobe، Oracle و Microsoft. برنامه SUMOمی تواند کار را برای شما انجام دهد

- مطمئن شوید که روتر شما به اندازه کافی ایمن است.

- به عنوان مثال، اگر یک دوربین امنیتی در فضای باز دارید، تمام تلاش خود را به کار بگیرید تا یاد بگیرید چگونه کار می کند و چه اقداماتی را می توانید برای ایمن سازی کامل آن انجام دهید. این اقدامات ممکن است شامل تغییر رمز عبور یا سایر تنظیمات پیش فرض باشد.

- بسیاری از افراد زمانی که از دوربین خود استفاده نمی کنند، یک تکه کاغذ یا نوار چسب می چسبانند.

- البته روی لینک های ایمیل کلیک نکنید. نامه ها یا پیام هایی از فرستندگانی که برای شما ناآشنا هستند و به سادگی مشکوک به نظر می رسند.